リモートアクセスに「オンプレミスVPN」を使う企業は“約5〜7倍”ランサムウェア被害に遭いやすい:サイバー保険会社At-Bayが調査

サイバー保険会社At-Bayによると、オンプレミスVPNを利用する企業のランサムウェア被害リスクが突出して高くなっている。同社はレポートで、CiscoやCitrixといったベンダー製品のリスクを分析した。

サイバー保険会社At-Bayが2025年10月28日(現地時間)に公表したレポート「2025 InsurSec Rankings Report」で、リモートアクセスの脆弱(ぜいじゃく)性が浮き彫りになった。2021年から2025年第1四半期(1〜3月)までの10万件を超えるサイバー保険金請求データを分析したもの。特筆すべきは、次に示す通りオンプレミスVPN(Virtual Private Network)がランサムウェア(身代金要求型マルウェア)に対して高リスクになっている現状だ。

Cisco、CitrixなどオンプレミスVPNのリスクを分析

レポートによると、2024年に発生したAt-Bay被保険者へのランサムウェア攻撃のうち、80%がリモートアクセス経由で始まり、そのうち83%にVPNデバイスが関与していたという。

中でもCisco Systemsの「Cisco ASA」、Citrix SystemsなどのSSL VPN(Secure Sockets Layer VPN)製品を利用する企業では、VPNを使っていない企業に比べて6.8倍もランサムウェア攻撃の被害に遭いやすいという結果が出た。FortinetやPalo Alto NetworksのVPNでもリスクは5倍以上となっている。

At-Bayは、オンプレミスVPNを使用している企業は、クラウドベースのVPNを使用している企業やVPNを使用していない企業に比べて、ランサムウェア攻撃の被害に遭う可能性が4倍近く高くなる傾向にあると分析している。

VPNに内在する2つのリスク要因

VPNという仕組みに内在する2つの要素が、攻撃を招いているという。1つ目は、VPNが外部から企業の社内ネットワークに直接つなげることを目的にしたものであり、社内ネットワークへの扉を提供してしまう構造になっていること。

2つ目は、VPNデバイスの機能が複雑化していることだ。VPNデバイスはファイアウォール、ルーター、プロキシなどを一体化した複合デバイスになってきている。機能拡張の裏で設定項目が複雑になりユーザーがそれを十分に理解していなかったり、攻撃領域が広がったりすることで、悪用されやすくなっているという。

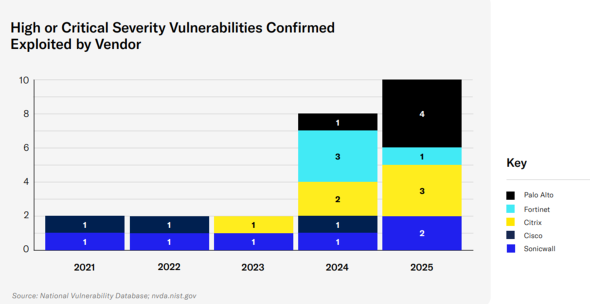

2024〜2025年には、各ベンダーのVPN製品で深刻度が高い脆弱性が急増していることもリスク要因になっている。

脱VPNはすぐにはできない? 対策は?

At-Bayはこうした状況を受け、VPNを使い続けるよりも、SASE(Secure Access Service Edge)など現代的なリモートアクセスツールへ移行する方が望ましいと助言している。

ただし、すぐにSASEに移行できる企業は多くない。その場合は、以下のような最低限の対策を取ることが欠かせない。

- VPNを常時最新化する

- MFA(多要素認証)を義務化する

- 接続ログを監視する

侵入を許した後の対策としては、MDR(Managed Detection and Response)を導入し、外部の専門チームによる24時間体制の監視と封じ込めを行うことも有効だとAt-bayは助言している。

関連記事

日本のランサムウェア対策に不可欠な中堅中小セキュリティ シマンテックをシェア逆転した企業とは

日本のランサムウェア対策に不可欠な中堅中小セキュリティ シマンテックをシェア逆転した企業とは

VPN・ZTNAのニーズは中堅企業ではピークを過ぎた。中小企業は? なぜ「VPNなら信頼できる」とは言い切れないのか? 5つの危険性が判明

なぜ「VPNなら信頼できる」とは言い切れないのか? 5つの危険性が判明

本来は通信の安全性を確保するはずの「VPN」が、企業のネットワークやデータを危険にさらすリスク要因になる――。モバイルセキュリティベンダーの調査から、そうした状況が明らかになった。 LANとWANの違いは? ネットワークの種類や構成要素を分かりやすく解説

LANとWANの違いは? ネットワークの種類や構成要素を分かりやすく解説

コンピュータ同士が通信を行うネットワークは、そのカバー範囲によって、大きくLANとWANの2つに分類されます。それぞれの概要や、ネットワークを構成する要素を解説します。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.