全社訓練や漫画などセキュリティ対策を先進するfreee、全てを守ろうとする前に考えたい「積極的諦め」とフレームワーク活用のススメ:ITmedia Security Week 2025 冬

ITmedia Security Week 2025 冬で、フリー 常務執行役員CISOの茂岩祐樹氏が「セキュリティの防御効率を高めるために持つべき視点」と題して講演。freeeでは、攻めの視点からセキュリティを担当するレッドチームを持ち、本格的な演習を内外にもアピールしている。茂岩氏が自社環境の特徴を考慮した防御システムの導入、その有効活用の際に持つべき視点を語った講演の内容を要約する。

サイバーセキュリティフレームワークをベースとした「Protect(防御)」の考え方

freeeといえば、会計・人事労務・販売管理を核とした統合型経営プラットフォームを提供している企業であるのと同時に、本格的なレッドチーム演習を毎年開催し、その様子がセキュリティ関係者ならずとも話題になることでも有名だ。アイティメディアでも演習のレポート記事を公開しており、同社内で注意喚起のために作られた漫画も公開されている。そのシナリオは大変現実的で、訓練以降は従業員が疑心暗鬼になるほど、本格的だ。その根底に流れるものは何なのか。

- 「この投資詐欺、freeeから漏れた情報を悪用してるかも」──そのとき、社員はどう動く 同社のセキュリティ訓練が再び - ITmedia NEWS

- 漫画「16日後に大規模インシデントを起こすルカワくん」 - ITmedia NEWS

- 自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」 - ITmedia NEWS

- 「うちの情報、freeeから漏れたんじゃないんですか?」 顧客から問い合わせ殺到──したらどうする? freeeが再び全社訓練 - ITmedia NEWS

同社 CISO(最高情報セキュリティ責任者)の茂岩氏はまず、米国国立標準技術研究所(NIST)がリリースしている包括的なサイバーセキュリティ対策のガイダンス「NIST Cyber Security Framework 2.0」(NIST CSF 2.0)を取り上げる。これは重要インフラ企業向けのガイドラインとして公開されている文書だが、「重要インフラ企業に限定せず適用されることが明記されており、業種、業態、規模にかかわらず参照できるもの」と茂岩氏は指摘する。

NIST CSFは比較的抽象度の高い記述が中心となっており、具体的な設定方法などには触れられていない。組織の戦略を作ること、ガバナンスを含めセキュリティの体制を見て、網羅的に抜け漏れがないかどうかを確認するための資料として活用できる。茂岩氏は、具体的な設定に関しては、「CIS Controls」や業界個別のガイドラインを組み合わせることを勧める。

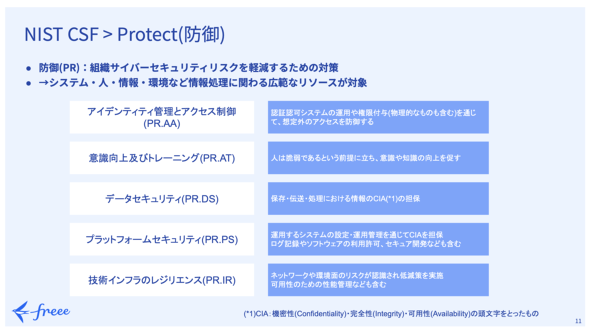

茂岩氏はNIST CSF 2.0の表紙にも書かれている6つの重要なセキュリティ機能のうち、「Protect」(防御)を中心に語っていく。

Protectでは、サイバーセキュリティのリスクを軽減するための対策が記載されている。インシデントを起こさないという観点ではアンチウイルスソフトウェアやEDR(Endpoint Detection and Response)といった製品の導入が思い浮かぶかもしれないが、NIST CSFではシステムや人、情報、環境など、情報処理に関わる広範なリソースを対象とした対策を念頭に置いた記載となっている。

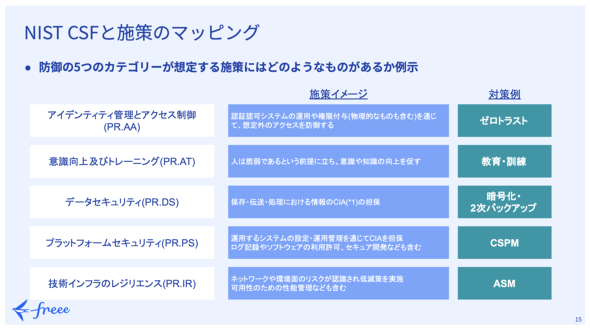

Protectは、認証・認可システムの運用、権限付与を通じて想定外のアクセスを防御する「アイデンティティ管理とアクセス制御」、「人は脆弱(ぜいじゃく)」という前提に立って従業員にフォーカスする「意識向上及びトレーニング」、データ暗号化や通信保護を行う「データセキュリティ」、運用するシステムが正しく設定されてセキュアになっていることを保証する「プラットフォームセキュリティ」、ITインフラやのネットワークリスクを認識し、それに対し低減策が取られているかどうかを見る「技術インフラのレジリエンス」の5カテゴリーに細分化されている。

NIST CSFやCIS Controlsなど、フレームワークを採用するメリットは、セキュリティ対策全般として抜け漏れを防げることにある。

「部分的に多額を投資して高いセキュリティレベルにしたとしても、抜け漏れがあることによって全体のセキュリティレベルが下がり、投資対効果が下がる。フレームワークを使ったことはないが、ルールやポリシーを作っているのならば、一度はフレームワークを活用して点検してみるとよいのではないだろうか」(茂岩氏)

最初はセキュリティポリシーをベースにいろいろなものを守ろうと奔走

茂岩氏は次に、Protectの各カテゴリーでどのような対策ができるかを考えていく。freeeで行われている大規模障害訓練も、この対策の一つとして実施されているものだ。

しかし、セキュリティ対策として「最新ツールを導入して対策しようと考える前にやるべきことがある」と茂岩氏は指摘する。「ツールを導入し、効果的に使うためには、しっかりした準備が必要。経験を交え、今日はその話をしたい」

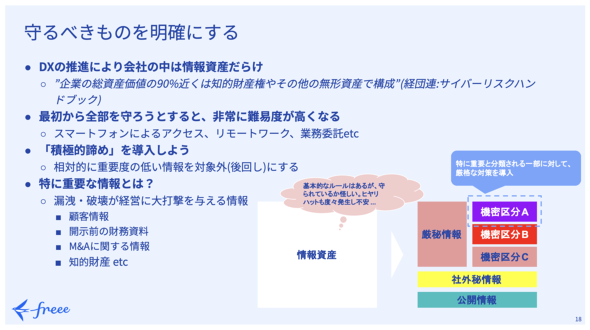

まず必要なことは、守るべきものを明確にすることだと茂岩氏は指摘する。DX(デジタルトランスフォーメーション)の推進が叫ばれる中、茂岩氏自身も非常に苦労し悩んだものだという。DXが進むことで情報資産は社内にあふれ、「企業の総資産価値の9割近くが情報資産」という報告(『サイバーリスクハンドブック』日本経済団体連合会)も出てきている。「全て守ろう」とすると非常に難易度が高く、茂岩氏も最初はセキュリティポリシーをベースにいろいろなものを守ろうと奔走し、業務の自由度を失わせてしまうことに気が付いた。

この問題に対して茂岩氏は相対的に重要度の低い情報を対象外とする「積極的諦め」を取り入れたという。情報を機密区分に分け、その中でも特に重要なものにまずは絞り込み、厳格な対策を導入していく。これにより、対策の難易度を下げることができるようになる。

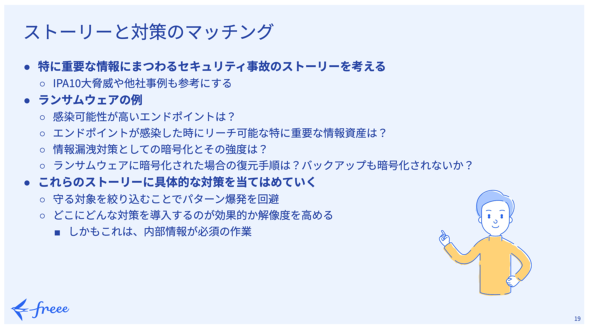

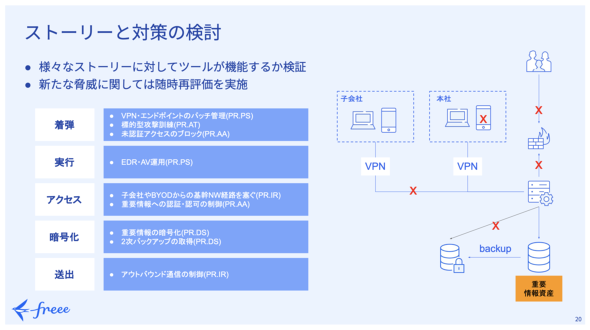

次に、これら守るべき情報資産が、どのような事故に巻き込まれる可能性があるかという「ストーリー」を作り、対策とマッチングさせる。これは各企業によってストーリーが異なるので、企業にマッチしたツールを導入する流れとなる。例えばここに、情報処理推進機構(IPA)が公開している「情報セキュリティ10大脅威」などが活用できるだろう。

10大脅威では、例年ランサムウェア(身代金要求型マルウェア)による脅威が紹介されている。つまり、自社でもその脅威が降りかかる可能性が高い。「ランサムウェアの例ならば、感染の可能性が高いエンドポイントはどこにあるのか。エンドポイントが感染したとき、そこからリーチ可能な情報資産は何か。システム全体が破壊されたとき、何ができるのかをストーリーとして考えていく」(茂岩氏)

重要なのは、このストーリーを作るのは「中の人」の方が望ましいということだ。「外部ベンダーやパートナーだと、こういったストーリーまでは作れない。自社の状況を一番知っている中の人こそが主体となり、設計をしていく必要があるだろう」(茂岩氏)

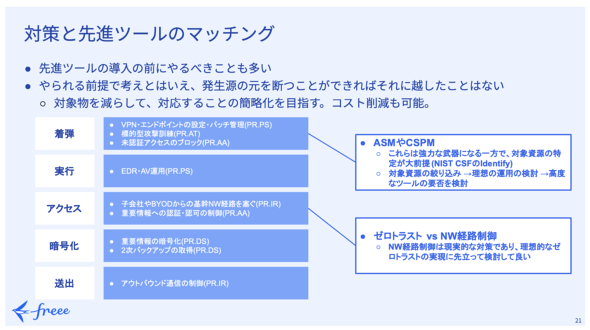

ストーリーを作ったら、そのストーリーが“成立しないように”ツールをマッチングしていく。発生源を断つことができれば、攻撃は成立しない。例えば海外で運用しているVPN(仮想プライベートネットワーク)が重要なデータベースにも到達できるようならば、そのアクセスを止めることでリスクを低減できる。「対象資源の絞り込みなど、あらためて点検してみる。これにより、ライセンス費用を削減できることもあるだろう」と茂岩氏。加えて「ゼロトラストは非常に良い考え方ではあるが、信頼できるIPアドレスのみにアクセスを絞る経路制御は引き続きセキュリティレベルを高める現実的な対策だ」と付け加える。ツールの導入はそれからでもよい。

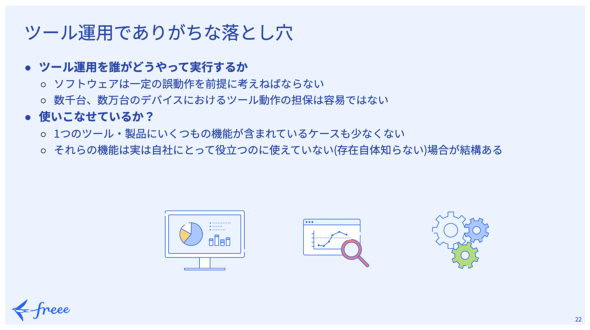

茂岩氏は、これまで運用フェーズで経験した落とし穴も紹介した。ツールの運用はその対象となる端末が数台なのか、数千台なのか、数万台なのかで大きく異なり、「その中の数十台だけがなぜか最新にならない」といったトラブルが発生する。そのため、これらを監視して、想定動作をしない端末へのアプローチを考慮しなくてはならない。それが一体誰の責任で、誰が行うのかも決めておく必要がある。

「ツールのライセンス費用は定期的に更新が必要だが、そのたびに支払い続けるかどうかを慎重に検討すべきだ。現状のツール構成が組織に適しているかどうか、都度評価する必要がある」(茂岩氏)

中の人がセンサーになるべく、社内のルールを作る

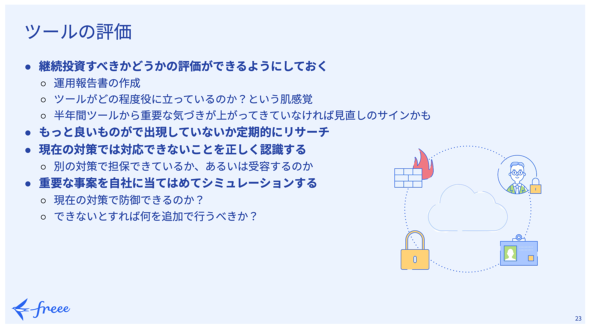

継続投資すべきかどうかは、経営層にも関連することだ。そのため、「ツールが自社にどのように役に立っているか」を経営層の肌感覚で分かるように、運用報告書を作成することを茂岩氏は勧める。

「例えば半年、ツールから誤検知しか上がってこない、重要な気付きを得られないのならば、投資の見直しのサインかもしれない。ただし、その場合も他の対策が功を奏している可能性もあるので、状況によって判断は変わる。漫然と運用していると、いざインシデントが起こったときに、対策ツール群をすり抜けることもある。せっかくの投資を無駄にしないよう、定期的に評価することが大事だ」(茂岩氏)

茂岩氏は、最新ツールのリサーチや新しい攻撃手法の確認、さらには他社の事案を自社に当てはめシミュレーションすることで、自社の“Protect”を評価することが重要だと付け加えた。

茂岩氏は、「人」の強化についても触れることを忘れない。「セキュリティの弱さはシステムと人を分けて考える必要がある。組織内の人は、セキュリティ部門が気付かないことが見えているかもしれない。中の人がセンサーになるべく、社内のルールを作る。これを最新の状況に合わせ、毎年アップデートすることが必要だ」

茂岩氏は、最後に次のように話して講演を締めくくった。

「最新のツールを導入するのは非常に良い前進。しかしその前に、ツールの導入効果を最大化するために、情報の絞り込みや運用、セキュリティ対策など、幾つかの視点で考えておかねばならないことがある。ツール以外の考慮点も含めてセキュリティ対策を有効に機能させるにはどうすべきか考えることで、良い対策につながる。今回の話が参考になれば幸いだ」

関連記事

ランサムウェアがCEOを脅迫――経営層も巻き込んだリアルな「訓練」をfreeeが実施できた理由

ランサムウェアがCEOを脅迫――経営層も巻き込んだリアルな「訓練」をfreeeが実施できた理由

「標的型攻撃で情報を盗まれ、本番環境のデータベースとシステムを破壊されて、CEOが脅迫される」という、リアルな「インシデント対応訓練」を行って話題となったfreee。「ITmedia Cloud Native Week 2022 夏」では、この訓練を指揮した、同社PSIRTマネージャーの、ただただし氏が、こうした訓練の実施を可能にしたクラウドネイティブな同社の業務環境や組織風土について講演した。 みずほフィナンシャルグループCO-CISOが語るセキュリティの“かたち”――フレームワーク、組織、共助

みずほフィナンシャルグループCO-CISOが語るセキュリティの“かたち”――フレームワーク、組織、共助

2024年2月27日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」で、みずほフィナンシャルグループ 執行理事 情報セキュリティ共同担当(グループCO-CISO)寺井理氏が基調講演「みずほの“グループCISO”から見る、セキュリティのかたち、組織のかたち」に登壇した。 クラウドセキュリティにおける具体的な対策を検討、実践する上で知らないと損する文書まとめ

クラウドセキュリティにおける具体的な対策を検討、実践する上で知らないと損する文書まとめ

2024年2月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」における「クラウドセキュリティ」ゾーンで、GMOサイバーセキュリティ by イエラエ サイバーセキュリティ事業本部 執行役員 兼 副本部長 阿部慎司氏が「CISOが考えるべきクラウドセキュリティ 〜脅威とリスクをモデル化し、対策へつなげる手法〜」と題して講演した。

Copyright © ITmedia, Inc. All Rights Reserved.

フリー 常務執行役員 CISO 茂岩祐樹氏

フリー 常務執行役員 CISO 茂岩祐樹氏