企業ITの「今」が分かる 2025年版企業IT利活用動向調査結果をJIPDECが公開:DXの進捗や生成AI導入状況、セキュリティインシデントまで

JIPDECは「企業IT利活用動向調査2025」の結果を発表した。全社戦略に基づいてDXを実施している企業は61.8%、生成AIを利用している企業は45.0%、ランサムウェア感染被害を経験した企業の割合は48.0%だった。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

日本情報経済社会推進協会(JIPDEC)は2025年5月23日、「企業IT利活用動向調査2025」の結果を発表した。この調査は、従業員50人以上の国内企業に勤務しているIT戦略策定または情報セキュリティ従事者で、係長(主任)相当職以上の役職者を対象に実施し、1110人(1社当たり1人)から有効回答を得た。

この調査は、情報セキュリティ対策に重点を置いて2010年から実施しているもので、今回は、DX(デジタルトランスフォーメーション)の導入状況や生成AI(人工知能)導入と実践に伴う懸念点、ランサムウェア(身代金要求型マルウェア)攻撃の被害の状況や侵入経路、身代金支払いの有無、被害後のシステム復旧の可否などを調べた。

・DXの導入状況

・生成AI導入と実践に伴う懸念点

・ランサムウェア攻撃の被害

DXはどの段階に?

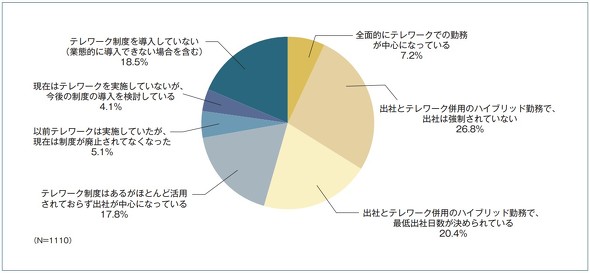

テレワークの実施状況を見ると、出社とテレワークを併用するハイブリッド勤務が主流であることが分かった。「全面的にテレワークでの勤務が中心になっている」と回答した企業の割合は7.2%にとどまり、「出社とテレワーク併用のハイブリッド勤務で、出社は強制されていない」が26.8%、「出社とテレワーク併用のハイブリッド勤務で、最低出社日数が決められている」が20.4%だった。

DXの実践段階については、全社戦略に基づいてDXを実施している企業が61.8%で、2024年調査の59.3%から増加した。従業員規模別に見ると、従業員規模が大きくなるに従ってDXの実践も進んでいる傾向が見られた。従業員5000人以上の企業では「全社的にDXが定着し、継続的に実践と改善が実施されている」と回答した割合が25.1%と高いのに対して、従業員299人以下の企業では「着手していない」が24.2%と高かった。

生成AIの活用状況

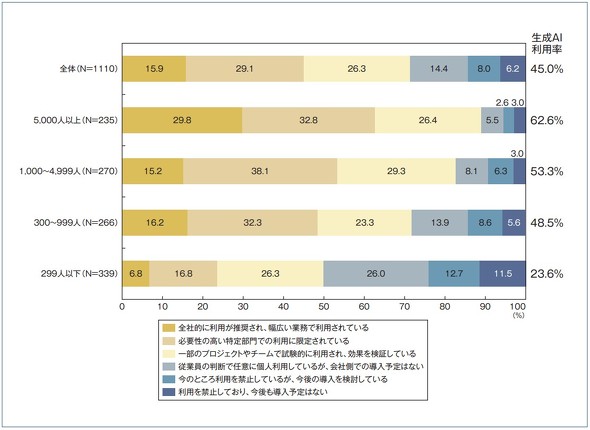

生成AIの利用状況については、「全社的に利用が推奨され、幅広い業務で利用されている」と回答した企業の割合が15.9%、「必要性の高い特定部門での利用に限定されている」が29.1%で、合計45.0%が生成AIを利用していることが分かった。「一部のプロジェクトやチームで試験的に利用され、効果を検証している」も26.3%を占めており、JIPDECは「今後のさらなる利用拡大が見込まれる」と分析している。

従業員規模別に見ると、従業員規模が大きくなるほど生成AIの利用率も上昇している。従業員5000人以上の企業の利用率が62.6%なのに対して、従業員299人以下は23.6%だった。また、DX実践段階別に見ると、DXが定着して継続的に実践/改善している企業は、生成AIの利用率も69.8%と高く、その中でも全社利用の割合が44.2%と大きかった。

ランサムウェアの脅威は継続

過去1年に経験したセキュリティインシデントでは、「従業員によるデータや情報機器(PC、タブレット、スマートフォン、USBメモリなどの記録媒体)の紛失、盗難」が37.4%で最も多かった。次点は、「社内サーバ/PC/スマートフォンなどのマルウェア感染(ランサムウェアを含む)」の27.2%。ただし、これらの割合は、2024年調査から減少している。さらに「インシデントは経験していない」と回答した企業が2024年調査から増加していることから、JIPDECは「直近1年間でセキュリティ対策が強化された」と分析している。

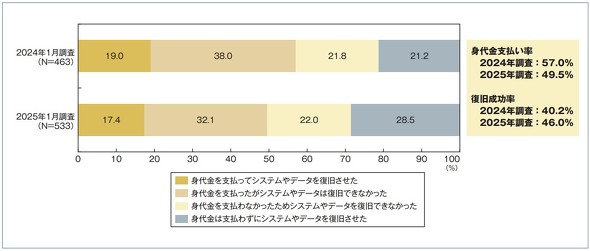

ランサムウェア感染被害を経験した企業の割合は48.0%。そのうち身代金を支払った企業は全体の23.8%。感染後にシステムやデータの復旧に失敗した企業は全体の25.9%で、感染企業の半数以上が復旧できておらず、感染してしまうと復旧が難しいことがうかがえる。

従業員規模別で見ると、従業員規模が大きくなるにつれて感染割合が高まる傾向があった。ただし、299人以下の企業でも感染割合は34.6%となっており、JIPDECは、「中小企業だから狙われないだろうという先入観を持ってはならない。企業規模にかかわらずランサムウェア攻撃を受ける可能性は十分にある」と注意を促している。

ランサムウェアの侵入経路は、「メールやその添付ファイル」(28.3%)と「VPN(仮想プライベートネットワーク)やネットワーク機器の脆弱(ぜいじゃく)性」(20.2%)、「リモートデスクトッププロトコルの悪用」(19.9%)が上位を占めた。テレワークなどでのリモートアクセス環境の脆弱性が狙われている事例が多い。

関連記事

AIエージェント導入で従業員の約4分の1を再配置? 世界の人事責任者の予測をSalesforceが解説

AIエージェント導入で従業員の約4分の1を再配置? 世界の人事責任者の予測をSalesforceが解説

Salesforceは、AIエージェントの導入に関する調査の結果を発表した。それによると、人事責任者の80%は「今後5年間で労働力が人間とAIエージェントで構成されるようになる」と予測していた。 Microsoftが「A2A」プロトコルをサポート まずは「Azure AI Foundry」と「Copilot Studio」から

Microsoftが「A2A」プロトコルをサポート まずは「Azure AI Foundry」と「Copilot Studio」から

Microsoftは「Agent2Agent Protocol」を「Azure AI Foundry」と「Microsoft Copilot Studio」でサポートすると発表した。 IBM、企業のAIエージェント構築、展開をサポートするハイブリッドテクノロジー群を発表

IBM、企業のAIエージェント構築、展開をサポートするハイブリッドテクノロジー群を発表

IBMは、企業がAI活用の課題に対処し、自社独自のデータを用いてAIエージェントを構築、展開できるようにする新しいハイブリッドテクノロジー群を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.