【 New-MgIdentityConditionalAccessPolicy 】コマンドレット――Azure Active Directoryの条件付きアクセスポリシーを作成する:Windows PowerShell基本Tips(78)

本連載は、PowerShellコマンドレットについて、基本書式からオプション、具体的な実行例までを紹介していきます。今回は「New-MgIdentityConditionalAccessPolicy」コマンドレットを解説します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

本連載では、Windows PowerShellの基本的なコマンドレットについて、基本的な書式からオプション、具体的な実行例までを分かりやすく紹介していきます。今回は、「Azure Active Directory」(Azure AD、2023年10月に新名称「Microsoft Entra ID」に変更される予定)の条件付きアクセスポリシーを新規作成する「New-MgIdentityConditionalAccessPolicy」コマンドレットです。

New-MgIdentityConditionalAccessPolicyコマンドレットとは?

「New-MgIdentityConditionalAccessPolicy」は、PowerShellを利用してAzure ADの「条件付きアクセスポリシー」を新規作成するためのコマンドレットです。条件付きアクセスポリシーはAzure ADのポータルサイトである「Microsoft Entra管理センター」でも作成できますが、さまざまな状況に合わせて動的にポリシーを作成したい場合などに有効です。

なお、New-MgIdentityConditionalAccessPolicyコマンドレットは、本連載第45回で解説した「Connect-MgGraph」コマンドレットで「Connect-MgGraph -Scopes "Policy.ReadWrite.ConditionalAccess"」と実行して、Azure ADへの接続とアクセス許可を与えておくことが前提条件になります。

New-MgIdentityConditionalAccessPolicyコマンドレットの主なオプション

| オプション | 意味 |

|---|---|

| -BodyParameter | 条件付きアクセスポリシーのパラメーターを指定する |

作成する条件付きアクセスポリシーのパラメーターを指定する

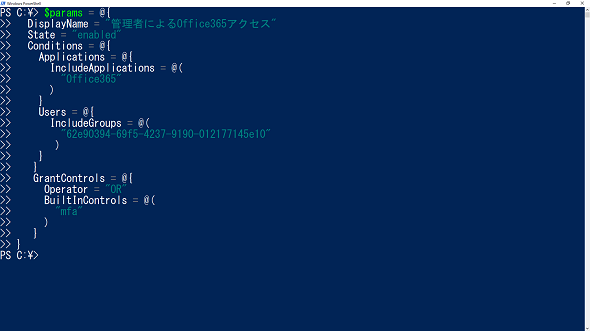

New-MgIdentityConditionalAccessPolicyコマンドレットで条件付きアクセスポリシーを作成する場合は、「-BodyParameter」オプションで全てのパラメーターを指定します。以下の実行例では「グローバル管理者が『Office365』にアクセスするときには多要素認証を要求する」というポリシーを作成するためのパラメーターを指定しています。指定するパラメーターは「ポリシー名(DisplayName)」「有効/無効の定義(State)」「条件(Conditions)」が含まれるように、以下のような形式で指定しています(画面1)。

コマンドレット実行例

$params = @{

DisplayName = "管理者によるOffice365アクセス"

State = "enabled"

Conditions = @{

Applications = @{

IncludeApplications = @(

"Office365"

)

}

Users = @{

IncludeGroups = @(

"62e90394-69f5-4237-9190-012177145e10"

)

}

}

GrantControls = @{

Operator = "OR"

BuiltInControls = @(

"mfa"

)

}

}

パラメーターでは、「DisplayName」でポリシーの名前(管理者によるOffice365アクセス)、「State」で有効/無効の指定、「Conditions」でポリシーに設定する条件を指定しています。

また、Conditions内で指定しているパラメーターとして、「Applications」でアプリの名前(ここでは「Office365」と指定しているが、その他のアプリを指定するときはMicrosoft Entra管理センターから確認可能なアプリIDを指定する必要がある)、「Users」で対象となるユーザー(ここではグローバル管理者のロールIDを「Get-MgDirectoryRoleTemplate」コマンドレットで調べた上で登録している)、「GrantControls」でアクセスの許可/拒否(ここでは多要素認証《MFA》を行った上で許可する設定を行っている)をそれぞれ指定しています。

パラメーターを基に条件付きアクセスポリシーを作成する

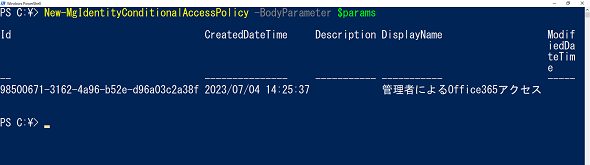

前項の手順で指定したパラメーターを基にポリシーを作成する場合は、New-MgIdentityConditionalAccessPolicyコマンドレットに続けて「-BodyParameter」オプションを使用します(画面2)。

コマンドレット実行例

New-MgIdentityConditionalAccessPolicy -BodyParameter $params

筆者紹介

国井 傑(くにい すぐる)

株式会社エストディアン代表取締役。1997年からマイクロソフト認定トレーナーとして、Azure Active DirectoryやMicrosoft 365 Defenderなど、クラウドセキュリティを中心としたトレーニングを提供している。2007年からMicrosoft MVP for Enterprise Mobilityを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

Copyright © ITmedia, Inc. All Rights Reserved.