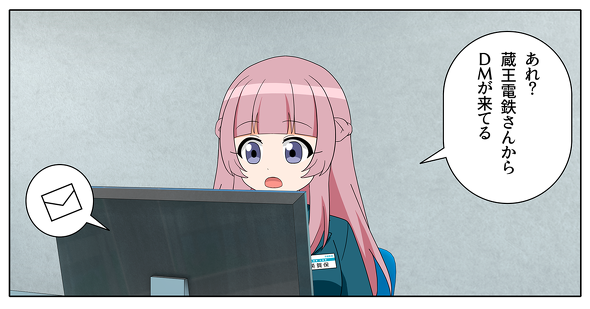

クリックしーて、連携しーて、あーばばーばばー!:こうしす! こちら京姫鉄道 広報部システム課 @IT支線(33)

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第33列車は「スパムDM」です。※このマンガはフィクションです。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

「こうしす!」とは

ここは姫路と京都を結ぶ中堅私鉄、京姫鉄道株式会社。

その情報システム(鉄道システムを除く)の管理を一手に引き受ける広報部システム課は、いつもセキュリティトラブルにてんてこ舞い。うわーん、アカネちゃーん。

「こうしす!@IT支線」とは

「こうしす!」制作参加スタッフが、@IT読者にお届けするセキュリティ啓発4コマ漫画。

第33列車:不幸の手紙もDX

井二かけるの追い解説

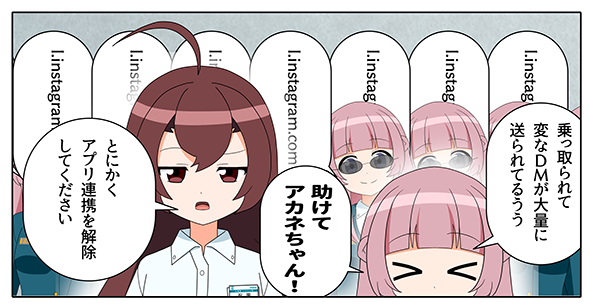

今回のテーマは「Twitterアカウントの乗っ取りによるスパムDMの拡散」です。

度々猛威を振るうスパムDM

忘れたころに猛威を振るうのが、TwitterのスパムDM(ダイレクトメッセージ)です。DMに書かれたURLをクリックするとアプリ連携を求める画面に誘導され、「連携アプリを認証」というボタンを押すと同様のDMをばらまいてしまうというものです。

この手口は10年以上前から存在しており、2009年にも話題になりました。

それ以降も、散発的に猛威を振るっています。

基本的に、DMやメールなどで送られてきたURLを開いて、「連携アプリを認証」ボタンを押したり、パスワードを入力したりすることは避けなければなりません。アカウントを乗っ取られる原因になるからです。

不審じゃないリンクにも要注意

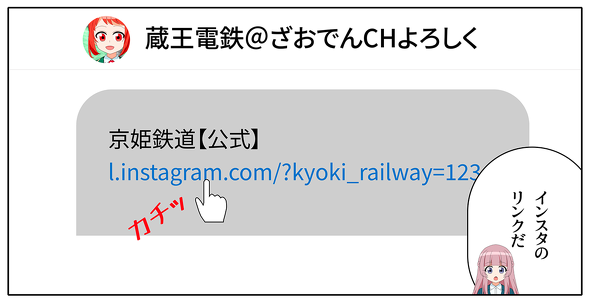

セキュリティ啓発では「不審なURLをクリックしないように」とよく言われます。しかし2022〜2023年の年末年始に猛威を振るったスパムDMは、「不審じゃないURL」を用いました。

それは、「l.instagram.com/〜」から始まるリンクです。

「l.instagram.com」というドメイン名自体は本物です。本物のInstagramのサイトで外部へのリンクをクリックすると、「l.instagram.com」のアドレスを経由した後、対象の外部サイトに移動します。従って、「l.instagram.com」自体はInstagramのドメイン名ですが、その移動先はInstagramであるとは限りません。悪意のあるサイトに移動してしまう可能性もあるのです。

このように、あるURLにアクセスしたとき自動的に別のURLのページに移動することを「リダイレクト」といい、リダイレクト用のURLを細工して、悪意のある別サイトに誘導する攻撃を「オープンリダイレクト攻撃」、または「未検証のリダイレクトと転送」と呼びます。

とはいえ「オープンリダイレクト攻撃」は有名なものですから、「l.instagram.com/〜」では防止のために何らかのチェックが行われています。しかし、今回流行したスパムDMは、そのチェックを回避するために、InstagramやFacebookのリダイレクトURLを複数段で踏み台にしているようです。記事執筆時点では、既に最終的に行き着く攻撃用のページは削除されているようですが、同じ方法で誘導することはなおも可能であると考えられます。

不審じゃないリンクにも注意が必要という点を忘れないようにしましょう。

Twitterアカウントを乗っ取られたら

Twitterアカウントを乗っ取られたときは、冷静かつ迅速な行動が必要です。

まず、Twitterをスマホアプリあるいはブラウザで開きます。

ブラウザで開く場合、念のため、本物のTwitterサイトにアクセスしているか確認しましょう。もし偽サイトであれば、二次被害を招く可能性があります。以下の点をチェックしましょう。

- httpsで接続されているか:アドレスバーに施錠された南京(なんきん)錠マークが表示されているかどうかなど、ブラウザによって確認方法が異なります

- ブラウザのアドレスバーに表示されているドメイン名が正しいかどうか:iとjが違うような紛らわしいドメイン名、twitter.com.example.comというような紛らわしいサブドメインではないかどうかなど

しかし、慌てているときは、どうしてもだまされてしまうことがあります。そのようなリスクへの備えとして、平時から正しいURLをブックマークに登録しておくのも良い方法です。

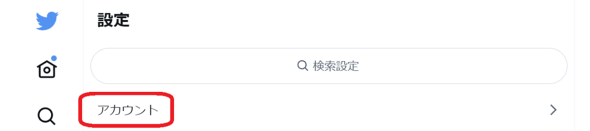

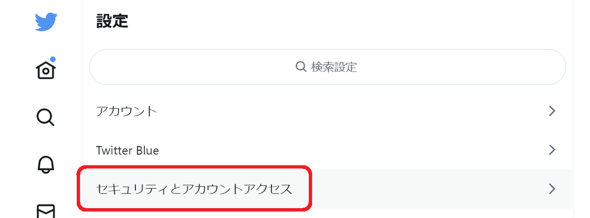

正しいTwitterにアクセスしていることを確認できたら、設定画面を開き、以下の手順を行っていきます。

パスワードの変更と他のセッションからログアウト

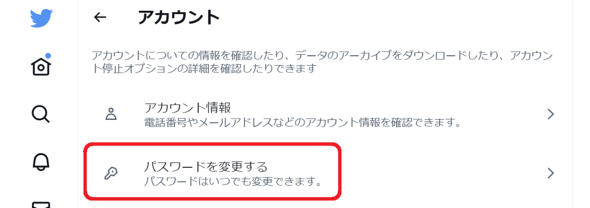

パスワードを入力してしまった場合は、最優先でパスワードを変更しましょう(マンガのDMスパムはパスワードを盗んで乗っ取る仕組みではないと思われますが、パスワードを入力してしまったなら、変更する必要があります)。

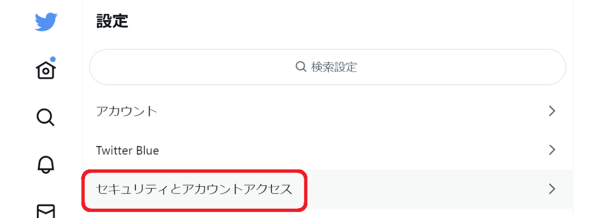

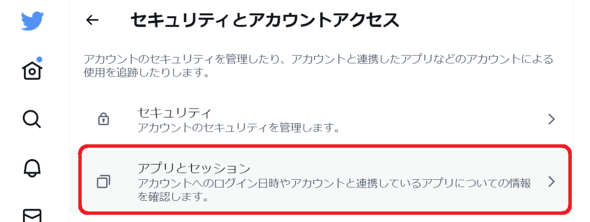

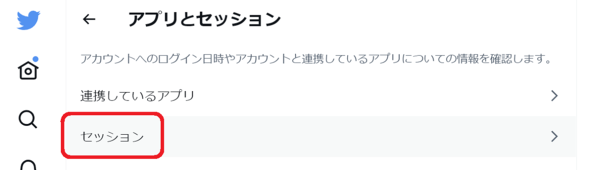

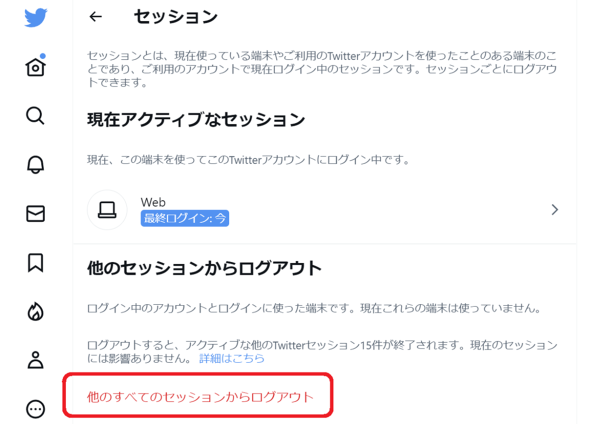

また、パスワードを変更しても、攻撃者がログインしたままになっている可能性がありますので、「他の全てのセッションからログアウト」を行います。これによって、いま開いているブラウザ、もしくはアプリ以外のセッションは全てログアウトします。

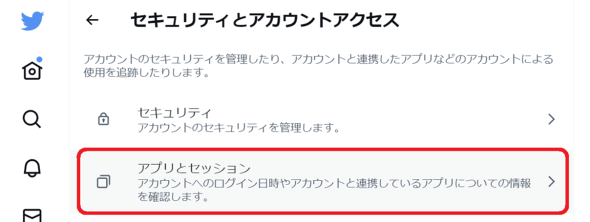

記事執筆時点では、それぞれ以下の画面で行えます。

パスワードの変更

他の全てのセッションからログアウト

アプリ連携を解除

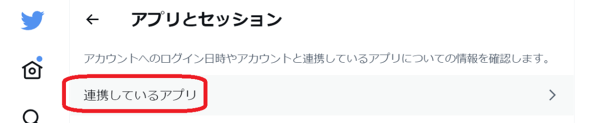

次に、アプリ連携を解除しましょう。正当なアプリも使用できなくなるかもしれませんが、念のために全てのアプリで「アプリの許可を取り消す」を行うと良いでしょう。

記事執筆時点では、以下の画面でアプリ連携を解除できます。

表示名を変更して注意喚起

二次被害を招かないように、一時的に表示名(プロフィールの名前)を変更して、DMのリンクを開かないよう注意喚起しましょう。例えば、もともとの表示名(プロフィールの名前)が「こうしす! 公式」ならば、「DMリンク開くな/こうしす! 公式」のように名前に変更します。こうすることで、DMを送ってしまった相手がリンクをクリックする事態を少しは防止できるはずです。

記事執筆時点では、以下の画面で表示名(プロフィールの名前)を変更できます。

アプリ連携、パスワード入力は慎重に

繰り返しになりますが、アプリ連携やパスワード入力には慎重になってください。

送ってきた相手が信頼できるかどうか、リンクのURLが正しいかどうかだけでは判断できないことがあります。受け答えが自然かどうかもAI技術の発展などにより今後は判断材料にならなくなっていくことでしょう。

DMやメールなどで送られてきたリンクをクリックする際には、「リンクのURLではなく、移動した先のURL(ブラウザに表示されているURL)のドメイン名が正しいかどうか」「httpsで接続されているかどうか(そのURLが『https://』から始まっているかどうか、南京錠マークが表示されているかどうかなど)」を確認するのが基本中の基本です。

しかし、ホモグラフ攻撃やサブドメインなどにより、それっぽいURLになっていれば、人間はだまされてしまうものです。

念のため、DMやメールなどで送られてきたリンクをクリックした際は、アプリ連携やパスワード入力などのログイン操作は行わないのが安全といえるでしょう。

Copyright 2012-2023 OPAP-JP contributors.

本作品は特に注記がない限りCC-BY 4.0の下にご利用いただけます

筆者プロフィール

原作:井二かける

アニメ「こうしす!」監督、脚本。情報処理安全確保支援士。プログラマーの本業の傍ら、セキュリティ普及啓発活動を行う。

著書:「こうしす!社内SE 祝園アカネの情報セキュリティ事件簿」(翔泳社)2020年2月発売

「ハックしないで監査役!! 小説こうしす!EEシリーズ 元社内SE祝園アカネ 監査役編 [1]」(京姫鉄道出版) 2022年6月発売

- Twitter:@k_ibuta

解説:京姫鉄道

「物語の力でIT、セキュリティをもっと面白く」をモットーに、作品制作を行っています。

原作:OPAP-JP contributors

オープンソースなアニメを作ろうというプロジェクト。現在はアニメ「こうしす!」を制作中。

- Twitter:@opap_jp、@kosys_pr

- 公式サイト:Open Process Animation Project Japan(OPAP-JP)

- 貢献者一覧:こうしす!/クレジット

関連記事

スパムのようなWebの通知をブロックする設定方法

スパムのようなWebの通知をブロックする設定方法

Webサイトを渡り歩いていると、時々「通知の表示」の許可を求めるダイアログが表示されます。こうしたダイアログや通知そのものをデスクトップ版Google Chromeで止める(ブロックする)手順を説明します えらい立派なパスワードどすなぁ

えらい立派なパスワードどすなぁ

「0番」のサングラススパムに乗っ取られない方法、教えます――情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第3列車は、絶対に(?)乗っ取られないパスワードの作り方です マルウェア最大の感染源は「スパムメール」、F-Secureが調査

マルウェア最大の感染源は「スパムメール」、F-Secureが調査

F-Secureの調査によると、「スパムメール」が依然としてマルウェアの最大の感染源であるという。最近のスパムメールでは受信者の心理を利用した戦術が適用されている。このため、クリック率が2017年後半の13.4%から、2018年には14.2%へと上昇した

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.