データ侵害のコストは過去最高の平均424万ドル、IBMがセキュリティ調査レポートを公開:医療業界のデータ侵害コストは対前年比200万ドル増

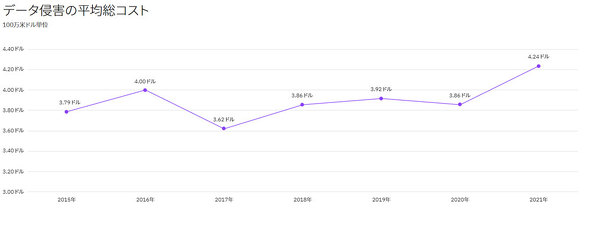

日本IBMは、「2021年データ侵害のコストに関する調査レポート」を発表した。データ侵害インシデントにかかる1回の侵害当たりのコストは、前年よりも10%増え、平均424万ドルだった。

日本IBMは2021年8月25日、「2021年データ侵害のコストに関する調査レポート」を発表した。7つの国と地域、17の業界で発生した537件のデータ侵害や3500件近いインタビューを基にIBM Securityがまとめたレポートだ。データ侵害インシデントにかかる1回当たりのコストは、前年よりも10%増え、平均424万ドルだった。

2020年以降、新型コロナウイルス感染症(COVID-19)の影響で、多くの企業がリモートワークを実施した。同調査によると、クラウドを利用した業務に移行した企業の割合は60%に上る。IBMはこうした業務環境の急激な変化にセキュリティ対策が追い付いていないと指摘。企業のデータ侵害の対策は不十分な恐れがあると警鐘を鳴らしている。

「消費者データの漏えい」で、攻撃は深刻化

COVID-19対策として実施しているリモートワークやクラウドを活用してオンライン化した環境は、データ侵害に大きな影響を与えていた。リモートワークがデータ侵害の要因になったと回答した企業の割合は約20%。リモートワークを要因とするデータ侵害で被った損害は、平均的なデータ侵害よりも約15%高い496万ドルだった。

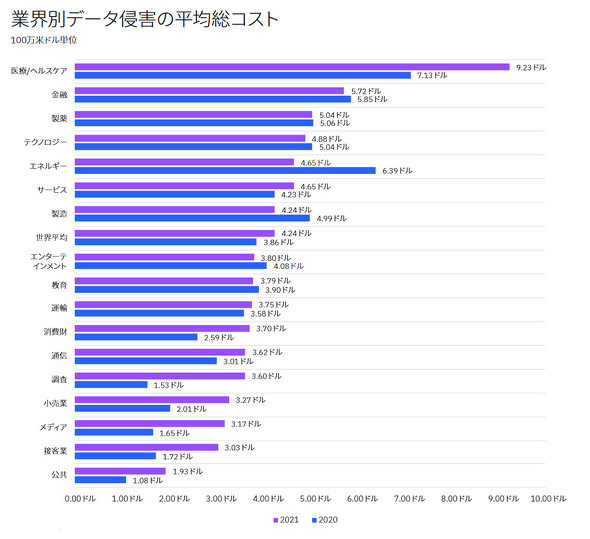

さらに、COVID-19の影響で業務オペレーションに大きな変化が生じた業界でも、データ侵害コストが大きく増加していた。例えば、医療や小売り、接客業、消費者向け製造業、流通業などだ。中でも医療業界のデータ侵害コストは圧倒的に高く、1件当たりのコストは対前年比200万ドル増の923万ドルだった。

一方、認証情報をはじめとする消費者のデータが漏えいした場合は、それがさらなる攻撃に悪用されるという問題が深刻化していることも明らかになった。複数のアカウントで同じパスワードを使っていると回答した割合は82%。IBMは、認証情報の漏えいはデータ侵害の主要な要因と同時に侵害の対象でもあり、企業にとっては複合的なリスクだと指摘する。

攻撃者が突破口として「漏えいしたユーザー認証情報」を使用した割合は、データ侵害全体の20%を占めていた。そして、データ侵害の被害の中では、氏名や電子メール、パスワードといった個人データの流出が最も多かった(44%)。特に、個人を特定できる情報の喪失コストが最も高かった。

テクノロジーの活用で侵害コストを抑制できる

データ侵害のコストが高まる一方、AI(人工知能)、セキュリティアナリティクス、暗号化の技術を導入することでデータ侵害コストを軽減できるという。これらのツールを活用している企業は、活用していない企業と比べて、125万〜149万ドルのコストを削減できていた。さらに、ハイブリッドクラウドを活用している企業の侵害コストは361万ドルで、主にパブリッククラウドを利用している企業(480万ドル)や、主にプライベートクラウドを利用している企業(455万ドル)よりも低かった。

またビジネスのモダナイズにより、データ侵害コストが減少していることも明らかになった。モダナイズするためのデジタルトランスフォーメーション(DX)を実施しなかったと回答した企業のデータ侵害コストは、平均よりも75万ドル(16.6%増)高かった。

そして、ゼロトラストセキュリティのアプローチを採用している企業も、データ侵害の対処能力に優れているとした。成熟したゼロトラスト戦略を遂行する企業のデータ侵害コストは平均328万ドルで、同アプローチを導入していない企業よりも176万ドル低かった。

Copyright © ITmedia, Inc. All Rights Reserved.