セキュリティ運用「自動化やAI活用が不可欠」言うは易し――現状プロセスを分析する4つの方法、AIも働きやすくする3つの環境整備ポイント:ITmedia Security Week 2025 春

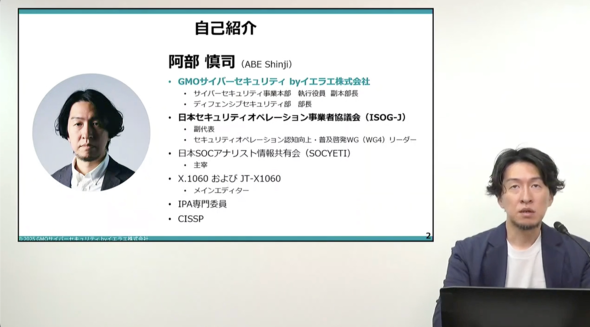

2025年6月2日、ITmedia Security Week 2025 春の『人材不足、スキル不足を解決する「セキュリティ運用自動化」』ゾーンで、GMOサイバーセキュリティ by イエラエ 執行役員の阿部慎司氏が「セキュリティ運用自動化の3つの要点と実例 〜省力化・安定化・拡張化〜」と題して基調講演に登壇した。積極的にセキュリティの第一人者を集めている同社で、阿部氏はどのような方向性で“自動化”について考えているのだろうか。

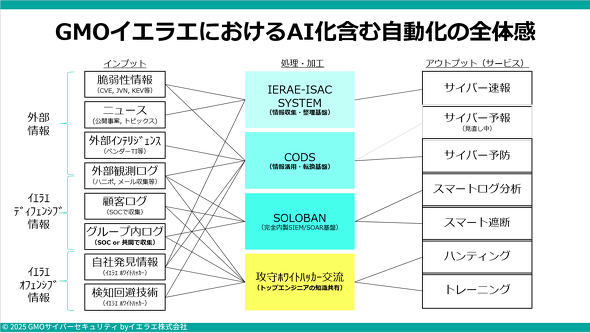

阿部氏は講演で、サイバー攻撃の多様化や防御すべき対象の拡大によってセキュリティ運用の現場は高負荷状態が定常化している今、セキュリティ運用における自動化とAI活用について、目的や具体的な推進方法、現状分析の手法を詳細に解説した。本稿では、講演内容を要約する。

セキュリティ運用における課題、自動化やAI活用を推進するために重要な4つのポイント

阿部氏はまず、セキュリティの現場が直面する課題として、保護・監視対象システムの増加、攻撃の複雑化、セキュリティ人材の不足、コスト削減圧力の4点を挙げる。これらの課題に対し、人による「運用でカバー」でなんとかするには限界があるので、「自動化やAI活用が不可欠」とされているが、そう簡単な話ではないのが現状だ。

それでも第一歩を踏み出さねばならない――。企業・組織がセキュリティ運用で自動化やAI活用を推進するために重要な4つのポイントを挙げ、阿部氏は順に解説していく。

セキュリティ運用を自動化する「目的」の明確化

セキュリティ運用を自動化する際の有用な目的として、「省力化」「安定化」「拡張化」の3つを挙げる。

省力化

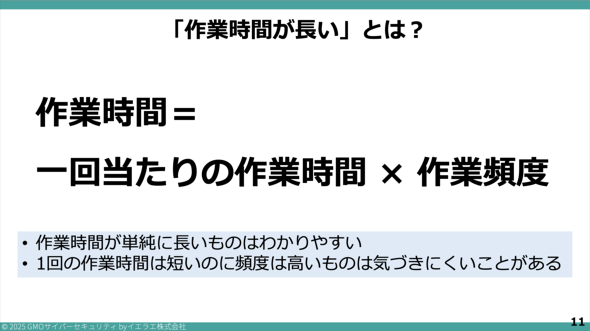

ここで言う省力化は稼働効率の向上のことだ。作業時間の長いものや頻度の高い作業を短時間、少人数でこなせるようにする。阿部氏によると、作業時間とは「1回当たりの作業時間 × 作業頻度」だという。単純に作業時間が長いものだけでなく、気が付きにくい“1回の作業時間は短いのに頻度は高いもの”を見逃さないように注意が必要だ。

安定化

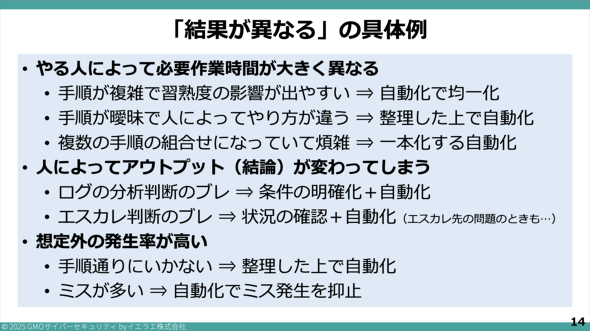

安定化は運用ミスの削減と品質の均一化だ。人によって結果が異なる作業(所要時間、アウトプットの品質、想定外の発生率など)を改善する。特に、複雑な手順や曖昧な手順、煩雑な手順の組み合わせ、ログ分析やエスカレーション判断のブレ、手順書の不備によるミスが多い作業などがターゲットとなる。

「エスカレーションされる人が“難しい”人だと、『なぜ挙げてくるのか』と不機嫌になったりする。心理的障壁が高くなり、なるべくしない理由を探してしまうこともある。する人、される人の両方の目線が必要かもしれない」

拡張化

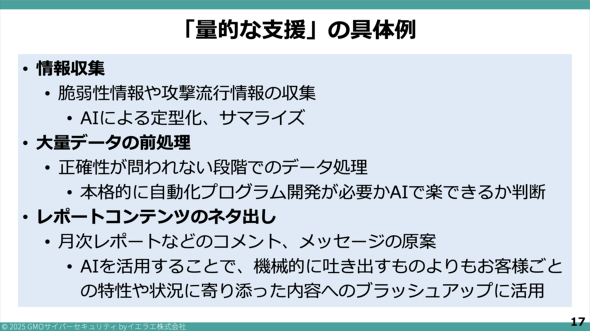

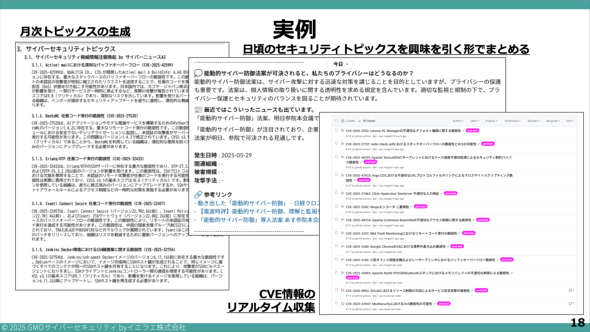

拡張化は運用能力の向上を指す。人だけでは対応しきれない運用業務の量的な限界をツールで突破する。情報収集や大量データの前処理、レポートコンテンツのネタ出しなど、十分な時間を割けていない作業にAIを活用することが有効だ。

「“量的にはやればやるほどよいが、十分に時間が割けていない作業”を支援することを目指す。質的な支援をAIに頼むにはまだ重い。そのため、今は量的な支援から始める方がよい」

現状の運用プロセス/フローを分析する4つの方法

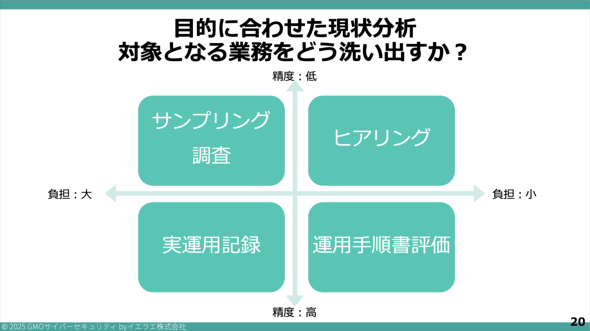

自動化の目的に合わせて運用プロセス/フローを見直すために、阿部氏はコンサルティングでも用いているという現状分析方法を提示する。「ヒアリング」「運用手順書評価」「サンプリング調査」「実運用記録」の4つを挙げ、それぞれの特性を、阿部氏は負担と制度の軸で整理して解説する。

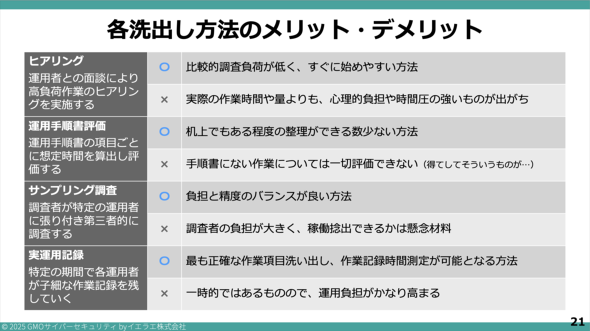

ヒアリング

運用者との面談を通じて、高負荷作業や自動化目標となる作業を絞り出す。比較的負荷は低いが、定性的になりやすく、作業量/時間と運用者の心理的負担に乖離(かいり)が生じる可能性がある。

運用手順書評価

既存の手順書に基づいて評価する。精度は高めに出るが、手順書にない作業は評価できないという欠点がある。

サンプリング調査

運用中の現場を調査し、高負荷作業や時間の偏りを把握する。ヒアリングよりも客観性があるが、調査する人の負担が大きい。

実運用記録

各運用者が自身の作業を詳細に記録する。最も正確な作業項目や時間を把握できるが、一時的に運用負担がかなり高まる。

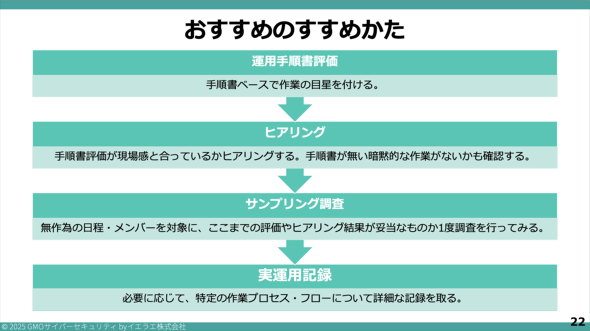

4つの現状分析方法の特徴を考え、阿部氏はその順序を下図のように表す。

まずは「運用手順書評価」で目星を付けた上で、その評価が現場感と合っているかどうかを「ヒアリング」する。無作為の日程、メンバーを対象として一度「サンプリング調査」を行い、必要に応じて詳細な「実運用記録」を取るという進め方だ。

システムやAIも働きやすくする――セキュリティ運用自動化の環境整備、3つのポイント

環境整備については、これまでも“いかに人材に活躍してもらうか”という観点で行われてきた。しかし、自動化やAI活用という観点では、「エンジニアだけが幸せではダメで、システムやAIも働きやすい環境づくりが必要になる」と阿部氏は指摘する。

具体的には、機械が読みやすいドキュメントの在り方や、手順のまとめ方、環境の整え方を考える。

ドキュメントの在り方

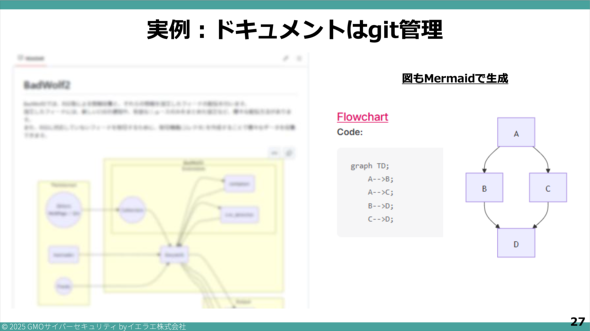

これまでは人が読みやすい「Microsoft Office」のファイルや、人が扱いやすいファイルで共有する方法を活用してきたが、MarkdownやYAML、コードそのものといったシステムが読みやすい「テキスト形式」を用いて、データとしてそのまま扱える形で共有する。人にとって可読性が低くなるが、このバランスを取ることが重要だ。阿部氏は例として、ドキュメントを「Git」で管理する手法を提示する。

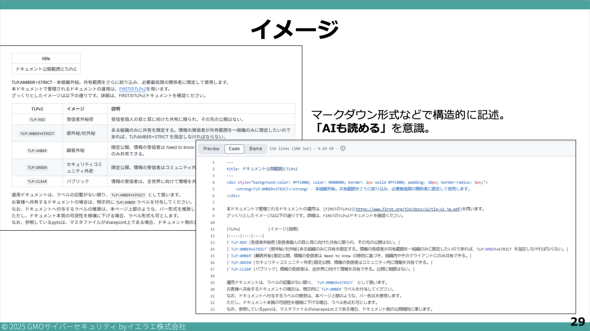

手順のまとめ方

すると、手順の書き方も変わってくる。視覚に頼っていたスクリーンショットによる情報、太字強調や色といったものは、現時点のAIでは正しく理解するには至っていない。そのため、システムが理解しやすい構造的な情報を使ったまとめ方が推奨される。

環境の整え方

これまでは手順に閉じた環境を指向し、運用ミスを防止すべく必要な手順のみを記載していた。これをシステムが運用しやすい形に整えたとすると、SOAR(Security Orchestration, Automation and Response)などの自動化やAI活用を前提にした構成にする必要がある。その中では機械的に利用できる、APIキーなどの認証管理、あるいは運用端末も「ゼロトラスト化」が必要となる。アジャイル的な追加、改善を前提としたIaC(Infrastructure as a Code)も進め、人が運用しやすいがミスもあるスタイルから大きく変化させることを考える。

リソース(人員)計画のススメ――自動化の真の目的とは

阿部氏はここまでの講演を前提に「そもそも、なぜわれわれは自動化を目指すのか」という疑問に触れる。真の目的として阿部氏は「複雑で価値の高い問題にフォーカスできる。要するに自動化することで、さらにそこからアナリストやオペレーターが複雑で価値の高い問題に集中できることこそが大事だ」と強調する。

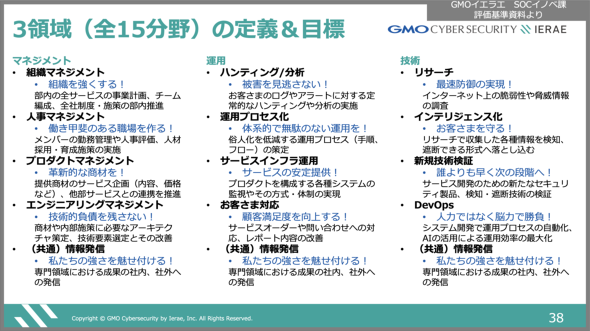

阿部氏が所属するGMOサイバーセキュリティ byイエラエでも、自動化の目的にフォーカスするために、SOC(Security Operation Center)における、マネジメントや運用、技術の3領域、全15分野での定義と目標を評価基準として定めている。

「しっかりと分かりやすいメッセージとして運用現場のメンバーに理解を促すことも当然として、経営層に対しても自社のセキュリティ運用がどこを目指しているのか、何をしようとしているのかをしっかりと理解してもらう必要がある」

阿部氏はISOG-J(日本セキュリテオペレーション事業者協議会)の「セキュリティ対応組織の教科書」に記載がある64業務を参考にし、自組織に合ったものを定義することを推奨した。

「こういった一連の流れができれば、自動化やAI活用を前提としながらもトップレベルのアナリストオペレーターがうまく活躍できる、全体的なチーム作りが可能になる」

阿部氏がGMOサイバーセキュリティ byイエラエの先進的な取り組みとしてノウハウを提示する理由は、これらの仕組みが多くの企業で有用であること、そして「日本のみならず世界のサイバー空間を安全にする」という目的が根底にあるのだろうと感じる講演だった。同氏はこれまでもITmedia Security Weekで「セキュリティ対応組織の教科書」で語られる重要な提言を訴え続けており、そのノウハウの中には、どの業種、業態、規模でも取り入れられることがある。

本稿を読んだ方には、「大企業にしかできないことだ」と諦めるのではなく、「大企業と同じことができるのでは」と考えてほしい。人材不足を嘆くのは簡単だが、それを乗り越えようと奮闘する人がいることも事実だ。本稿で挙げられたポイントを基に、セキュリティ運用のプロセスを1つでも改善すべく、試行錯誤を続けてみてはいかがだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「セキュリティ運用は5年前より楽になった」 Omdiaが見つけた3つの要因とは

「セキュリティ運用は5年前より楽になった」 Omdiaが見つけた3つの要因とは

Omdiaは、企業のセキュリティ運用に関する見解を発表した。傘下の調査会社Enterprise Strategy Groupが実施した調査結果から、企業のセキュリティ運用が転換期を迎えていることが分かったという。 「人材不足は生成AIで」は誤解? 大阪大学 猪俣教授が提言する、セキュリティ人材育成/自動化に必要な意識

「人材不足は生成AIで」は誤解? 大阪大学 猪俣教授が提言する、セキュリティ人材育成/自動化に必要な意識

2024年12月2日、アイティメディア主催セミナー「ITmedia Security Week 2024 秋」の「セキュリティ運用自動化」ゾーンで、大阪大学 D3センター 教授の猪俣敦夫氏が「組織で考えるべきセキュリティ人材の育て方―AIに振り回されない運用支援に必要なこと―」と題して講演した。 日本ハッカー協会の杉浦氏が明かす「早く帰れる」セキュリティ運用自動化の始め方――生成AIにも頼れる、自動化の勘所とは

日本ハッカー協会の杉浦氏が明かす「早く帰れる」セキュリティ運用自動化の始め方――生成AIにも頼れる、自動化の勘所とは

2024年9月2日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 夏」における「セキュリティ運用自動化」ゾーンで、日本ハッカー協会 代表理事 杉浦隆幸氏が「セキュリティ運用自動化をなぜ始めるべきか」と題して講演した。