ドラマでは描かれないセキュリティ対策の現実――ハッカー描写の監修もする上野宣氏が示す「ゼロトラスト」の有効性と移行への3フェーズ:ITmedia Security Week 2025 春

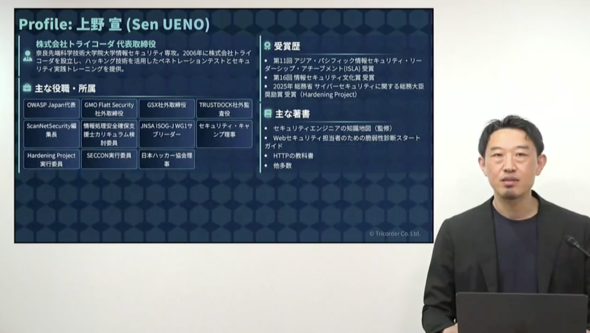

2025年5月27日、ITmedia Security Week 2025 春の「セキュリティを再構築するための“ゼロトラスト”」ゾーンで、トライコーダ 代表取締役 上野宣氏が「攻防を変える!現場視点のゼロトラスト」と題して基調講演に登壇。ゼロトラストの概要、移行の必要性、具体的なロードマップ、移行における課題と解決策について詳細に解説した上で、限られたリソースで現実的に移行を進める方法を共有した。

ゼロトラストの概要、そして有効性

上野氏はサイバー攻撃における攻撃者側の技術を応用した「ペネトレーションテスト」や、セキュリティ人材を育成する各種トレーニングを行っている。最近ではテレビドラマや映画における「ハッカー」の描写を監修しており、映画や小説に登場するハッカーを技術考証するコラム「世界空想ハッカー列伝」をハッカージャパン誌で執筆もしていた。

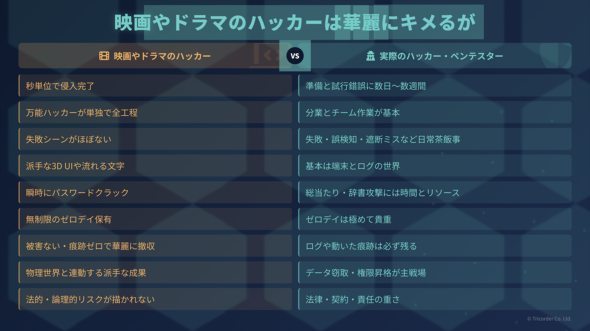

ただし、ドラマに登場するハッカーは、現実とはかなり異なる。上野氏は「現実のハッカー(ペネトレーションテスター)はすごいテクニックを持っているのは確かだが、ペネトレーションテストの準備に時間をかける。数日、数週間単位の試行錯誤もある」と明かす。

ペネトレーションテストにおける疑似攻撃で「ゼロトラスト」はどの程度の障壁となるのだろうか。

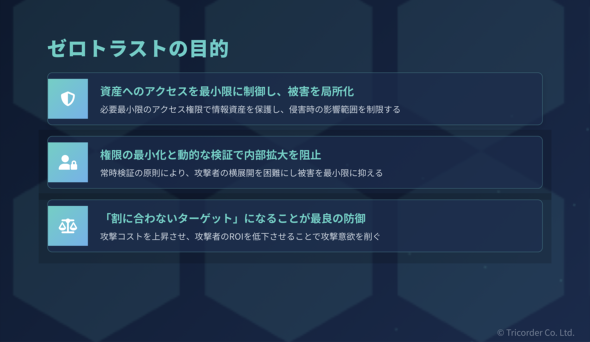

対比として扱われる「境界型防御」は、限界を迎えていると表現されることが多く、攻撃の特性が変化する中、アタックサーフェス(攻撃対象領域)の拡大もあり、そもそも境界の定義が難しい。それが、「Never trust, always verify(決して信頼せず常に確認せよ)」という原則、つまりゼロトラストの必要性につながっている。

ゼロトラストの目的は、資産へのアクセスが最小限になるように制御して被害を局所化すること、そして権限の最小化と動的検証によって内部拡大を阻止することだ。これにより、「攻撃者の攻撃コストを上昇させる。攻撃者のROI(投資対効果)を低下させることで攻撃意欲をそいでいく。つまり、『このターゲットは割に合わない』と攻撃者側に思わせることが、最良の防御だ」と上野氏は指摘する。

ゼロトラストアーキテクチャへの移行ロードマップと「フェーズ1」の具体策

ゼロトラストアーキテクチャへの移行時には、現場における運用課題が表出化する。IT資産管理の負荷増大、運用負荷の一部担当者への集中、ユーザー側の業務影響への不安や反発、セキュリティ重要性の認識不足といった課題だ。

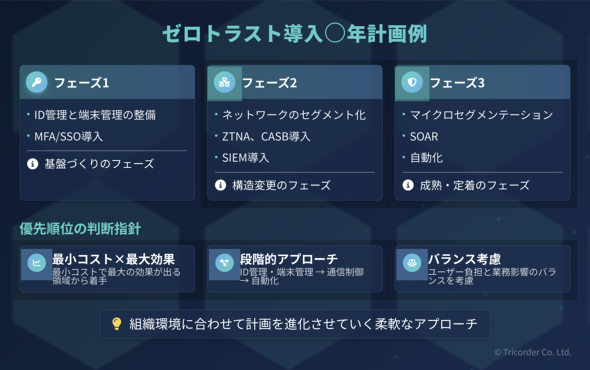

通常、ゼロトラストアーキテクチャへの移行を段階的に進めるための「○年計画」といったロードマップが作られる。上野氏によると、ゼロトラストアーキテクチャへの移行には下記の3フェーズがあるという。

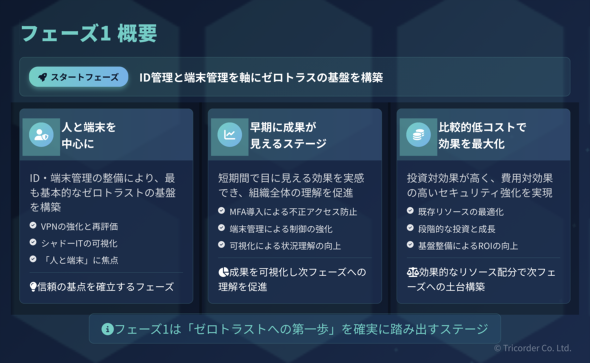

フェーズ1は「基盤を作る」段階だ。ID管理と端末管理を軸に、MFA(多要素認証)の全社展開、IDaaS(IDentity as a Service)やシングルサインオン(SSO)の導入、シャドーITの排除を目指す。人と端末を信頼の起点とし、誰が、どの端末を使っているのかが全てのスタート地点。まずこれを行う。ID管理や端末管理は比較的効果を実感しやすいので、組織全体の理解を促進しやすいフェーズだ。MFAの導入による可視化も含め、次のフェーズに移るまでにさまざまなステークホルダーに理解を促進する上でも重要だ。

「費用対効果の高いセキュリティ効果を得られるフェーズ。これはゼロトラストへの第一歩として、確実に踏み出すステージだ」(上野氏)

ID管理:製品導入だけでなく「ヘルプデスク」充実も鍵

フェーズ1の具体策として上野氏はまず「ID管理」を取り上げ、「ゼロトラストの基礎中の基礎」と表現する。IDaaS導入、SSOによる一元認証基盤の整備、MFA導入、SaaS連携の拡張でシャドーIT排除の基礎を構築する。これに上野氏はヘルプデスク体制の整備を付け加える。

「新しい認証方式を導入すると『ログインができない』『使い方が分からない』といった問い合わせが増加する。現場で混乱が起きるので、問い合わせ体制を強化することがポイントになる」(上野氏)

端末管理:チュートリアル整備や「見える化」も有効

上野氏がゼロトラストの「第一関門」と表現する「端末管理」では、MDM(Mobile Device Management)やUEM(Unified Endpoint Management)といった製品が有効だ。加えて管理対象外端末へのアクセス制限を行い、管理されていないものは社内のリソースにアクセスできないようにする。このためには使用する端末を登録する作業が必要だが、端末をセルフサービスで登録できるポータルを用意しておくことを上野氏は推奨する。

「生成AI(人工知能)を用いた動画でのチュートリアルを作成する。登録状況を可視化し、『営業部はあと何%ですよ』といった目に見える施策も有効だ」(上野氏)

VPN:人単位から「アプリ単位」へ

運用管理が課題となりつつある「VPN」(Virtual Private Network)も、ゼロトラストアーキテクチャへの移行で大きな変化が起こる部分だ。これまでのVPNではアカウント単位でログインし、境界の中に入ってさえいれば社内のどのリソースにもアクセスできていた。これを、アプリケーション単位でアクセス許可が選べるのが、ゼロトラストのメリットだ。

しかし、その段階にいきなり進めるわけではない。段階的な移行戦略として、まずVPNを誰が使っているのか、長期間未使用なアカウントが存在していないかどうかなど棚卸しする。SIEM(Security Information and Event Management)などで監視し、不審な接続パターンがないかどうかを検知する。「これができていないと、ゼロトラストアーキテクチャに移行しても検証が難しい」と上野氏は指摘した。

シャドーIT:禁止する文化を禁止せよ

フェーズ1を進めるにはシャドーITに関しても考える必要がある。「基本的に全て禁止」というポリシーを適用してしまうと、従業員が裏をかいて勝手に使い出すリスクが伴う。そのため、禁止する文化から、共に整備する文化として進めることを上野氏は推奨する。シャドーITの実態を把握するためには、プロキシのログを分析したり、従業員にヒアリングしたりといった利用実態の可視化、リスク評価が必要になる。

「ツール共有の文化を作るために組織全体で安全なツールを選定して使ってもらうことは、コスト面でのメリットもある。企業によっては『Slackなどのチャットで検証フォームを提供し、申し込むだけでよい』というところもある。安全に使うための道筋こそが重要だ」(上野氏)

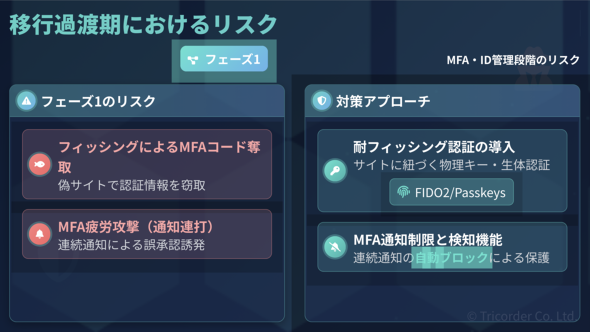

フェーズ1を進める上でも、移行過渡期のリスクが想定される。MFAも完全ではなく、中間者攻撃や、連続通知を行うことで判断力を低下させるMFA疲労攻撃(MFA Fatigue Attack)なども起こり得るからだ。これらのリスクも前もって理解しておく必要があるだろう。

運用を巻き込んだ支援を含む構造変更、そして成熟と定着へ

上野氏は続けて、フェーズ2、フェーズ3を簡潔に解説する。

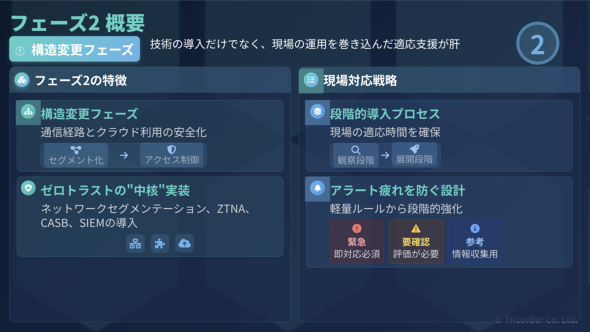

フェーズ2では「構造変更」として、技術導入だけでなく現場運用を巻き込み、適用を支援する。ネットワークのマイクロセグメンテーションやZTNA(Zero Trust Network Access)、CASB(Cloud Access Security Broker)、SIEMなどの導入によってネットワークの形を変えていく。この段階では通信の誤遮断や権限設定の複雑化リスクがあるので、上野氏はアラートだけを上げる観察段階から開始し、段階的にブロックに移行するアプローチを推奨する。

「現場が適応する時間を確保することがうまくいくポイントだ。可視化、観察、制御の3ステップだと考える」(上野氏)

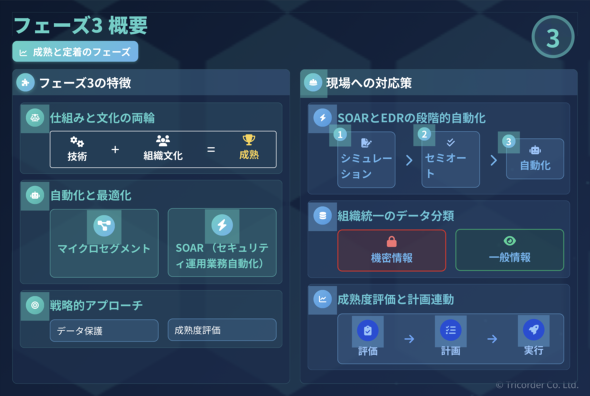

フェーズ3は「成熟と定着」の段階。技術だけでなく、仕組みと文化の両輪で考えていく。この段階では、SOAR(Security Orchestration, Automation and Response)などによるセキュリティ運用業務の自動化、データの分類と保護が中心となる。完全な自動化よりも、まずは途中で人間が承認するステップを入れてセミオート化を目指すことを上野氏は推奨する。

「従来の境界型防御モデルはゼロトラストと対立するものではなく、共存し、役割を見直すことで投資効果を最大化できる。ファイアウォールは外部から守る役割から、内部セグメントを監視するものへ。IDS/IPS(Intrusion Detection System/Intrusion Prevention System)は境界における検知から、暗号化手前の検知機能に役立つ」(上野氏)

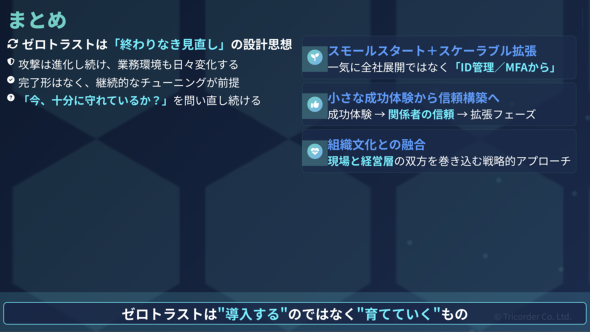

「終わりなき見直し」のための組織文化醸成

ゼロトラストアーキテクチャへの移行には、経営層の理解と協力が不可欠であり、セキュリティをコストではなく事業継続のための戦略として説明することが重要だ。経営者に対してはROIを明確にしておくと受け入れられやすく、サイバー攻撃による損失予測シミュレーションや、CISA(米国サイバーセキュリティ・社会基盤安全保障庁)のゼロトラスト成熟度モデル(ZTMM)のような定量的な指標を活用して進捗(しんちょく)を可視化することで、経営層への説得力が高まる。

現場の納得と協力も成功の鍵であり、攻撃者視点でのストーリー化、負荷軽減、ポジティブフィードバック設計などを通じて、従業員の当事者意識を醸成する必要がある。

「セキュリティに興味のある人は少ない。現場は納得できないセキュリティには従わないので、技術と同じくらいに“現場の心理設計”が成功の鍵となる」(上野氏)

最後に上野氏は次のように述べて講演をしめくくった。「AIの普及、SaaS活用の拡大、IoT/OT環境の統合といったテクノロジーの進化が、今後のゼロトラストの在り方を変化させていく。ゼロトラストは正解があるわけではなく“終わりなき見直し”を伴う設計思想であり、“導入する“のではなく、“育てていく”ものだ」

ゼロトラストアーキテクチャへの移行には非常に長い時間と多くのステップが必要であり、その道のりを見てしまうとどこかで“あきらめ”が生まれてしまうかもしれない。しかし、その思想と効果に間違いはなく、どこかのタイミングで必ず移行する必要がある考え方だと言える。移行への1歩目として、今回上野氏が描いた補助線が役に立つのではないだろうか。

映画などで登場するハッカーとは違い、現実のセキュリティ技術者は地道な作業を行う必要がある。たとえゼロトラストに至ることではなかったとしても、社内調整や、フェーズ1で示されたID管理や端末管理の整備、VPNに対する運用管理の強化は、今後のためにいつか誰かが行わなければならないことだ。今回の講演は便宜上、「ゼロトラスト」をテーマとしたゾーンでの基調講演として立て付けられているが、あらゆるセキュリティ対策の基礎として捉えていただければ幸いだ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ゼロトラスト戦略の“盲点”? ガートナージャパンが生成AI、AIエージェント全盛時代のセキュリティに警鐘

ゼロトラスト戦略の“盲点”? ガートナージャパンが生成AI、AIエージェント全盛時代のセキュリティに警鐘

ガートナージャパンは、ゼロトラストの最新トレンドを発表した。クラウドへの移行や「マシンID」の台頭など、企業が直面する課題と対策の重点領域を明らかにした。 日本企業の約8割が「VPN利用を継続」。一方、ゼロトラスト導入済み企業は2割を超える NRIセキュア

日本企業の約8割が「VPN利用を継続」。一方、ゼロトラスト導入済み企業は2割を超える NRIセキュア

NRIセキュアは、「企業における情報セキュリティ実態調査2024」の結果を発表した。それによると「ゼロトラストセキュリティを実装するかどうか」を検討する段階から、次の段階に進む企業が増えているという。 「このままゼロトラストへ進んでいいの?」と迷う企業やこれから入門する企業も必見、ゼロトラストの本質、始め方/進め方が分かる無料の電子書籍

「このままゼロトラストへ進んでいいの?」と迷う企業やこれから入門する企業も必見、ゼロトラストの本質、始め方/進め方が分かる無料の電子書籍

人気連載を1冊にまとめてダウンロードできる@ITの電子書籍。第122弾は、連載『働き方改革時代の「ゼロトラスト」セキュリティ』。ゼロトラストへの移行を既に進めている企業はもちろん、これから始める企業も入門書として参考になるはずです。