合計で毎週20億以上ダウンロード、「debug」「Chalk」など18の人気npmパッケージにマルウェア混入:メンテナーを狙ったフィッシングメールがサプライチェーン攻撃の引き金に

Node.jsのパッケージマネジャー「npm」を通じて、18種類の人気npmパッケージに悪意のあるコードが埋め込まれ公開されたという。これらのパッケージは合計で、毎週20億回以上ダウンロードされている。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

セキュリティSaaSを手掛けるAikido Securityは2025年9月8日(日本時間、以下同)、Node.jsのパッケージマネジャー「npm」を通じて、18種類の人気npmパッケージに悪意のあるコードが埋め込まれ公開されたと警告する記事を公開した。これらのパッケージは合計で、毎週20億回以上ダウンロードされているという。

影響を受けたnpmパッケージと、悪意のあるコードが含まれていたバージョンは、次の通り。

- backslash@0.2.1

- chalk-template@1.1.1

- supports-hyperlinks@4.1.1

- has-ansi@6.0.1

- simple-swizzle@0.2.3

- color-string@2.1.1

- error-ex@1.3.3

- color-name@2.0.1

- is-arrayish@0.3.3

- slice-ansi@7.1.1

- color-convert@3.1.1

- wrap-ansi@9.0.1

- ansi-regex@6.2.1

- supports-color@10.2.1

- strip-ansi@7.1.1

- chalk@5.6.1

- debug@4.4.2

- ansi-styles@6.2.2

npmを提供するGitHubは9月9日5時ごろ「侵害されたバージョンのパッケージは全て削除した」と、パッケージのメンテナー(開発者)に報告したという。

フィッシングメールがソフトウェアサプライチェーン攻撃の引き金に

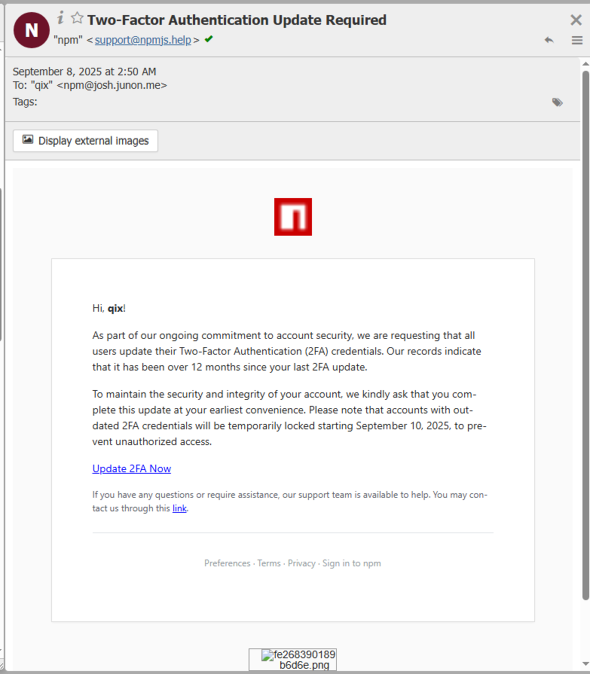

攻撃者は、npmのサポートをかたるメールアドレス「support[at]npmjs[dot]help」を通じて「二要素認証のリセットが必要」というメールをメンテナーに送信。このメールに書かれた指示に従ったことで、メンテナーのアカウントが侵害。攻撃者はメンテナーのアカウント権限を悪用して、悪意のあるコードを埋め込んだバージョンのパッケージを公開したとみられる。

Aikido Securityは「埋め込まれたコードは難読化されていた。コードは、ブラウザ上の暗号資産ウォレットを標的とし、ブラウザ上の取引情報を傍受して暗号資産を窃取するものだった」と分析。他のメンテナーが公開しているパッケージ「proto-tinker-wc@0.1.87」にも、同じ攻撃者グループによるものと思われる悪意のあるコードが埋め込まれていたとし、「他のメンテナーも標的になっている」と、警戒を呼び掛けている。

今回の攻撃は、正規のプロジェクトメンテナーのアカウントを乗っ取り、組織や開発者が信頼するオープンソースの人気パッケージに悪意のあるコードを埋め込むという手口であり、依存関係を持つ多数のアプリケーション、そしてエンドユーザーにまで影響が広がる可能性があるという、ソフトウェアサプライチェーンやOSS(オープンソースソフトウェア)のリスクをあらためて浮き彫りにしたものだ。

企業は、開発者だけでなく従業員へのセキュリティ教育を継続的に実施するとともに、npmのようなオープンソースのライブラリやパッケージを業務で利用する場合には、依存関係を可視化し、リスクのあるライブラリを早期に特定できる仕組みを導入するなど、技術面・組織面の両輪で対策を推進することが重要といえるだろう。

関連記事

Salesforceからのデータ窃取、Google、Cloudflare、Zscalerが被害 原因は連携していたサードパーティアプリの侵害

Salesforceからのデータ窃取、Google、Cloudflare、Zscalerが被害 原因は連携していたサードパーティアプリの侵害

Googleの脅威インテリジェンスグループとMandiantは共同で、Salesforceインスタンスからの大規模なデータ窃取キャンペーンを注意喚起するセキュリティアドバイザリーを発表した。Salesforceを含むサードパーティープラットフォームに「Saleloft Drift」を連携していた全ての企業に対して注意を喚起している。 「SBOM」国際ガイダンス公開 日本、米国など15カ国が共同署名

「SBOM」国際ガイダンス公開 日本、米国など15カ国が共同署名

米国CISAは、SBOMの概要や重要性をまとめ、各国の共通認識を整理した国際ガイダンスを公開した。日本や米国を含む15カ国が共同署名しており、ソフトウェア開発から運用、調達に関わるステークホルダー、政府機関向けに、SBOMの概要やメリットを明らかにしている。 OSSが抱えるリスクトップ10 OWASPが発表

OSSが抱えるリスクトップ10 OWASPが発表

非営利団体のOWASPは、OSSが抱えるリスクトップ10をまとめた文書「Top 10 Open Source Software Risks」を公開した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.