毎秒1億パケットを超える「超帯域幅消費型DDoS攻撃」が急増 「ランサムDDoS攻撃」の報告数も増加:Cloudflare、2025年第2四半期版「DDoS脅威レポート」を公開

Cloudflareが公開した2025年第2四半期版「DDoS脅威レポート」によると、DDoS攻撃の数は過去最大の規模に達した。毎秒1億パケットを超える「超帯域幅消費型DDoS攻撃」が急増し、「ランサムDDoS攻撃」の報告も増加傾向にあるという。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Cloudflareは2025年7月15日、自社で運営する公式ブログ「Cloudflareブログ」において、2025年第2四半期(4〜6月)を対象にした「Cloudflare DDoS脅威レポート第22版」のレポートを公開した。

DDoS脅威レポートはCloudflareが四半期ごとに公表しているレポート。DDoS攻撃の脅威を包括的に分析したものだ。同レポートにおける主要なトピックスは以下の通り。

Cloudflare DDoS脅威レポート第22版のハイライト

DDoS攻撃の規模が記録を塗り替える

2025年第2四半期におけるDDoS攻撃の規模はピーク時に毎秒7.3テラビット(7.3Tbps)、毎秒48億パケット(4.8Bpps)に達した。Cloudflareによると「過去最大のDDoS攻撃の規模」という。

毎秒1億パケット(1pps)を超える「超帯域幅消費型DDoS攻撃」(Hyper-volumetric DDoS)の数が、前期比で592%と急増し、1Tbps、1Bppsを超える攻撃の数も前期比で2倍に増加した。

攻撃数の全体像と傾向

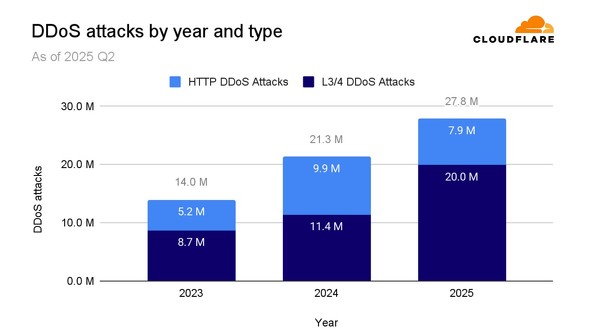

全体のDDoS攻撃数は前年同期比で44%増加した。毎秒100万リクエスト(100万rps)を超えるHTTP DDoS攻撃の数は、2000万件で推移し、1日平均約22万件となった。

DDoS攻撃の内訳としては、レイヤー3/レイヤー4(L3/L4)に対するDDoS攻撃が前四半期比81%減の320万件、HTTP DDoS攻撃が9%増の410万件となったものの、前年同期比で見ると、全体で44%増加し、HTTP DDoS攻撃に限ると前年同期比で129%と最大の増加率を記録した。

L3/L4を狙った攻撃手法は、DNSフラッド攻撃、SYNフラッド攻撃、UDPフラッド攻撃が1〜3位を占めた。国内でも多くの被害を出したIoT機器を乗っ取りDDoS攻撃を仕掛ける「Mirai」は、第1四半期の18%から第2四半期に2%まで低下した。

HTTP DDoS攻撃の71%は、既知のボットネットから発信されたものだった。HTTP DDoS攻撃の主な発信元は、インドネシア、シンガポール、香港、アルゼンチンが1〜4位となった。

ランサムDDoS攻撃の増加、新たな脅威も

DDoS攻撃で金銭を脅し取ろうとするランサムDDoS攻撃(RDDoS攻撃)も増えている。「脅迫された」と報告したCloudflareの顧客の割合は、前四半期比で68%増加し、前年同期比で6%増加した。

新たな脅威として、2Dマルチプレイヤーシューティングゲーム「Teeworlds」を標的としたTeeworlds DDoS攻撃、旧式の認証プロトコル「RIPv1」を悪用するRIPv1 DDoS攻撃、リモートデスクトッププロトコル(RDP)を悪用するRDP DDoS攻撃が確認されているとした。

標的となった業界

DDoS攻撃の標的となった業界トップ10は下記の通り。1位は「電気通信、サービスプロバイダー、通信事業者」で、2位は「インターネットセクター」だった。

国内でも、Miraiの他、「VPNFilter」「Fodcha」といったマルウェア(ボットネット)による攻撃被害が報告されている。また2024年末から2025年にかけて国内企業を狙ったDDoS攻撃が頻発し、サービス停止に追い込まれた企業が報道されたことも記憶に新しい。

DDoS攻撃はいつ、どの組織や、サービスを狙うのかを予測することは困難だ。トラフィックの異常を検知する監視体制を構築し、攻撃発生時には迅速に対応できる体制を整えておくことが、被害を最小限に食い止めるためのポイントとなる。

また、DDoS攻撃の規模が従来のF5アタックに連想されるような小規模なものではないということをあらためて認識した上で、対策を検討することが重要だ。

そして、組織や個人においては攻撃の「踏み台」となるような脆弱(ぜいじゃく)な機器を減らす取り組みも欠かせない。VPN機器のパスワード変更やセキュリティアップデートの実施といった、セキュリティ対策の「基本」を徹底し続ける必要があるだろう。

関連記事

「知らぬ間にDDoS攻撃に加担しないよう再確認を」 内閣サイバーセキュリティセンターが注意喚起

「知らぬ間にDDoS攻撃に加担しないよう再確認を」 内閣サイバーセキュリティセンターが注意喚起

内閣サイバーセキュリティセンターは「DDoS攻撃への対策について」というPDF文書を公開した。知らぬ間にDDoS攻撃に加担することのないように、機器やシステム設定の見直しなどの対策を促している。 流行中の「アタックサーフェスマネジメント」は使いものになるか? 根岸氏、辻氏、piyokango氏鼎談に見る3つの論点

流行中の「アタックサーフェスマネジメント」は使いものになるか? 根岸氏、辻氏、piyokango氏鼎談に見る3つの論点

2025年3月4日、ITmedia Security Week 2025 冬で、ポッドキャスト「セキュリティのアレ」でおなじみの根岸征史氏、辻伸弘氏、piyokango氏が登壇。「対象領域は明らかにしないといけないから」と題して、議論を交わした。 「RPKI」「DNSSEC」「DMARC」のガイドライン策定に込められた思い、内容のポイントとは 作成した有識者らが解説

「RPKI」「DNSSEC」「DMARC」のガイドライン策定に込められた思い、内容のポイントとは 作成した有識者らが解説

「RPKI」「DNSSEC」「DMARC」といったセキュリティ仕様は、広く認識、普及しているとは言い難い。こうした状況を踏まえ、総務省と複数の通信事業者、そしてJPNICをはじめとする業界団体が連携し、3つの技術それぞれに関して「ガイドライン」を定める取り組みを推進している。2024年11月に開催された「Internet Week 2024」で、ガイドライン策定を推進してきたメンバーが一堂に会し、ガイドラインの狙いとポイントを説明した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.