名和氏がランサムウェア7事例の教訓とともに明かす、対策を自動化、最適化、重点化する秘訣、アダマール積とは:ITmedia Security Week 2025 冬

2025年3月10日、ITmedia Security Week 2025 冬で、日本サイバーディフェンス シニアエグゼクティブアドバイザー(2025年5月より「最高技術責任者」) 名和利男氏が「攻撃戦略の理解に基づく対策の (自動⊙(最適⊙重点)) 化」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

講演タイトルにある、あまりなじみのない記号「⊙」は、要素積を示す“Hadamard(アダマール)演算子”のことだ。ランサムウェア(身代金要求型マルウェア)攻撃の背景や戦略の多角的な解析結果をアダマール積によって統合し、各対策要素の自動化、最適化、重点化を数理的に実現する手法を考えるという、実例と理論を交えた講演だ。本稿では、名和氏による独自の視点と、厳しい現状に即した提言が飛び出た講演を要約し、セキュリティ対策への効果的な生かし方を探る。

今回の名和氏による講演は、増え続けるランサムウェア攻撃への対策が成功している事例に着目してまとめられた。成功した対策に共通しているのは、複数の検知結果を組み合わせて、攻撃への対策を自動化、最適化、重点化し、多面的に分析していたことだ。そこで講演では、「アダマール積」という考え方を共有したいという。より簡単に表現すれば「&(アンド)で考えていこう」ということだが、「&を使わない理由も併せてお伝えしたい」という前置きから、名和氏は解説を始めた。

「要素ごとの乗算」で得られた情報を結合する

名和氏はまず、7つの事例を紹介する。ここでは、あえて統計的なものではなく、具体的な事例を紹介しているという。

【事例1】ランサムウェア攻撃が暗号化を伴わず、データ窃取に集中

「2024年に発生したランサムウェア攻撃のうち、80%以上がデータを暗号化せず、データ窃取のみに注力していたことが判明している。これにはデータ流出のみを目的とした攻撃は、従来のランサムウェア攻撃よりも34%高速に展開可能だ」というレポート(出典:Inforsecurity Magazine(2025年2月))にヒントがある。

「攻撃者が激増し、攻撃者にとっての“競合他社”が増えている今、先に攻撃を仕掛け、先に利益を得ようとしている。攻撃者の裾野が広がって低レベルな攻撃者も増えており、それらは手っ取り早く利益を上げようとしている」

ここから得られる教訓

企業はランサムウェアの多様性と破壊的影響を再認識し、多層防御策、定期的なバックアップ・検証、迅速なインシデント対応体制の構築が不可欠。攻撃成功率が低くても、被害は甚大なので、情報を得るだけでなく理解して対処行動に置き換えるプロアクティブな対策が求められる。

【事例2】ボットネットがMicrosoft 365の基本認証を狙ったパスワードスプレー攻撃

攻撃者は情報窃取マルウェア(Infostealer)によって盗まれた資格情報を利用し、大規模な認証試行を行っている。これは現在進行形の話で、2025年2月にはInfostealerに関するレポートを欧米それぞれのインテリジェンス組織が強化している。

ここから得られる教訓

企業はクラウド環境の脆弱(ぜいじゃく)性を狙う攻撃に備え、多要素認証やアクセス制御、異常検知の強化が不可欠。攻撃手法の高度化に伴い、日常的な監視と迅速なインシデント対応が求められる。

【事例3】GitVenomキャンペーン:GitHubを悪用した暗号資産の窃取

「GitHub」を悪用した暗号資産の窃取も現在進行形の脅威だ。攻撃者がオープンソースを利用する理由は「皆が使っているから」であり、悪意あるコードを埋め込もうと画策する攻撃者は多い。当初は善良なコミュニティー協力者の顔をして近づき、ある日突然悪意あるコードを埋め込む。

ここから得られる教訓

企業は、ソフトウェア開発環境のセキュリティ強化を図り、コードの監査やアクセス管理、脅威検知の徹底を実施すべきだ。GitHubや「Git」を狙う攻撃はサプライチェーン全体に影響を及ぼすので、注意が必要。

【事例4】北朝鮮「Lazarus」、Bybit暗号資産取引所から15億ドル窃取

過去最大の暗号資産ハッキング事件として話題となっている、Bybitにおけるインシデントだ。

「当事者は必死に頑張っているが、残念ながら抜け漏れがある。どんなに対策しても、どうしても入ってきてしまうことを受け入れねばならない。リアルタイム監視や迅速な対応策が必要だ」

ここから得られる教訓

企業は、暗号資産取引の脆弱性管理と多層防御の強化を進める必要がある。国家支援攻撃の可能性を踏まえ、リアルタイム監視と迅速な対応策の構築が不可欠。

【事例5】OpenAI、北朝鮮のハッカーによるChatGPTアカウントを停止

「日本ではあまり報じられていない」と名和氏は述べつつ、OpenAIにおけるレポートを取り上げて警鐘を鳴らす。北朝鮮ハッカーグループが「ChatGPT」を悪用していることを検知したOpenAIは、そのアカウントを停止した。「これを裏読みすると、OpenAIはユーザーが入力したプロンプトを理解し、出力も把握していることを意味するだろう。重要なのは、AIツールを悪用しているのは北朝鮮だけでなく、隣に座る仲間かもしれないということだ」

ここから得られる教訓

企業は、AIツールの悪用リスクを認識し、アクセス管理と異常検知を強化すべきだ。国家支援攻撃の脅威も踏まえ、継続的なセキュリティ対策が必要。

【事例6】PayPalの「新しい住所」機能を悪用したフィッシング詐欺

諸外国では、給与を「PayPal」で支払う事例も増えてきている。そこから増えているのが、PayPalアカウントを狙った攻撃だ。しかしそれは通常のレベルのフィッシングではないという。名和氏はだまされやすい要因を次のようにまとめる。

「『住所を追加したので、不正かどうかチェックしてくれ』というようなフィッシングを仕掛けてくる。正規でよくあるお知らせとして、個人のプライバシー、セキュリティを守るためのものなので、内容は自然だ」

ここから得られる教訓

企業は、正規機能を利用した攻撃リスクを踏まえ、多層防御策や強固なアクセス管理、従業員へのセキュリティ教育を徹底すべきだ。正当なサービス機能の悪用を防ぐには、定期的な監視と対策見直しが重要だ。

【事例7】Truesight.sysドライバの亜種によるEDR回避とGh0st RATの展開

名和氏が最後に紹介したのは、ドライバを用いたEDR(Endpoint Detection and Response)回避の事例だ。「BYOVD(Bring Your Own Vulnerable Driver)」という攻撃によって、脆弱なドライバを送り込み、EDRなどのセキュリティ対策機構を無効化する。「これも現在進行形のものなので、警戒を強めてほしい」と名和氏は警告する。

ここから得られる教訓

企業は、正規機能を悪用した攻撃に備え、ドライバ管理の徹底、セキュリティパッチの迅速な適用、脅威検知システムの強化が求められる。多様化する攻撃手法に対応するには、継続的な監視と対策見直しが不可欠。

「私たちの想定を超えるような攻撃、侵入方法が発生していることを受け入れなくてはならない。脅威検出システムの強化が求められるが、『強化をどうすべきか』で止まってしまっている。あるいは『製品を変えれば何とかなる』と思っている人が意外と多い。今回はオンプレミスで、自分たちの努力、DIYで、さらに限られた人的リソースや予算の中で最大の効果を期すための考え方を伝えたい」

セキュリティ対策に「アダマール積」を適用せよ

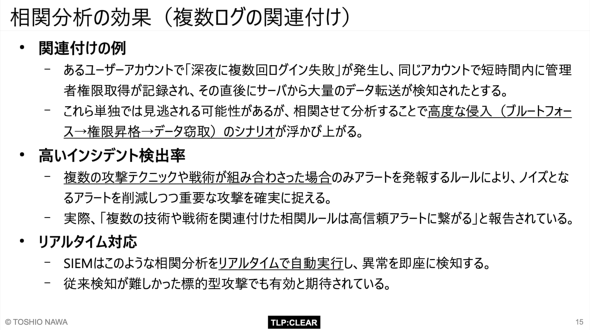

ここから名和氏は、本講演の主題を解説する。「まずはサイバーセキュリティを本業としている方向けの解説」として、多角的な解析アプローチの必要性をまとめたスライドを提示する。先に紹介した7つの事例にもあるように、「複数ログの関連付け」が重要だという。このログの関連付けが成功すれば、高いインシデント検出率とリアルタイム対応が得られる。

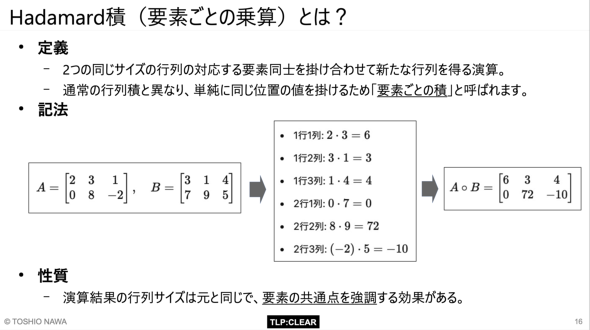

ここで名和氏は、アダマール積の考え方を解説する。要素ごとの乗算を意味し、行列計算で使われる考え方だ。

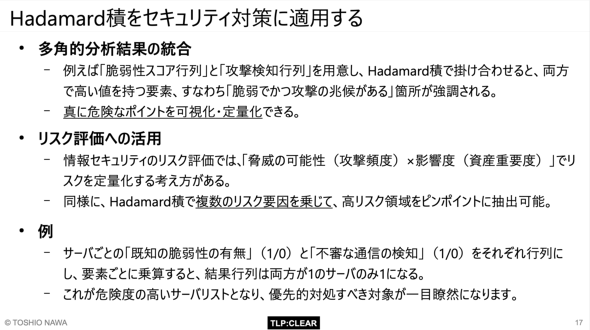

これをセキュリティ対策に適用すると、「多角的分析結果の統合」「リスク評価への活用」という2つのメリットが得られる。名和氏は「欧州各国では、この考え方で大きな成果を得ている」と付け加える。

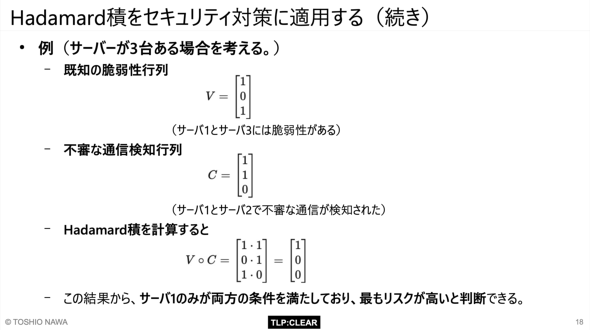

例えば、サーバが3台あった場合、基地の脆弱性行列「V」はサーバ1、3に脆弱性があることを示し、不審な通信検知行列「C」はサーバ1、2で検知されたことを示す。アダマール積を使って「V ⊙ C」で計算すると、「サーバ1が最もリスクが高い」と判断できる。

「これは単純な例なので、直感とあまり変わらない結果が出ただけだが、要素ごとに展開し、複雑にかみ合ったものだとより便利に感じられるだろう」

名和氏はさらにかみ砕いて紹介する。「アダマール積」(⊙)は行列の要素同士を掛け合わせる演算だ。同じサイズの行列A,Bに対して、(A ⊙ B)の各要素は対応する要素同士の掛け算になる。

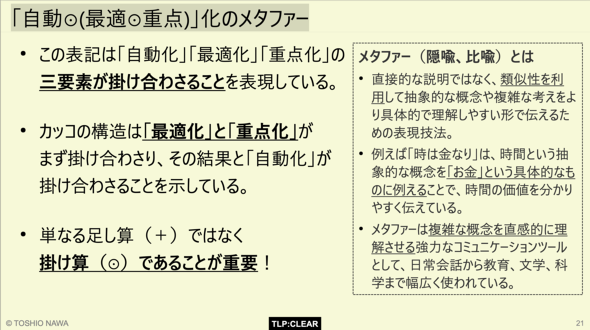

ここで、講演タイトルにもなっている「自動⊙(最適⊙重点)」のメタファーに関して触れる。⊙を「×」に変えると、算数を知っている方なら「少しおかしい」と思う点があるだろう。掛け算は通常、順序は無関係だが、この計算式はカッコが付いており、計算順序が明確に設定される。

「理論的には自動、最適、重点の3要素を掛け合わせることを表現しているが、最適と重点にカッコが付けられているのは、私たちが攻撃に対応するに当たってワークフローで最初に行うべきなのが最適化と重点化だからだ」

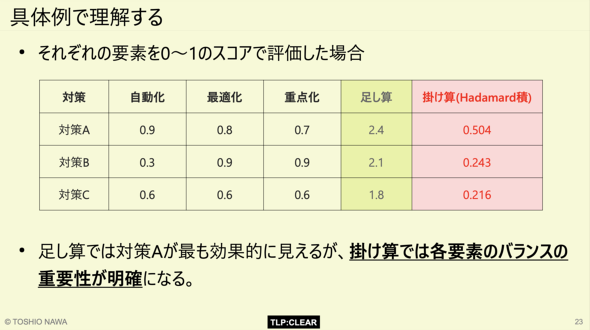

名和氏は続けて、これがなぜ足し算でなく掛け算なのかを語る。足し算だと、1つの要素が非常に弱くても、他の要素が強ければ当然計算結果は大きくなる。セキュリティで重視しなければならないのは、全体を見たときの状況だ。掛け算ならば、1つでも弱い要素があると、計算結果は大きく低下する。そのため、掛け算の思考こそが求められるという

「『誰一人として置いていかない』と考えるなら、セキュリティの弱い部分を見いだすことが重要。もし見いだすのが難しいなら『全体としてどうなっているか』を知ることが重要で、掛け算を使うと全体の状況がよく分かる。各要素のバランスの重要性が明確になる。これこそが、意思決定層に対する説明として非常に効果的だ」

人手を介さずにリアルタイムで機能する仕組みを考える「自動化」、限られたリソースで最大の効果を得る調整としての「最適化」、最も重要なポイントに集中する「重点化」。この効率性、効果性、優先度を“掛け合わせる”ことで、「対策の真の価値が決まる」と名和氏は「自動⊙(最適⊙重点)」の実践的意味をまとめる。これら3要素のバランスを取ることが成功の鍵なのだ。

作用効果は?

名和氏は、これら対策の具体的な作用効果を述べる。

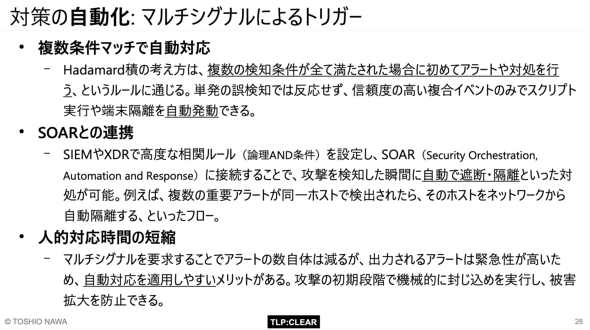

対策の自動化としては、マルチシグナルによるトリガーを考える。複数条件がマッチした際にアラートを送って、対処するもので、SOAR(Security Orchestration, Automation and Response)との連携などが挙げられる。

ただしこれは製品を入れるというものではなく、基礎となるプロセス、あるいは設計思想を理解した者が適切な設定を施し、情報ソースデータの根源となる部分を調整して初めてSOARの有効性が発揮できる。

組織が利用しているXDR(Extended Detection and Response)などをアダマール積の理解に基づいて整理された、合理的かつ論理的な形で対処することで、自動化による即時遮断が期待できるようになる」

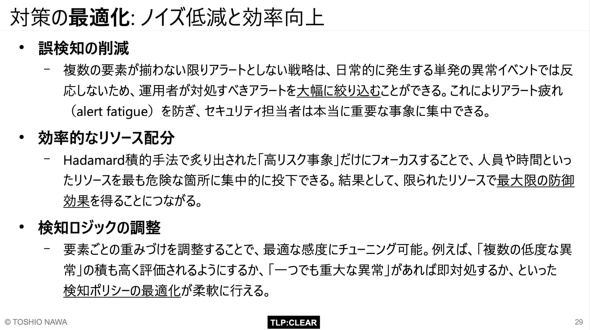

対策の最適化として、名和氏はノイズ低減と効率向上を挙げる。組織内の状況が変わったり、教育効果によって変化が起きたりといったことが起こると、データの流れは一定ではなくなる。変化に対して逐一調整するのではなく「最初から一気通貫で機械に任せる仕組みを作る。ロジカルに抜け漏れをなくそうという考え方が重要なポイントだ」と名和氏は指摘した。

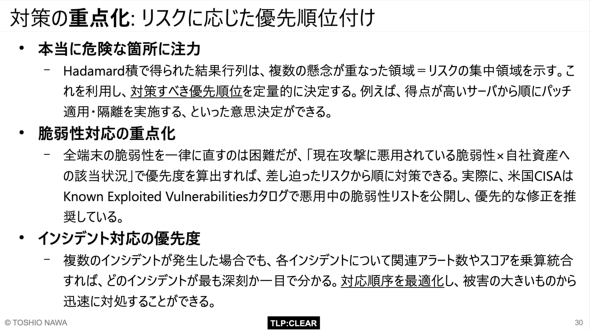

対策の重点化は、リスクに応じた優先順位付けがポイントだ。縦と横の行列で考えることは、視覚的な位置を明確にできるメリットがある。ワークフローの流れ、分岐点を含めた形で行列の各要素に与える。これによって脆弱性やリスクのある部分を数字で表すことができ、優先度を明確化できる。

アダマール積で多角的防御を実現せよ

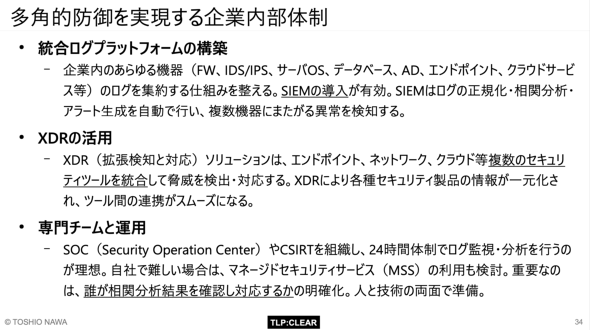

名和氏はまとめとして、多角的防御を実現する体制を紹介する。特にアダマール積の考え方が有効な部分は「SIEM(Security Information and Event Management)の導入」「複数のセキュリティツールを統合した脅威の検出・対応」「誰が相関分析結果を確認し対応するかの明確化」だ。

名和氏は具体的なセキュリティ対策として、下記のポイントを挙げた。

- 侵入防止

- 脆弱性管理の徹底

- ネットワーク防御

- メール対策

- 被害拡大防止

- バックアップとリストア

- ネットワーク分離とセグメンテーション

- エンドポイント防御

- 検知と対応

- 強力な認証と権限管理

- ログの監視と相関分析

- インシデント対応計画

- 教育と将来展望

- 従業員教育

- 最新技術の活用

- セキュリティ文化

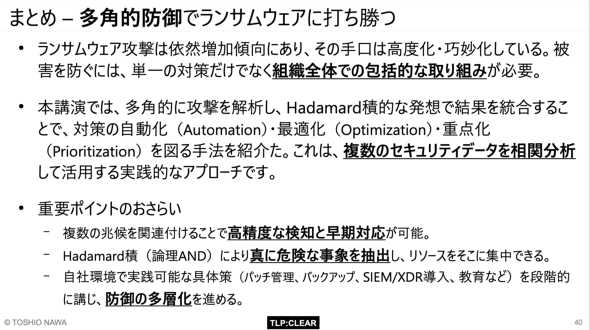

特に重要なのは、組織全体で包括的な取り組みを行うこと、複数のセキュリティデータをアダマール積の考え方で相関分析することだ。名和氏は次のようにまとめて講演を締めくくった。

「アダマール積の考え方を使って、私の仲間たちも成功体験を積み上げている。ぜひ共有したいと思い、今回の講演で紹介した。1つの部署が理解しただけでは効果が少ない。ストーリーテリングのように少しずつ成果を示すことで、興味を持ってくれる部署が必ず現れる」

関連記事

名和利男氏が83もの“多種多様な”アイデンティティー(ID)不正取得手法を紹介した理由

名和利男氏が83もの“多種多様な”アイデンティティー(ID)不正取得手法を紹介した理由

「ITmedia Security Week 2024 春」の「多要素認証から始めるID管理・統制」ゾーンで、サイバーディフェンス研究所などに所属する名和利男氏が「脅威アクターが関心を急激に高める『標的のアイデンティティー』」と題して講演した。本稿では、アイデンティティー(ID)が狙われる背景、83もの代表的な不正取得手法、取得したIDの用途、現状から得られる教訓などを紹介する。 「サイバー脅威ランドスケープ」とは――名和氏が訴える、その有効性と利用シーン

「サイバー脅威ランドスケープ」とは――名和氏が訴える、その有効性と利用シーン

2023年11月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2023 冬」の「実践・ゼロトラストセキュリティ」ゾーンで、サイバーディフェンス研究所 専務理事 上級分析官としても活躍する名和利男氏が「組織を守るために必要なサイバー脅威ランドスケープの把握」と題して講演した。あまり耳慣れない「サイバー脅威ランドスケープ」とは何か。なぜ注目すべきなのか。本稿では、講演内容を要約する。 名和氏が語る、サイバー攻撃激化プロセスを加速させているのは誰か? その要因は?

名和氏が語る、サイバー攻撃激化プロセスを加速させているのは誰か? その要因は?

2022年9月に開催された「ITmedia Security Week 2022 秋」において、Day3の基調講演として、「IT環境をゼロトラスト・アーキテクチャーに移行せざるを得ない深刻なサイバー脅威を受け入れてしまうサイバー環境の変化について」と題するセッションが開催された。サイバー攻撃の現状を紹介するとともに、“高度かつ巧妙”と表現されることの多いサイバー犯罪者の攻撃プロセスの激化がなぜ行われてしまうのかを語るセッションとなった。サイバーディフェンス研究所 専務理事 上級分析官の名和利男氏は、攻撃者の行動の源泉となってしまう、企業のとある部署をズバリと述べる――。意外にも、それは経営層ではない?

Copyright © ITmedia, Inc. All Rights Reserved.