廃止済みの「Internet Explorer」を悪用したリモートコード実行の脆弱性、Microsoftは対策パッチをリリース:チェック・ポイント・リサーチが攻撃の概要を明らかに

チェック・ポイント・リサーチは公式ブログで、廃止済みのInternet Explorerを悪用する攻撃手法を報告した。この攻撃手法はリモートコード実行を可能にする手口であり、2023年から2024年5月まで悪用されていることを確認済みだという。Microsoftは2024年7月9日に対策パッチをリリースしている。

チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門であるチェック・ポイント・リサーチ(以下、CPR)は2024年7月9日(米国時間、以下同)に公式ブログで、廃止済みの「Internet Explorer」(以下、IE)を悪用し、リモートコード実行(RCE)ができる新たな攻撃手法を報告した。

CPRによると、この攻撃手法は過去1年間にわたって悪用されており、Windows 10やWindows 11で機能する手口であることを確認済みだという。なお、CPRは2024年5月にこの調査結果をMicrosoftに報告し、Microsoftは7月9日にこの問題を修正するパッチをリリースしている。狙われたInternet Explorerの脆弱(ぜいじゃく)性は、「CVE-2024-38112」として登録された。

廃止済みのIEを起動させる

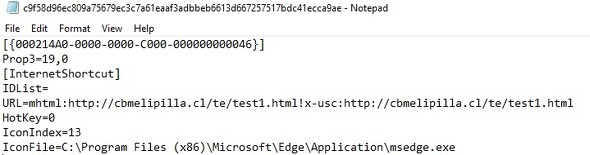

CPRによると、この攻撃手法は、インターネットショートカット(.url)を悪用するものだ。悪意のある.urlファイルをクリックすると、攻撃者が制御するURLにアクセスさせるために、Microsoft EdgeやGoogle Chromeではなく、廃止されたIEを呼び出す。

悪意ある.urlサンプルの内容 最後の行の文字列はMicrosoft Edgeアプリケーションファイル(msedge.exe)内のカスタマイズされたアイコンを指しているため、ショートカットファイルの外見がPDFに見える(実際にはそうではない)。重要なのは、通常の.urlファイルでは「URL=https://www.google.com」と指定される部分が、悪意のあるサンプルでは「mhtml:」「!x-usc:」という文字列を含んでいる点だ(提供:CPR)

「mhtml」や「!x-usc:」を悪用した攻撃手法は過去のゼロデイ攻撃(CVE-2021-40444)でも確認されている。IEから開かれるWebサイトを通じて、攻撃者はさまざまな悪事を働く可能性がある。攻撃者がIEのゼロデイ脆弱性を認識している場合、被害者を攻撃してRCEを即座に実行することもできる。だが、CPRが今回分析したサンプルではIEのゼロデイ脆弱性を悪用している兆候は見られなかったという。

代わりに、CPRは公に知られていなかったIEの別の脆弱性を使用して、攻撃者がRCEをできることを確認した。

「.hta」を隠す

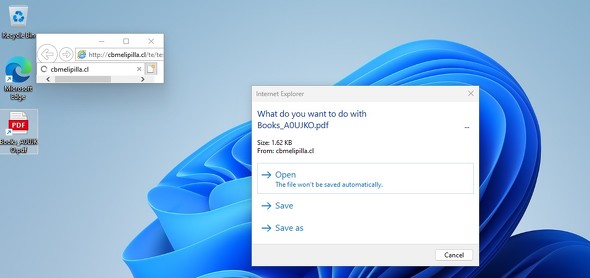

Windows 11を利用するユーザーが悪意のある.urlファイルを開こうとすると、IEとプロモートウィンドウのダイアログが表示される。IEのダイアログボックスは、PDFを開くようユーザーに要求しているように見える。

上記のIEダイアログで「開く」(デフォルトのオプション)をクリックすると、下図のような警告ダイアログが表示される。これはIEの保護モードによるものだ。

これらの警告を全て無視してユーザーがPDFのショートカットを開くと、悪意のある実行ファイルがダウンロードされる。HTTPトラフィックを確認すると、.pdfの末尾にダイアログウィンドウでは非表示だった文字列が多数付与されており、末尾でアプリケーションファイルであることを示す「.hta」拡張子を確認できる。

このトリックを使用することで、攻撃者は被害者を巧妙にだまし、気付かれないように危険な.htaアプリケーションをダウンロードさせ、実行させることができる。

防御と緩和策

Microsoftは、CPRが報告した問題を修正するパッチを2024年7月9日にリリースしている。CPRは7月16日に、同パッチを適用することで、.url形式のファイルをクリックしてもIEが開かれなくなり、.hta拡張子を隠す手口が対策されていることも確認済みだとしている。

CPRは「今回報告したような攻撃手法を成功させるにはユーザーの操作が不可欠だ。従って、Windowsユーザーは信頼できないソースから送信された.url形式のファイルに注意すべきであり、Windowsユーザーはできるだけ早くパッチを適用してほしい」と述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「Hyper-V」「MSHTML」などの脆弱性悪用を確認 Microsoftの2024年7月更新プログラムを早急に適用を

「Hyper-V」「MSHTML」などの脆弱性悪用を確認 Microsoftの2024年7月更新プログラムを早急に適用を

JPCERT/CCは、Microsoftが公開した2024年7月のセキュリティ更新プログラムを早急に適用するよう注意を促した。脆弱性が悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの危険性がある。 CrowdStrike、約850万台のWindowsデバイスで発生したブルースクリーン問題を謝罪 原因と対処法を公開

CrowdStrike、約850万台のWindowsデバイスで発生したブルースクリーン問題を謝罪 原因と対処法を公開

セキュリティベンダーCrowdStrikeが提供する「CrowdStrike Falcon」のWindowsシステム用構成ファイルの不具合により、約850万台のWindowsデバイスでブルースクリーン問題が発生した。同社は謝罪と声明を発表し、大規模障害に至った原因と問題の修正、対処法を特設ページに掲載した。 長期の評価に最適なWindows 10/11 Enterprise Evaluationともっと長く付き合う“裏ワザ”

長期の評価に最適なWindows 10/11 Enterprise Evaluationともっと長く付き合う“裏ワザ”

Windows 10/11 Enterpriseには、90日無料で評価できる「Evaluation」エディションがあります。ライセンスを購入しなくても、企業向けWindows 10/11をテスト、評価できるので、筆者はよく利用しています。そんなEvaluationエディションを可能な限り長く利用する裏ワザを幾つか紹介します。