第1回 ここまで分かる! ログの神髄

伊藤 直喜

ALSOK 開発企画部

2010/10/19

ログ取得、5つのポイント

ログ取得、5つのポイント

ここからは、ログを取得する際に考慮しておくべき点について記載する。

ログは単独の装置のものでも有効に活用することができるが、複数のシステムのログを組み合わせて読み解くことで、より詳細な情報を得ることができる。ログの読み解き方については別の回で記載するが、その前段階として、ログを取得する際に注意しなければならない5つのポイントを述べておきたい。

- 各システムの時刻を同期させる

- ひも付けるキーの決定

- 完全性

- 保存

- 取得レベル

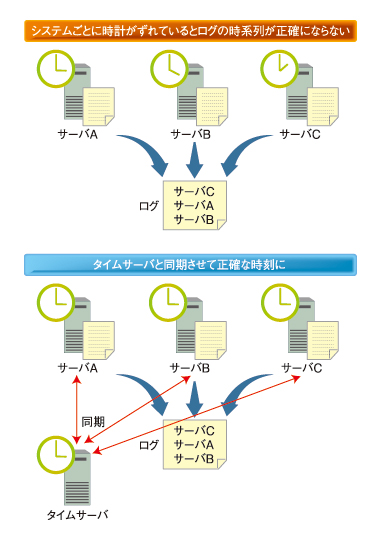

■各システムの時刻を同期させる

まず1つ目は、各システムの時刻を同期させることである。それぞれのシステムの時計がずれていると、ログを時系列で見たときに、正確な順番にならない可能性がある。そうすると、正確な分析が行えなくなってしまう。各システムが同一のタイムサーバと同期するように設定するなどして、常に正確な時刻になるように環境を整える必要がある。

|

| 図2 各システムの時刻を正確に合わせておく必要がある |

プロバイダがタイムサーバを提供している場合もあるし、タイムサーバの機能を備えたルータやファイアウォール製品も一般に販売されているので、これらを有効活用するとよいだろう。

■ひも付けるキーの決定

2つ目は、それぞれのシステムのログについて、何をキーにひも付けるかという点である。例えば、ファイルのアクセスログとファイアウォールのログでは、同じPCでの操作でも、記録される項目が異なる。その中で共通する情報を基にそれぞれのログの関連付けを行う必要があるが、キーとなる情報はIPアドレスが一般的ではないだろうか。

ここで、DHCPによるIPアドレスの自動割り当てを行っていると、ログが記録された時点で、そのIPアドレスがどのPCに割り当てられていたのかが分からないことも想定される。これを明確にするにはDHCPサーバのログも必要となるので、あらかじめIPアドレスは固定で割り当てるようにするのも1つの手である。複数のシステムのログを横断的に分析する場合、IPアドレスが固定されていた方が集計や分析がやりやすくなるので、ネットワークの設計段階で考慮しておくとよいだろう。

■完全性

3つ目はログの完全性である。セキュリティを目的としたログでは特に重要な要素である。

完全性とは、簡単にいうと「情報が正確であることを保証すること」である。例えば、重要なサーバに不正に管理者権限でアクセスされたとする。サーバの操作ログは記録されたとしても、そのサーバ内に保存されたログは、改ざんや削除により、ログから得られる情報が誤ったものになってしまったり、必要な情報が得られなくなってしまったりする。これではログの情報が正確である確証がなく、完全性に欠ける状態である。

では完全性を確保するためにはどうしたらよいだろうか。それには例えば、ログを別システムへ送信する方法がある。不正操作者がログを改ざんしようにも、そのログは別のシステムに保存されるため、改ざんが困難となる。

■保存

4つ目は、ログの保存についてである。実際にログを数カ月または年単位で保存することになった場合、保存先のメディアとしてハードディスクは不向きである。ハードディスクの容量は増大し、安価にもなってきているとはいえ、保存できる容量には限界があり、改ざんやハードウェアトラブルによるデータの消失のリスクもある。従って、長期に保存する場合は、DVD-Rなどの編集不可能なメディアに記録して保存するのがよいだろう。これによって完全性も確保できるからである。

ログの保存期間は、ガイドラインなどで明確に基準がある場合はそれに従えばよいが、そのような基準がない場合も多い。一般的に3カ月が最低ラインとして考えられているようだが、情報漏えい事故の例をみると、1年以上前の情報が漏えいしている場合も多く、年単位で保存するのが理想である。

■取得レベル

5つ目は、ログを取得するレベルである。多くの製品では、ログは重要度のレベルも情報として持っている。特にファイアウォールやIPSなどのセキュリティに関するログやシステムの稼働状況に関するログは、内容に応じてレベル分けされていることが多い。ログの利用用途に応じて、どのようなログが必要かを検討し、不要なログは記録しないようにすることも必要である。

すべてのログを記録しても問題ないストレージ容量があればよいが、限られた記録容量の中でやりくりするには、「情報」レベルのログは捨てて、「警告」レベル以上のログのみを記録することなどを検討すべきだ。このようにログをレベル分けしておけば、「障害」レベルのログが発生した際にはメールで通知するなどの機能を備えた製品も多く、重要な情報をほぼリアルタイムに把握できる。

ただし、製品によっては、ログの種別やそのログの内容によってフィルタリング条件の柔軟さが異なる。そのため、設定項目を確認して、必要なログを取りこぼさないように、設定をチューニングしたうえで、効率的にログを取得したい。

ログからつながる3つの使い方

ログからつながる3つの使い方

あらためて書くが、ログにはさまざまな情報が詰まっている。これを有効に活用するには、その目的を明確にし、必要なログが取得できる環境を整えて、取得したログを分析することが必要だ。さらに、そこから得られた情報を基に、次のアクションへつなげることもできる。

- セキュリティ

- トラブルの原因究明

- コスト削減

■セキュリティ

会社の内部情報や顧客の個人情報などの情報漏えいは、企業が抱えるリスクの1つである。これを防止するには、パソコンの操作ログやネットワークの通信ログを取得して定期的に分析し、社内のシステムの利用状況を把握することが重要だ。組織がログを管理しているという姿勢を見せることで、不正操作の抑止効果も期待できるし、逆に不正がないことを証明する材料にもなりうる。

情報セキュリティへの投資は後ろ向きな投資(利益を生まない投資)と考えられがちだ。だが一度情報漏えいを起こせば、信用の失墜や顧客への補償などによる経済的なダメージは大きい。また、取引や契約締結の条件として、一定のセキュリティ対策の実施を求める企業も増えている。こう考えていくとセキュリティ投資はけっして後ろ向きの投資ではなく、特に中小企業においては利益を生む投資であるといってもよいだろう。

■トラブルの原因究明

システム管理という切り口でログを活用する場合、システムが正常な状態にあるときは、どんなログがどれくらいの頻度で出てくるのか、大まかな傾向を把握することで、平常時とは異なる特異なログが見えてくる。普段とは異なるこのようなログは、機器やネットワークのトラブルの予兆のいち早い察知につながるし、トラブル発生時の原因究明にも役に立つ。具体的には、パケットのエラー発生率の上昇から、LANケーブルの断線やスイッチやルータのポートの故障などの発見に至る例がある。

■コスト削減

繰り返し述べてきたとおり、ログの用途は、従来はセキュリティやシステム管理の用途が中心であった。だが最近では、PCの電源オン/オフのログを集計して消費電力を計算したり、プリンタの印刷ページ数を集計して印刷コストを計算するといった形で、企業のコスト削減に直接的に貢献するツールも出てきている。

また、ログの分析をアウトソーシングするサービスもある。コストや人員的に、自社内での技術者育成や担当者の配置が困難な場合は、このようなサービスを活用することで、セキュリティの強化や日ごろの重要なデータの取扱管理などの課題を比較的容易に解決できるだろう。

今回はログの全体的な概略について述べたが、次回からはPCやネットワーク、そして物理世界のログの分析、活用方法について掘り下げて解説していきたい。

| Profile | |

|

伊藤 直喜(いとう なおき) ALSOK 開発企画部勤務 情報セキュリティスペシャリスト ALSOKの「情報警備事業」の立ち上げに携わり、サービスの構築や、運用基盤となる情報警備監視センターの設立に尽力した。「情報警備事業」で提供するサービスには、PCの操作ログ管理および分析により情報漏えいを監視する「PC監視」や、UTMの管理・運用のアウトソーシングに加え情報漏えいを切り口にログ分析を行う「ネットワーク監視」などがある。 |

2/2 |

| Index | |

| ここまで分かる! ログの神髄 | |

| Page1 ログ――それを捨てるなんてもったいない 多種多様な「ログ」 |

|

| Page2 ログ取得、5つのポイント ログからつながる3つの使い方 |

|

| 「ログ使ってない? もったいない!」連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|