SPF・DKIM・DMARCの図解、設定の確認方法――GmailもOutlook.comも、なりすましメールを防ぐべく「DMARC必須」:意外と知らないメールサーバ構築・運用の基本(7)

メールの仕組みや基礎を再確認しながら、確実にメールを届けるために必要な設定や運用のポイントを解説する連載。今回は、送信ドメイン認証の中でも特に重要性が増している「DMARC」について、その背景から具体的な対応のポイントまで解説する。

2025年に入ってから、「突然メールの開封率や反応率がガクッと落ちてしまった」「送信メールがGmail宛てに届かない」といった声が企業の間で相次いでいます。その背景には、GoogleやAppleなど主要なメールサービスによる送信ドメイン認証の厳格化があり、特に「DMARC(Domain-based Message Authentication, Reporting & Conformance)」という技術の導入有無が、メールの到達率を大きく左右するようになってきました。

メールの仕組みや基礎を再確認しながら、確実にメールを届けるために必要な設定や運用のポイントを解説する本連載「意外と知らないメールサーバ構築・運用の基本」。今回は、送信ドメイン認証の中でも特に重要性が増している「DMARC」について、その背景から具体的な対応のポイントまで分かりやすく解説します。

DMARCを導入しないとメールが届かなくなる?

現在「DMARC」が急速に注目を集めている要因として、大手メールプロバイダーによる送信者向けガイドラインの強化があります。Gmailのガイドライン改訂は特に大きな話題となりましたが、その後iCloudやOutlook、国内の携帯キャリアなども追随しています。その結果、DMARCを導入していない送信元のメールは、「受信者に届かない」「警告が表示される」といった事態が発生し始めています。

主要プロバイダーによるDMARC要件の強化

2024年以降、各プロバイダーがDMARCに関して設けている要件は以下の通りです。

| プロバイダー | 適用開始時期 | 対象 | 要件概要 |

|---|---|---|---|

| Gmail | 2024年2月 | 1日5000通以上送信するドメイン | SPF・DKIM・DMARCの設定が必須。未設定や認証失敗は迷惑メール扱いの可能性 |

| Outlook.com | 2025年5月5日 | 1日5000通以上送信するドメイン | SPF・DKIM・DMARCの設定が必須。未設定や認証失敗は迷惑メール扱いの可能性 |

| iCloud | 2025年2月25日 | 全送信元 | SPF・DKIM・DMARCの設定が必須。未設定や認証失敗は迷惑メール扱いの可能性 |

| NTTドコモ | 2025年1月 | 全送信元 | SPF・DKIM・DMARCの設定を推奨。DMARC未設定または認証失敗のメールに警告表示 |

| ※情報元: Google Workspace管理者ヘルプ「メール送信者のガイドライン」 Microsoft Tech Community「Strengthening Email Ecosystem: Outlook’s New Requirements for High‐Volume Senders」 Appleサポート「iCloudメールのpostmaster情報」 NTTドコモ「ドコモメールへメールを送信する際の注意事項」 | |||

このように、DMARCはもはや「できれば導入した方がよい技術」ではなく、「導入しなければ確実に不利になる条件」に変わりつつあります。

メールプロバイダーがDMARCを推進する理由

こうした動きの背景にあるのは、スパムメールの流通量を抑制し、メールエコシステム全体の健全性を保ちたいという、メールプロバイダー側の強い問題意識です。

従来の迷惑メール対策は、受信側でスコアリングやフィルタリングすることでスパムメールを隔離する方法が主流でした。しかし、それでは対応しきれない巧妙ななりすましやフィッシングも増加し、ユーザー保護の限界が見えてきています。

そこで、DMARCの導入を促進することで、「なりすましを根本からブロックし、スパムの流通自体を抑えよう」としているのです。

SPF・DKIM・DMARCとは? 送信ドメイン認証の基本

このように、主要なメールサービスが送信ドメイン認証を求める中で、メールを届けるためには技術的な仕組みの理解が欠かせません。ここでは、SPF・DKIM・DMARCの3つについて、それぞれの仕組みを整理します。

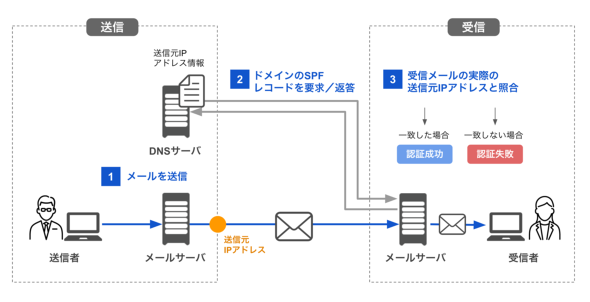

SPF(Sender Policy Framework)

SPFは、そのドメイン名を使ってメールを送信するIPアドレスを公表しておくことで、受信側が送信元サーバの正当性を確認できるようにする仕組みです。

導入するには、送信を許可するメールサーバ情報をSPFレコードの形式で記述し、DNS(Domain Name System)にTXTレコードとして登録します。

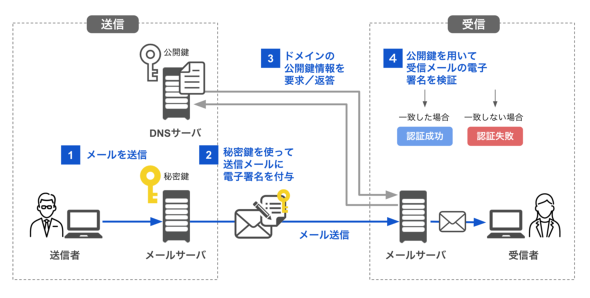

DKIM(DomainKeys Identified Mail)

DKIMは、送信時に電子署名をメールに付与し、受信側が公開鍵を使って署名を検証することで、「メールが送信途中で改ざんされていないこと」「そのドメインのメールサーバから送られたこと」を確認できる仕組みです。

導入するには、メールサーバにDKIM署名の仕組みを実装し、公開鍵をDNSにTXTレコードとして登録する必要があります。外部のメールサービスで署名する場合は、サービスで指定されたTXTレコードを登録するだけで対応可能です。

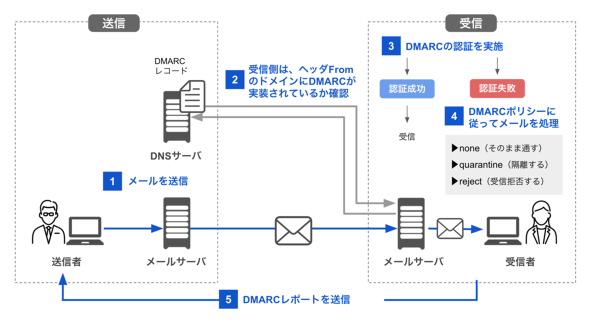

DMARC(Domain-based Message Authentication, Reporting and Conformance)

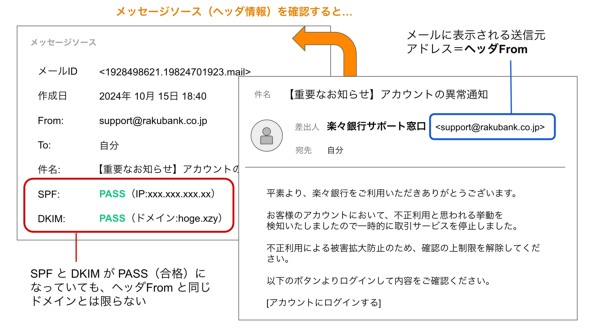

DMARCは、SPFやDKIMによって認証した上で、「それらの認証に合格したドメインとヘッダFromのドメインが一致しているかどうか(=アライメント)」を確認することで、ヘッダFromのなりすましを防ぐ仕組みです。

導入するには、ドメインのDNSにDMARCレコードをTXTレコードとして登録します。DMARCレコードでは、DMARCポリシーやレポートの送信先なども指定できます。

DMARCの「アライメント」とは?

なぜDMARCがアライメントを重視するかというと、ヘッダFromのドメインと関係のないドメインでのSPF・DKIMの認証や巧妙ななりすましメールを防ぐためです。

たとえSPFやDKIMの認証が通っていても、もしアライメントが取れていない場合、DMARCとしては認証失敗と判定されてしまいます。

SPFアライメント:エンベロープFromとの整合性

【お詫びと訂正:2025年8月31日追記】記事公開時、不正確な記述があったので、一部訂正し、補足を追加しました。お詫びして訂正させていただきます。

SPFは、メールの配送時に使用されるエンベロープFromのドメインと、送信元IPアドレスの関係を検証する仕組みです。DMARCのSPFアライメントでは、SPFで認証されたエンベロープFromのドメインと、ヘッダFromのドメインが一致しているかどうかを確認します(※)。

外部のメール配信サービス(SaaSやPaaS)などを利用している場合、デフォルトではエンベロープFromにサービス提供事業者のドメインが設定されていることが多く、SPF認証自体は成功しても、ヘッダFromとのアライメントが一致せず、DMARC認証が失敗するケースがよく見られます。このような場合は、以下のいずれかの方法で対応する必要があります。

- 対応策【1】:エンベロープFromを自社ドメインに変更する

多くの配信サービスでは、エンベロープFromに自社ドメインを設定できるオプションが提供されている。この設定が可能なら、SPFアライメントを成立させることができる - 対応策【2】:DKIMアライメントでDMARC認証を通す

エンベロープFromのカスタマイズができない場合は、自社ドメインでDKIM署名を行い、DKIMアライメントを成立させることでDMARC認証を成功させる運用が一般的

※補足

SPFアライメントは「ヘッダFromのドメインとReturn-Pathの一致を確認する」と説明されることがありますが、正確にはReturn-Pathヘッダそのものではなく、SMTPレベルで指定される送信者情報であるエンベロープFromが照合対象です。SMTPのMAIL FROMコマンドで指定されたエンベロープFromの情報は、最終配送を行うSMTPサーバによって破棄され、代わりにReturn-Pathとしてメールヘッダに挿入されます。

受信者は通常エンベロープFromを直接確認できないので、Return-PathにエンベロープFromの値が反映されていることを前提に、分かりやすさを重視して「Return-PathとヘッダFromの一致を確認する」と説明されるケースが多いと考えられます。

DKIMアライメント:署名ドメインとの整合性

DKIMは、電子署名の検証時に、メールの署名に使用されたドメイン(d=)から、そのドメインのDNSに登録された公開鍵を取得する仕組みです。

DMARCのDKIMアライメントは、署名に使われたドメイン(d=)と、ヘッダFromのドメインが一致しているかどうかをチェックします。

外部のメール配信サービスを利用していて、そのサービスのドメインでDKIM署名を行っている場合、アライメントが不一致となってしまうので、自社ドメインで署名するようにカスタマイズが必要です。

自社は大丈夫? SPF・DKIM・DMARC対応状況の確認方法

SPF・DKIM・DMARCの導入自体は進んでいますが、意図せぬ設定ミスや、外部サービス利用によるアライメント不一致などにより、認証エラーが発生しているケースもあります。ここでは、自社の認証状況を確認するための基本的な方法を紹介します。

SPF・DKIM・DMARCが設定されているかどうか確認する

まずは、ドメインに設定されているSPF・DKIM・DMARCのレコードを確認しましょう。

- SPF:ドメインのTXTレコードにv=spf1で始まるレコードがあるかどうかを確認する

- DKIM:selector._domainkey.example.comの形式で公開鍵のTXTレコードが登録されているかどうかを確認(セレクタ名はメールヘッダなどから確認)する

- DMARC:_dmarc.example.comにv=DMARC1で始まるレコードがあるかどうかを確認する

確認には「MxToolBox」のようなツールを使うと、レコードの構文エラーなども含めチェックできるため便利です。

DMARCレポートを受け取り、認証状況を確認する

DNSレコードが正しく設定されていても、「認証が成功している」とは限りません。送信メールが認証に成功しているかどうかをチェックするには、1通ずつメールヘッダを見ることもできますが、DMARCレポートを確認するのが効率的です。

DMARCレコードに「rua=パラメーター」を追加すると、メール受信側から認証結果の集計レポート(RUAレポート)を受け取ることができます。

v=DMARC1; p=none; rua=mailto:[email protected];

このレポートには、自社ドメインをヘッダFromに設定して送信されたメールについて、送信元IPアドレス、SPF・DKIMの認証結果、アライメントの結果などの情報がまとめられています。レポートを確認することで、どのIPアドレスから送信されたメールが認証に失敗しているのかどうか、そしてその原因は何か把握できます。

ただし、DMARCレポートは、メールプロバイダーごとに日次でXML形式のファイルが送信されてくるので、人力で集計、確認するのは現実的ではありません。レポートの分析には、オープンソースの分析ツールや、有料の分析サービスなど、集計を自動化する仕組みを用意するようにしましょう。

「SPF・DKIM・DMARCは設定したから終わり」ではありません。自社のメールの認証に問題がないかどうかをチェックすることで、迷惑メール扱いを防ぐことができます。

DMARCはポリシーを上げるまでがゴール

DMARCレポートを分析することは、自社の認証状況の把握だけでなく、DMARCポリシーを強化するためにも不可欠です。

DMARCには、認証失敗時のメールの扱いを明示するための「ポリシー(p=)」というパラメーターがあり、以下の3つから選ぶことができます。導入時はp=noneでの設定が推奨されますが、最終的にrejectまで上げることを目指すべきです。

| ポリシー | 意味 |

|---|---|

| none | 認証失敗したメールもそのまま通す |

| quarantine | 認証失敗メールは迷惑メールとして隔離する |

| reject | 認証失敗メールは拒否する |

なぜポリシーを強化すべきなのか

quarantineやrejectにポリシーを上げることで、ようやくDMARCはなりすましメールに対して実効的な制御力を持ちます。

現時点では、GmailやOutlookなどのガイドラインにおいて、DMARCの「ポリシーの強化」は明示的な要件には含まれていません。しかし、なりすましメールの流通を抑制するというDMARC本来の目的を踏まえると、将来的にはquarantineやrejectの設定まで求められる可能性も十分に考えられます。

また、DMARCのポリシーがnoneのままでは、認証に失敗したメールでも受信側に届いてしまうので、攻撃者に悪用されるリスクが残ります。DMARCの導入が進んだ現在では、設定がないドメインだけでなく、ポリシーが緩いドメインもなりすましの標的になりやすい状況にあるのです。

自社ドメインがなりすましに悪用されてしまうと、受信側の評価システムによってドメイン全体のレピュテーションが下がり、正当なメールの到達率にまで悪影響が及ぶ恐れがあります。

このように、ポリシーの設定は単なるオプションではなく、自社のドメインを守るために欠かせない仕組みなのです。

まとめ

Gmailをはじめとする主要なメールサービスが送信者要件を強化する中で、DMARCの導入は、今やメールの到達率を維持、向上させるための必須条件となりつつあります。加えて、将来的な変化に備えるという観点からも、DMARCポリシーの強化に向けて準備を進めることが重要です。

次回は、メール配信を安定して運用するためのポイント、「メールが届かない」「迷惑メールに入る」といったトラブルの調査・対処方法について解説します。送信ドメイン認証だけでは解決できない問題にどう向き合うべきか、現場で役立つ視点をお届けします。

筆者紹介

菱沼憲司

株式会社リンク クラウド・ホスティング事業部 サービス企画部 部長

2011年からインフラエンジニアとして活動。数万人が利用する大手グループ企業のメールシステム基盤など、複数システムの設計、構築、運用を支援。その後、複数クラウドサービスの企画から運営までを手掛け、2017年にメール到達率を支援するサービス「ベアメール」の提供を開始

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

私のメールが届かないのは、何かの陰謀ですか?

私のメールが届かないのは、何かの陰謀ですか?

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第45列車は「メールが届かない」です。※このマンガはフィクションです。 「RPKI」「DNSSEC」「DMARC」のガイドライン策定に込められた思い、内容のポイントとは 作成した有識者らが解説

「RPKI」「DNSSEC」「DMARC」のガイドライン策定に込められた思い、内容のポイントとは 作成した有識者らが解説

「RPKI」「DNSSEC」「DMARC」といったセキュリティ仕様は、広く認識、普及しているとは言い難い。こうした状況を踏まえ、総務省と複数の通信事業者、そしてJPNICをはじめとする業界団体が連携し、3つの技術それぞれに関して「ガイドライン」を定める取り組みを推進している。2024年11月に開催された「Internet Week 2024」で、ガイドライン策定を推進してきたメンバーが一堂に会し、ガイドラインの狙いとポイントを説明した。 害悪とまで言われる日本特有のメールセキュリティ「PPAP」から企業はどう脱出するか

害悪とまで言われる日本特有のメールセキュリティ「PPAP」から企業はどう脱出するか

調査の結果、2020年度は迷惑メールの数が200倍にも増加しており、Emotet(エモテット)と呼ばれるウイルスが、自分自身をZIPで暗号化することでウイルススキャンを回避、猛威を奮っていたことも明らかになった。「PPAP」と呼ばれるメール添付による暗号化ZIPファイルのやりとりが狙われているわけだ。そうした脅威から自社を守るために取り組んだ2つのセキュリティ強化策について紹介する。