IDの侵害リスクが99%以上も低下?……Microsoft Entra IDで「多要素認証」を使いこなす方法:今日から始めるMicrosoft Entra ID入門(6)

「Microsoft Entra ID」は、Microsoftのクラウドサービスを利用する際に欠かせないIDおよびアクセス管理サービスです。今回は、パスワードだけに頼らない、より強固な認証手段として注目されている「多要素認証」について解説します。

99%以上の攻撃を防御! 多要素認証でサインインをより安全に

前回は、「Microsoft Entra ID」におけるパスワード管理の基本と、そこに潜むリスクについて解説しました。パスワードは、今なお多くのシステムで使われている認証手段ですが、同時に攻撃者にとって最も狙いやすいポイントでもあります。

近年は、フィッシング、クレデンシャルスタッフィング、パスワードスプレー攻撃といった、パスワードを標的にしたサイバー攻撃が急増しており、その手口もますます巧妙化しています。こうした状況を受けて、あらためて注目されているのが「多要素認証(Multi-Factor Authentication:MFA)」です。

MFAでは、パスワードに加え、スマートフォンの通知や生体認証など、複数の要素を組み合わせることで、認証の安全性を大幅に高める技術です。たとえパスワードが漏えいしても、他の要素が必要になるため、攻撃者は簡単に突破できません。

Microsoftの調査によると、MFAを導入することでアカウントの侵害リスクは99%以上も低下すると報告されています。多くの企業や組織でも、この仕組みを取り入れることで実際に不正アクセスのリスクを大きく低減できていることが確認されています。

- One simple action you can take to prevent 99.9 percent of attacks on your accounts(アカウントに対する攻撃の99.9%を防ぐために実行できる簡単なアクション)(Microsoft Security Blog)

- Microsoft デジタル防衛レポート(Microsoft Security Insider)

- Microsoft Entra ID Protection:多要素認証登録ポリシーを構成する(Microsoft Learn)

知っているようで知らない? 多要素認証の基礎

MFAが安全性を高められる理由は、「異なる種類の認証要素を組み合わせて本人確認を行う」点にあります。代表的な認証要素は次の3つに分類されます。

- 知識要素(ユーザーが知っているもの):パスワードやPIN(Personal Identification Number:個人識別番号)コード

- 所持要素(ユーザーが持っているもの):スマートフォンやセキュリティキー

- 生体要素(ユーザー自身の特徴):指紋認証、顔認証、虹彩認証など

このようにMFAは「異なる種類の要素をかけ合わせることで、より強固なセキュリティを実現する」というシンプルで効果的な仕組みです。とはいえ、この仕組みは「二段階認証」と混同されることも多く、誤解されやすい面があります。ここで、両者の違いを整理しておきましょう。

「二段階認証」と「多要素認証」は、似ているようで大きく異なります。

二段階認証は「認証を2回行う」という仕組みで、同じ種類の認証要素でも成立します。例えば、1回目にパスワード、2回目にPINコードを入力するようなケースでは、いずれも「知識要素」に当たるため、“多要素”とはいえません。

このようなケースは、家のドアに鍵を2つ付けただけの状態に近く、どちらの鍵も同じ方法(知識)で開けられるため、攻撃者がその情報を入手すれば両方突破されてしまう恐れがあります。

一方、MFAでは「異なる種類の認証要素」を組み合わせることが前提です。例えば、「パスワード(知識要素)」に加えて「スマートフォンの通知(所持要素)」や「指紋認証(生体要素)」を組み合わせると、家の鍵と指紋認証を同時に使うような状態になります。攻撃者が1つの要素を手に入れたとしても、他の要素までは簡単に突破できません。

このように、MFAは“異なる性質の壁”を組み合わせて防御を固めることで、結果的にセキュリティの強度を大きく向上させることができます。

Microsoft Entra IDの多要素認証はここがスマート!

Microsoft Entra IDが提供するMFAは、「高いセキュリティ」と「ユーザーの使いやすさ」の両立を目指して設計されています。その中心にあるのが、スマートフォン向けの「Microsoft Authenticator」アプリとの連携です。

このアプリをスマートフォンにインストールしておけば、サインイン時にプッシュ通知で承認操作が可能になり、従来のワンタイムパスコードの入力に比べて、より手軽かつ安全性の高い認証が実現できます。さらに、このアプリは現在も継続的に改善が進められています。

かつては、サインイン時にスマートフォンのアプリに「承認」または「拒否」の通知が届き、ユーザーが「承認」をタップすることで認証が完了する方式が一般的でした。その後、セキュリティ強化のために「選択式」の方式が導入され、アプリに3つの数字が表示され、その中からサインイン画面に表示された数字と一致するものを選ぶことで認証する仕組みが使われるようになりました。

しかし、このような通知ベースの認証方式では、「MFA疲れ(MFA Fatigue)」と呼ばれる問題が指摘されるようになりました。認証リクエストが頻繁に届くことで、ユーザーが内容を確認せずに「取りあえず承認」してしまうケースがあり、これがセキュリティリスクにつながる恐れがあるのです。

さらに、このような通知ベースの認証方式は、中間者攻撃(Man-in-the-Middle attack)にも狙われやすいという課題がありました。攻撃者が通信経路を乗っ取ることで、ユーザーの認証操作を偽装し、意図しない「承認」を誘導するリスクがあったのです。

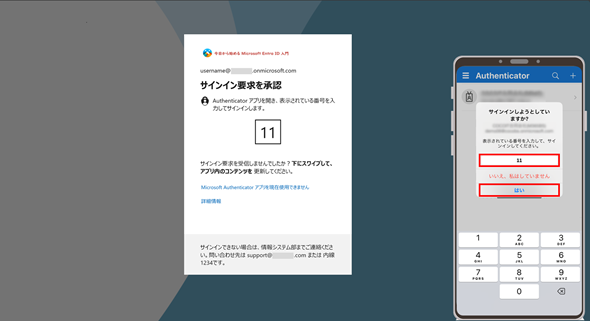

こうした背景を受けて、Microsoftではより安全性の高い「チャレンジレスポンス方式」へと認証手順を進化させました(画面1)。

チャレンジレスポンス方式では、サインイン画面に表示された数字を、ユーザーがスマートフォンの認証アプリに手動で入力する必要があります。これにより、画面を見ずにボタンをタップするだけの従来の方式や、複数の選択肢から数字を選ぶ方式と比べて、ユーザーが実際にサインイン操作を行っていることをより確実に確認できるようになりました。

「取りあえず有効化」はトラブルのもと!

Microsoft Entra IDのMFAはすぐに使える手軽さが魅力ですが、「今すぐ全社で有効化しよう」と急ぐのは危険です。例えば、Microsoft Authenticatorアプリなど、登録が必要な方式では、有効化直後に「いつもと違う画面が出た!」と戸惑い、サインインできなくなるユーザーが続出して業務に支障を来す恐れがあります。

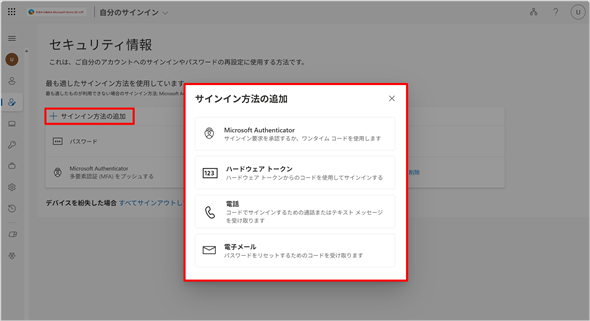

オススメとしては、MFAの事前登録を済ませてから有効化するのが安全な進め方です。有効化の範囲はグループ単位で制御できるため、段階的な導入にも対応できます。Microsoftが提供する「MFA登録ページ」をユーザーに案内し、設定完了を確認してから展開を進めましょう(画面2)。

MFAが使えない!? 機種変更時のトラブル対策

Microsoft AuthenticatorアプリでMFAを設定している方の中には、スマートフォンを機種変更した際にMFAが使えなくなり、困った経験をされた方もいるのではないでしょうか。これは、Microsoft Authenticatorアプリがスマートフォン本体に登録情報を保持しているため、新しい端末に切り替えただけでは、以前の認証情報が引き継がれないことが原因です。

旧スマートフォンを初期化する前に、必ず新しいスマートフォンでMicrosoft AuthenticatorアプリのMFA登録作業を行いましょう。旧スマートフォンが手元に残っている間に設定を移行すれば、認証情報をスムーズに引き継げます。

- 【参考】スマホを替える時は、Microsoft Authenticatorの移行を忘れないでください!(Japan Azure Identity Support Blog)

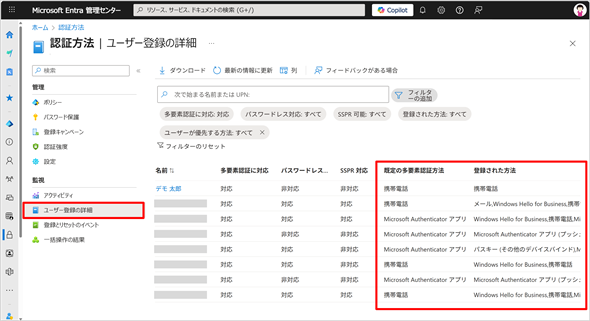

もし、うっかり旧スマートフォンを初期化してしまった場合でも、グローバル管理者や認証特権管理者のロールを持つ管理者に依頼すれば、MFAをリセットし、再登録できます(画面3)。

画面3 「Microsoft Entra管理センター」の左メニューから「保護」→「認証方法」をクリックする。対象のユーザーを選択して「認証方法」→「多要素認証の再登録を要求する」をクリックするとMFAをリセットできる

スマートフォンだけじゃない! 多要素認証の選択肢

ここまで、Microsoft Authenticatorアプリを中心にご紹介してきましたが、現実には全ての従業員がスマートフォンを業務で利用しているとは限りません。会社によっては、業務用スマートフォンを支給していなかったり、「私物のスマートフォンを使いたくない」という声があったりするのも実情です。では、そのような環境ではMFAを諦めるしかないのでしょうか?

ご安心ください。Microsoft Entra IDでは、スマートフォンアプリ以外にも、複数の認証手段が用意されています。代表的な選択肢として、以下のような方法があります。

●セキュリティキー(パスキー)

FIDO2(Fast Identity Online 2)に対応した専用の認証デバイスで、パスワードに代わる強力な認証要素として利用できます。USBスティック型や社員証のようなカード型、NFC(Near Field Communication)に対応したタイプなどがあり、共用端末や業務用PCでの利用にも適しています。生体認証の有無や利用シーンに応じて選べるため、管理のしやすさとセキュリティの高さを両立できる手段として注目されています。

●証明書ベースの認証(CBA)

ユーザーに発行された電子証明書(X.509)を用いて本人確認を行う認証方法です。Microsoft Entra IDでは、ルート証明機関(CA)および中間CAの情報をテナントに登録することで、証明書による安全なサインインが可能になります。CBAは多要素認証の一要素として利用できる他、FIDO2などと同様にパスワードレス認証としても構成できます。

●一時アクセスパス

有効期限を設定できる時間制限付きの使い捨てパスコードです。Microsoft Authenticatorアプリ、パスキー、証明書ベースの認証などのパスワードレス認証を構成するには、初回サインインが必要になります。その際や、認証手段を紛失した場合の一時的なアクセス手段として、一時アクセスパスを利用することで、安全かつ柔軟なユーザー認証が可能になります。

●番外編:QRコード

QRコード(二次元バーコード)認証は、Microsoft Entra IDにおいて単一要素認証として設計された、フロントラインワーカー向けの認証方式です。スマートフォンでQRコードを読み取り、PINコードを入力することでサインインできます。操作が簡単でパスワード入力が不要なため、現場業務などに適しています。なお、本機能は2025年6月末時点でプレビュー段階にあるため、本番環境での利用には注意が必要です。

管理者必見! 認証手段の選択と制御はここで決まる

Microsoft Entra IDの認証手段は、既定では全てが有効化されているわけではありません。ユーザーが利用できる認証手段は、「Microsoft Entra管理センター」の左メニューにある[保護]→[認証方法]をクリックすると表示される「認証方法ポリシー」で構成できます(画面4)。

画面4 「認証方法ポリシー」画面。既定では「Microsoft Authenticator」や「サードパーティ製のソフトウェアOATHトークン」(Google Authenticatorなど)が有効化されている

また、同じ画面のメニューにある「ユーザー登録の詳細」をクリックすると、ユーザーごとにどのような認証手段と認証方法を登録したかの状況を確認できます(※この機能は「Microsoft Entra ID P1」ライセンスを保有していることが前提条件になります)(画面5)。

MFAの効果を最大化するライセンス選びとは?

Microsoft Entra IDのMFAは、無償版のMicrosoft Entra ID Freeライセンスでも利用可能です。基本的なMFA機能はこのライセンスで十分に導入できますが、より柔軟で高度な制御を行いたい場合には、有償版のMicrosoft Entra ID P1またはP2ライセンスが必要になります。

P1ライセンスでは「条件付きアクセス」機能が利用でき、ユーザーやグループ、接続元の場所、デバイスの状態などの条件に応じて、MFAの要求有無を自動で判断することが可能です。さらに、P2ライセンスを導入すれば、サインインリスクやユーザーリスクに基づいたリスクベースのアクセス制御が適用できるようになり、状況に応じてMFAを求めたり、アクセスをブロックしたりすることもできます。

このように、Microsoft Entra IDのMFAは、導入しやすい基本機能から、動的かつリスク対応型の高度なセキュリティまで、段階的に選べる柔軟性が魅力です。組織の規模やセキュリティポリシーに応じて最適なライセンスを選ぶことで、安全性と利便性を両立したID管理を実現できます。

筆者紹介

森下 えみ(もりした えみ)

株式会社インテルレート 代表取締役。2010年からマイクロソフト認定トレーナーとして活動を開始。企業向けのクラウドサービス活用からセキュリティセミナーまで幅広い講師経験を持つ。Microsoft 365にはサービス提供開始時からセミナー講師として関わるだけでなく、プリセールス活動やMicrosoft 365の構築設計支援にも携わっている。プライベートでは『機動戦士ガンダムSEED DESTINY』を履修済み。これから『機動戦士ガンダムSEED FREEDOM』へ。

Copyright © ITmedia, Inc. All Rights Reserved.