企業ITの心臓としてビジネス活動を支え続けたActive Directory――その軌跡とこれから:@IT 25周年特別寄稿 Active Directory 25周年に寄せて

誕生から25年――「Active Directory」は企業ITシステムの心臓として、ユーザー認証とアクセス制御、ポリシー管理など、その中枢機能を支え続けてきました。本稿では、同じく25周年を迎えた@ITの特別寄稿として、Active Directoryが果たしてきた歴史的役割と技術進化を振り返り、オンプレミスからクラウドへと環境が変化する時代を踏まえた今後に向けた展望も同時に考察します。現在またはこれからActive Directoryを利用する方がその思想を理解する上の一助になれば幸いです。

Active Directory登場の背景

1990年代前半、メインフレームやUNIXサーバ中心の環境から、Intelアーキテクチャを採用したPCサーバへの移行が起きていました。そんな中、MicrosoftはPCサーバ用OS「Windows NT」をリリースし、「ドメイン」と呼ばれる機能で企業ITシステムにおけるID(アイデンティティー)管理とアクセス制御を提供するようになりました。

「Active Directory」の原型となるWindows NTのドメイン機能は、大規模企業で利用するために必要な拡張性に乏しいこと、ID管理やネットワーク通信に必要な仕組みとして業界標準技術を採用していなかったことなどの課題がありました。

こうしたいきさつを踏まえ、2000年にリリースされた「Windows 2000 Server」の企業向けID&アクセス管理の中核機能としてActive Directoryは登場しました。

Active Directoryの進化と技術的変遷

ドッグイヤーとも呼ばれるほど進化の速いIT業界において、25年もの間Active Directoryが使われて続けてきた理由には、「業界標準の仕組みを採用したこと」が挙げられます。

中でも一番の大きなポイントは、通信プロトコルとして「TCP/IP」(Transmission Control Protocol/Internet Protocol)を採用し、ドメインコントローラーの場所を特定するための仕組みとして「DNS」(Domain Name System)を利用したことです。DNSを利用してドメインコントローラーの場所を特定する方法については、Active Directoryの15周年を記念した以下の記事でWindows NT時代の名前解決と比較して紹介されています。

業界標準の仕組みとして、TCP/IPの採用以外にもディレクトリ管理プロトコルとして広く使われていた「LDAP」(Lightweight Directory Access Protocol)を採用し、Active Directoryの認証/認可機能の代名詞である「Kerberos」もMIT Athenaプロジェクトで開発され、その後にRFC(Request for Comments)として標準仕様として定められたものです。

このように、Active DirectoryはMicrosoftの独自規格やプロトコルを避け、オープンな仕組みを採用したことが、これだけの長寿製品を生み出した理由の一つなのかもしれません。

Active Directoryがもたらしたもの

Active Directoryは企業や組織が利用するエンタープライズ分野において、ID管理やクライアントデバイス管理など、さまざまな要因で大きな役割を担ってきました。

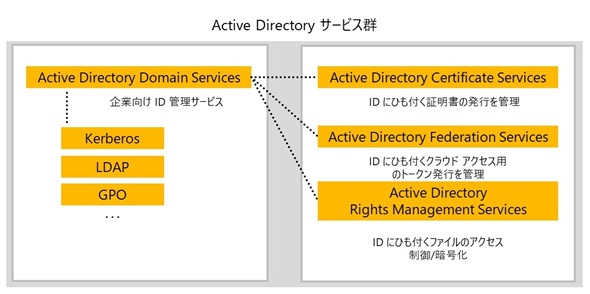

例えば、ID管理の観点では「Active Directory Domain Services」(AD DS)による組織内のディレクトリサービスとしての一面や、「Active Directory Federation Services」(AD FS)によるオンプレミスのIDを用いてクラウドサービスへシングルサインオンを提供する機能などが挙げられます。

クライアントデバイス管理の観点では、「グループポリシー」によるデバイスの集中管理、「Active Directory Certificate Services」(AD CS)による証明書の発行や管理、「Active Directory Rights Management Services」(AD RMS)による「Microsoft Office」ドキュメントなどのコンテンツ制御が挙げられます。

このように、Active Directoryファミリーはさまざまな角度からエンタープライズ分野に対してサービスを提供してきました。

Active Directoryは、Windows Serverのメジャーバージョンリリースとともに進化してきました。Active Directoryと@IT 15周年の記事で当時を振り返ると、「Windows Server 2016」で「特権アクセス管理」(Privileged Access Management)機能がリリースされ、「Microsoft Identity Manager」(MIM)と連携して特権アカウントの使用を分離することで、特権権限の保護が可能になりました。

「Windows Server 2019」と「Windows Server 2022」では、「機能レベル」の追加がなかったため、新機能は追加されていません。

直近でリリースされた「Windows Server 2025」では、Active Directory内のデータベース(NTDS

管理者たちのリアルと苦労話

Active Directoryは管理者たちの頭を悩ませる要因でもありました。

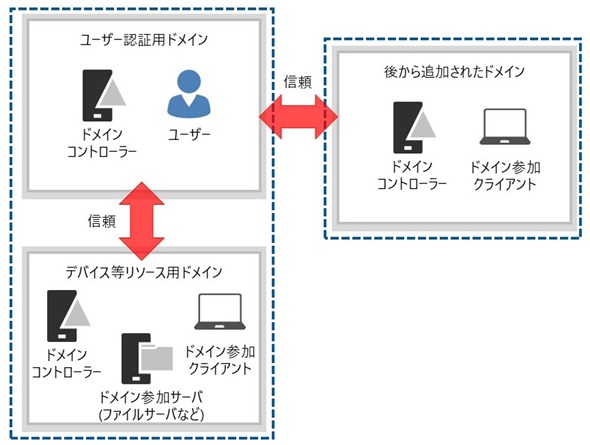

Active Directoryは企業や組織の構成と大きく関わるシステムのため、Active Directoryドメイン名の設計や各拠点を意識したサイト構成など、Active Directory環境構築時に考慮する点が多々あります。また、組織統合や組織分離などの理由で、Active Directoryドメインの統廃合の検討が必要になる場合もあり、管理者には大きな負担となってきました。

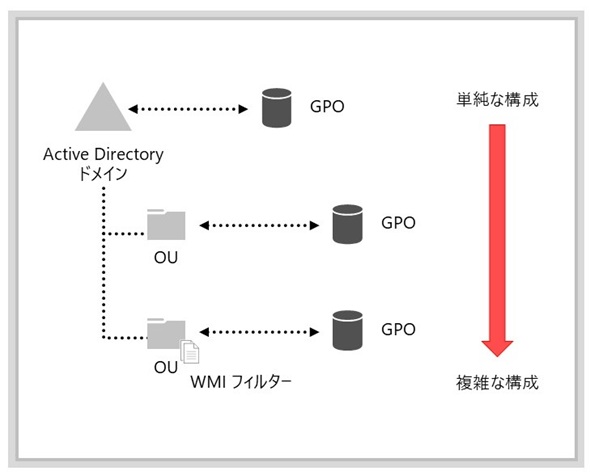

運用時においても、「OU」(Organizational Unit:組織単位)の設計やグループポリシーの設計は管理者の悩みの種でした。例えば、OUの設計では階層をどのように構成するかもポイントの一つでした。コンピュータの存在する場所ごとにOUを構成していると、テレワークのコンピュータはどこの場所のコンピュータとして管理すればよいか、という課題がありました。

ここでは場所ごとに設定するOUの例を挙げましたが、場所以外にも「コンピュータの役割」ごとにOUを構成することなども考えなければなりません。それはグループポリシーの管理という観点でも重要になってきます。

グループポリシーは規模の大きい組織では複雑になりがちです。例えば、作成したグループポリシーを対象のコンピュータに割り当てる際は、基本的にはOU単位になります。

しかし、OU配下の特定条件に合致しないとグループポリシーを適用したくない、特定のコンピュータだけにグループポリシーを適用したい、またはその逆で、ある特定のコンピュータだけに対象のグループポリシーを適用したくないなど、さまざまな要件が発生します。その結果、個別要件に応えるごとにグループポリシー構成は複雑化していくことになります。

運用時においては、「ドメインコントローラーの運用」も重要です。Active Directoryのドメインコントローラーが複数存在する環境下では、ドメインコントローラー間のレプリケーション(複製)問題やドメインコントローラーの正常性を保つという観点でも管理者の苦労があります。大規模な組織になればなるほど、ドメインコントローラーの数は増え、各サイトにドメインコントローラーを配置するなどにより、日々の運用の負荷を考慮する必要がありました。

また最近では、Active Directoryのドメインコントローラーへのサイバー攻撃も増加しており、ドメインコントローラーに影響する脆弱(ぜいじゃく)性やセキュリティ観点での課題も増加しています。

そのような状況下で管理者は、日々提供されるセキュリティ更新プログラムの適用に伴う仕様や挙動の変更にも追従する必要があります。最近では、ドメインコントローラーに対して脆弱(ぜいじゃく)性対応が行われる場合、下記に紹介するように段階的に実施されるケースが多く見られます。

具体的には、Microsoftのナレッジベース「KB5037754」に代表される更新プログラムの対応が挙げられます。このKB5037754では次の3つのフェーズに分かれて展開されました。

第一フェーズ(Initial deployment phase

第二フェーズ(Enforced by default phase)では、既定で脆弱性対応のための動作となります。具体的には、管理者がレジストリ値を変更せずとも、脆弱性対応が行われ、仕様変更や挙動の変更が実施されます。しかし、この段階では、仮に組織の環境下で問題が発生した場合、レジストリ値の設定を変更することにより、以前の仕様や挙動に戻すことが可能となります。

第三フェーズ(Enforcement phase)では、第二フェーズで行われた脆弱性対応が既定で行われ、元の状態に戻すことが不可の状態になります。そのため、第二フェーズでは実施できていたレジストリ値による緩和設定も不可の状態になります。

| 第一フェーズ | 第二フェーズ | 第三フェーズ | |

|---|---|---|---|

| 脆弱性対処方法 | ログのみ 手動設定可能 |

設定適用 ロールバック可能 |

強制適用 |

このように、Active Directoryへのセキュリティ対応では、フェーズを用いた段階的な展開が実施されるケースが多くなってきています。そのため、管理者が適切に情報を把握していないと、上記ケースの第二フェーズが予期せず適用され、認証エラーやサービス利用不可などの問題がセキュリティ更新プログラム適用後に発生することになります。そのため、Active Directory管理者は日々のセキュリティ更新プログラムにも目を配る必要があります。

ここでは、幾つかの例を挙げましたが、このような観点において、Active Directoryは管理者の悩みの種でもありました。

Active Directoryのこれから 〜 クラウドとの共存

ここまで紹介してきたように、Active Directoryはオンプレミスの認証基盤として長きにわたり君臨してきました。しかし、クラウドサービスの台頭とともに、その立ち位置も変化しようとしています。

Active DirectoryはKerberosプロトコルを通じて、オンプレミスにあるサーバにアクセスするためのシングルサインオンの仕組みを提供しました。しかし、残念ながらクラウドサービスにおけるシングルサインオンでは、利用するTCP/IPのポート番号などの問題からKerberosを利用することはなく、「SAML」(Security Assertion Markup Language)や「OpenID Connect」などのシングルサインオンプロトコルが利用可能な「Microsoft Entra ID」のようなサービスを利用するようになりました。

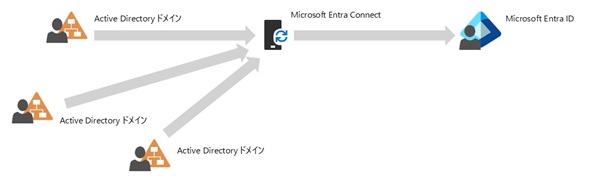

そのため、オンプレミスの認証基盤にActive Directory、クラウドサービスの認証基盤にMicrosoft Entra IDのように両頭体制で運用するという、管理者としては難しい時代になっています。

このような体制において鍵となるのは、いかにしてActive DirectoryとMicrosoft Entra IDを連携させ、二度手間になるような運用を避けるかです。しかし、多くのActive Directoryは前任の担当者から引き継がれてきたといういきさつもあることから、現在の構成が分からない、さらに歴代の担当者が思い思いの運用をした結果として一貫性のない構成になっているなど、連携させること自体が難しくなってきます。

まとめ

ここまでActive Directoryの歴史と運用の振り返りをしてきました。

クラウドサービスの台頭により、Active Directoryの重要度は下がったと感じる人もいるかもしれません。しかし、オンプレミスのシステムはまだまだ残り続けるでしょうし、Active Directoryがある限り、運用やセキュリティをないがしろにしてよいものではありません。

「管理者たちのリアルと苦労話」の項でも解説したように、Active Directoryは企業によってさまざまな構成が考えられます。さらに、今であればMicrosoft Entra IDと組み合わせた運用も考えなければなりません。運用やセキュリティを維持し、これからも正しくActive Directoryと付き合っていけるように、Active Directoryの機能と現在の構成を正しく把握し、きれいな構成を保ち続けること、そして前任者の意図をくんで継続すべき運用方法は可能な限り継続していくことが求められているのです。10年後も使い続けられますように……。

(執筆協力:玉井 裕太郎)

筆者紹介

国井 傑(くにい すぐる)

株式会社エストディアン代表取締役。1997年からマイクロソフト認定トレーナーとして、Microsoft Entra IDやMicrosoft Defender XDRなど、クラウドセキュリティを中心としたトレーニングを提供している。2007年からMicrosoft MVP for Securityを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

Copyright © ITmedia, Inc. All Rights Reserved.