MicrosoftがCyberLink製アプリを改変、悪用する新たなサプライチェーン攻撃を発見:日本、台湾、カナダ、米国などで影響

Microsoft Threat Intelligenceは、北朝鮮に拠点を置くサイバー攻撃グループ「Diamond Sleet」(ZINC)によるサプライチェーン攻撃を発見した。

Microsoft Threat Intelligenceは2023年11月22日(米国時間)、北朝鮮に拠点を置くサイバー攻撃グループ「Diamond Sleet」(ZINC)によるサプライチェーン攻撃を発見したと発表した。

この攻撃には、マルチメディアソフトウェア製品を開発するソフトウェア企業CyberLink製のアプリケーションの悪意ある亜種が使用されている。このアプリケーションは、正規のCyberLinkアプリケーションのインストーラを改変し、第2段階のペイロードをダウンロード、復号、ロードする悪意あるコードを仕込んだものだ。

このアプリケーションは、CyberLinkが発行した有効な証明書を用いて署名されている。CyberLinkが所有する正規のアップデートインフラでホストされており、チェック機能によって悪意あるコードの実行期間を限定するとともに、セキュリティ製品による検出を回避している。この悪意ある活動は、発表時点で日本、台湾、カナダ、米国などさまざまな国で100台以上のデバイスに影響を与えている。

Microsoftはこの活動について、北朝鮮のサイバー攻撃グループDiamond Sleetの犯行と確信している。この攻撃キャンペーンで観測された第2段階のペイロードは、Diamond Sleetが以前に侵害したインフラと通信する仕組みになっている。

Microsoftは最近、Diamond Sleetについて、トロイの木馬化されたオープンソースおよびプロプライエタリソフトウェアを利用して、IT、防衛、メディアなどの業界を標的にしていることを確認している。Diamond Sleetは、スパイ活動、個人および企業データの窃盗、金銭的利益の獲得、企業ネットワークの破壊に重点を置いている。

Microsoftは、顧客に対するさらなる攻撃の潜在的リスクに対処するため、以下の措置を講じた。

- このサプライチェーン侵害をCyberLinkに報告した

- この攻撃キャンペーンで標的にされたか、または侵害された「Microsoft Defender for Endpoint」の顧客に、状況を通知した

- この攻撃をGitHubに報告した。GitHubは利用規定に従って、第2段階のペイロードを削除した

- 悪意あるアプリケーションの署名に使われたCyberLinkの証明書を、自社の許可しない証明書のリストに追加した

- Microsoft Defender for Endpointがこの活動を「Diamond Sleet activity group」として検出するようにした

- 「Microsoft Defender Antivirus」がこのマルウェアを「Trojan:Win32/LambLoad」として検出するようにした。Microsoftは、悪意あるアプリケーションと関連ペイロードを「LambLoad」として追跡している

LambLoadが機能する仕組み

LambLoadは、兵器化されたダウンローダ兼ローダであり、正規のCyberLinkアプリケーションに追加された悪意あるコードを含んでいる。

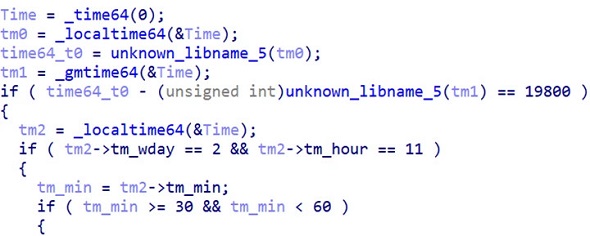

LambLoad実行ファイルは、悪意あるコードを起動する前に、ローカルホストの日付と時刻が事前に設定された実行期間と一致していることを確認する。

続いてローダは、以下のプロセス名をチェックし、FireEye、CrowdStrike、Taniumのセキュリティ対策ソフトウェアが使用されていない環境を標的にする。

- csfalconservice.exe(CrowdStrike Falcon)

- xagt.exe(FireEyeエージェント)

- taniumclient.exe(Tanium EDR ソリューション)

これらのプロセスが見つかった場合、実行ファイルはCyberLinkソフトウェアの実行を継続し、悪意あるコードのさらなる実行を取りやめる。これらのプロセスが見つからなかった場合は、このソフトウェアは、静的なユーザーエージェント「Microsoft Internet Explorer」を使用して、PNGファイルを装ったファイルに埋め込まれた第2段階のペイロードをダウンロードするために、以下の3つのURLのいずれかに接続しようとする。

- hxxps[:]//i.stack.imgur[.]com/NDTUM.png

- hxxps[:]//www.webville[.]net/images/CL202966126.png

- hxxps[:]//cldownloader.github[.]io/logo.png

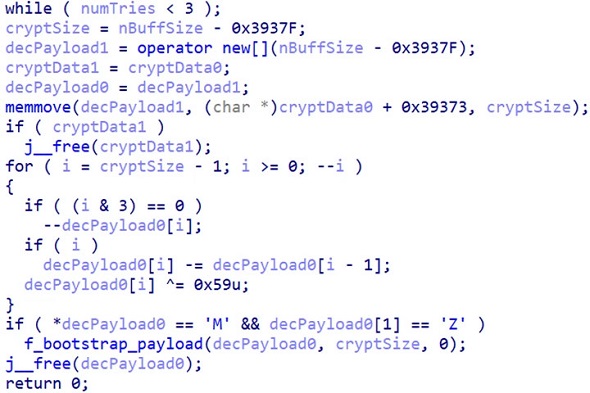

このPNGファイルは、偽のアウターPNGヘッダ内にペイロードが埋め込まれており、それが切り出され、復号され、メモリ内で起動される。

起動されると、メモリ内の実行ファイルは、さらなる指示を受けるために以下にコンタクトを試みる。どちらのドメインも正規のものだが、Diamond Sleetによって侵害されている。

- hxxps[:]//mantis.jancom[.]pl/bluemantis/image/addon/addin.php

- hxxps[:]//zeduzeventos.busqueabuse[.]com/wp-admin/js/widgets/sub/wids.php

PNGファイルの暗号化された内容(SHA-256: 089573b3a1167f387dcdad5e014a5132e998b2c89bff29bcf8b06dd497d4e63d)は、以下のコマンドを使って手動で切り出せる。

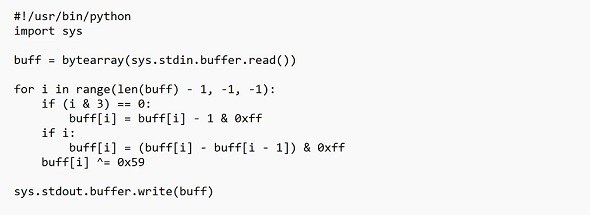

メモリ内のペイロードを静的にリストアして分析するためには、以下のPythonスクリプトを使って、切り出された内容を復号する。

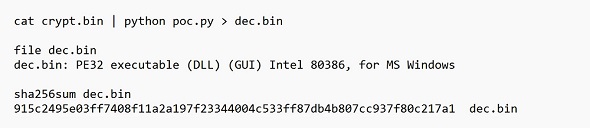

暗号化して検証するには、次のようにする。

偽のPNGと復号されたPortable Executableペイロードの両方が「VirusTotal」で公開されている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ランサムウェア攻撃の最大グループは? 「Akira」とは何者か

ランサムウェア攻撃の最大グループは? 「Akira」とは何者か

ウィズセキュアは、ランサムウェアに関する調査結果を発表した。2023年第1〜第3四半期にランサムウェアグループからリークしたデータは2022年同期と比べて50%増加したという。 SolarWinds、米国証券取引委員会に詐欺行為と内部統制の不備で告発される

SolarWinds、米国証券取引委員会に詐欺行為と内部統制の不備で告発される

2020年米国全土に広がった大規模サイバーチェーン攻撃SolarWinds事件で、SolarWindsとCISOは早い段階で同社製品Orionに具体的な不備やリスクがあることを把握しつつ過少に報告していたことが発覚した。 44%のCEOは「サイバー攻撃は単発的な介入で対処可能」と思い込んでいる アクセンチュア

44%のCEOは「サイバー攻撃は単発的な介入で対処可能」と思い込んでいる アクセンチュア

Accentureは、調査レポート「サイバーレジリエントCEO」を発表した。それによるとCEOの44%が、サイバーセキュリティに対して「継続的な監視ではなく単発的な介入で対処できる」と考えていた。