脅威を考えたらネットワーク機器選びはこうなる シスコが問い掛ける “境界”防御のあるべき姿とは |

| UTM(統合脅威管理)製品の特徴は、1台ですべてのセキュリティをカバーすることだろう。シスコのファイアウォール製品「Cisco ASA 5500シリーズ」が目指す“境界防御のあるべき姿”のアプローチでは、“フル機能の製品を合体させる”ことでセキュリティをカバーする。そこには どのような意図があるのだろうか。 |

| “ファイアウォール+IPS”―― 適材適所を考えたらこうなる | ||

ご存じの通り、ネットワークの脅威は日々姿を変えている。守る側は、それに対応するための新たなベストプラクティスが必要だ。ハイエンドからローエンドまで、幅広いネットワーク機器を提供し続けるシスコは、その状況に1つの回答を出す。それはファイアウォールにIPS機能を追加すること――それも、いままでのIPSとはまた違った発想でだ。

| ネットワークエッジに求められる対策とは | ||

ファイアウォールは外部からやってくる意図しない通信を止める。それだけでネットワークセキュリティが確保できると考えるのは、もう時代遅れだ。ファイアウォールは、通常「内側から外側への通信」はそのまま素通りしてしまう。そのような内→外の通信パターンで特に注目すべきは「ボットネット」だ。

| 【関連記事】 ボットネットなんて関係ねぇ! というわけには…… http://www.atmarkit.co.jp/fnetwork/rensai/netword02/01.html |

ボットネットは感染、制御、実行というステップを踏み、攻撃を仕掛けていく。メールや不正なコードを埋め込んだWebサイトなどで「感染」を試み、クライアントPCをひそかに「制御」する。そしてDDoS攻撃やスパム送信などを「実行」するわけであるが、このときボットネットから命令元への通信(Phone Homeと呼ばれる「帰るコール」)が行われる。もちろん、スパイウェアの検知など、既存のウイルス対策ソフトによる水際の防御も重要であるが、変異のスピードが激しく、検知に限界がある。しかし、このPhone Home通信――ボットネットへの命令と制御を止めることができれば、実害を防ぐことができる。

|

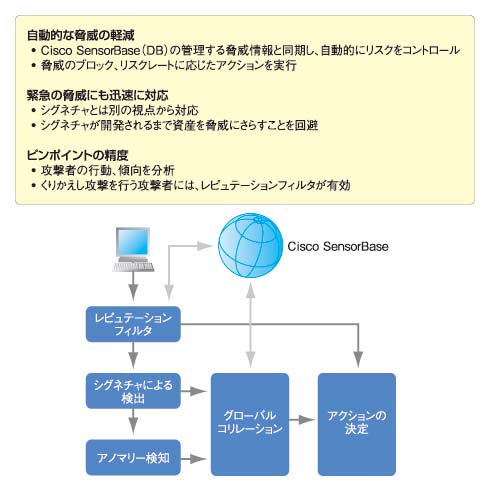

| 図1 シスコ IPSのグローバル・コリレーション |

それを可能にするのが、シスコの「グローバル・コリレーション」機能だ。世界中で実運用中のシスコのセキュリティ製品から、現時点で活性化しているボットネットや、攻撃元となっているサイトの情報を自動的に収集、分析し、Cisco SensorBaseと呼ばれるデータベースをほぼリアルタイムに更新、その最新情報をIPSで再活用する仕組みだ。従来のシグネチャによるパケットマッチング方式だけの場合と比べて100倍の即応性を実現する。またシグネチャとの併用により、IPSの大きな課題である誤検知を大きく低減できる。SSLなどで暗号化された通信にも有効だ。

専用CPUを備えたIPSモジュールを搭載したCisco ASA 5500をインターネットとの境界に設置することで、インターネットに面しているサーバを危険な攻撃元からリアルタイムかつ高い精度で保護することはもちろん、ファイアウォールが苦手とするボットネットなどの内→外向きの危険な通信の抑止にも大きな威力を発揮する。

|

| Cisco ASA 5500シリーズ |

| コンプライアンスでも求められるネットワークセキュリティ | ||

ネットワークセキュリティでもう1つ注目しなければならないのは、昨今機運が高まるコンプライアンス順守だ。ここではクレジットカードブランドが推し進めるセキュリティ基準、PCI DSSに注目したい。

| 【関連記事】 5分で絶対に分かるPCI DSS http://www.atmarkit.co.jp/fsecurity/special/126pcidss/pcidss00.html オール・ザッツ・PCI DSS 連載インデックス http://www.atmarkit.co.jp/fsecurity/index/index_pcidss.html |

PCI DSSの特徴は、過去のセキュリティ基準に比べ要件が具体的で、そのままネットワーク機器の設定にまで落とし込めることだ。Eコマースサイトでは、この基準に準拠できるかどうかが死活問題になっている。シスコではここから一歩踏み込んだ形で、アメリカでの導入/提案実績を基にしたデザインガイドを無償で提供している。

PCI DSSでは、ネットワークの境界で必須とされる対策を定義している。その事例を簡単に紹介しよう。

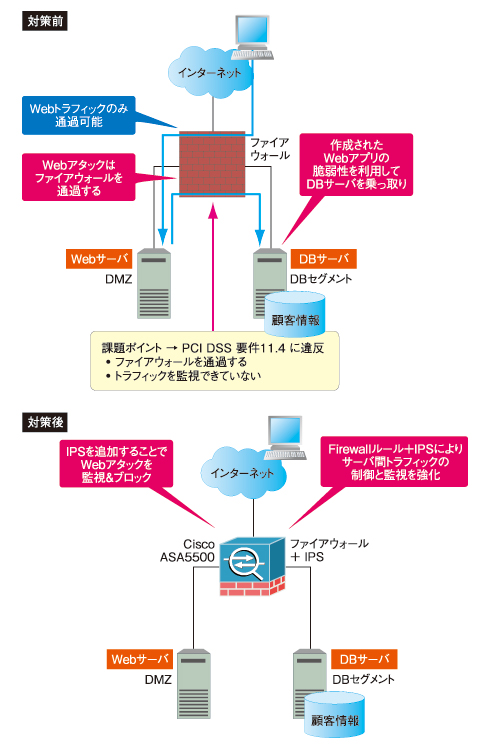

通常、インターネットからの通信は、境界部分での保護としてファイアウォールを利用し、Webトラフィックのみを通過させる。しかしSQLインジェクションなど、Web上でユーザーが作成するアプリケーションを使ったアタックは当然ながらファイアウォールを通過してしまう。ファイアウォールを通過するトラフィックを監視できていないことが、PCI DSSの要件11.4の違反事項となる。

| ●PCI DSS 要件11.4 侵入検知システムや侵入防止システムを使用して、カード会員データ環境内のすべてのトラフィックを監視し、侵害の疑いがある場合は担当者に警告する。すべての侵入検知および防止エンジンを最新状態に保つ。 (PCI DSS 要件とセキュリティ評価手順 バージョン1.2より) |

商用サイトだけでなく、イントラネットのサーバファームを守るファイアウォールにIPSを“追加”することは、もはや常識といってよい。PCI DSSが示すように、IPSをファイアウォールに組み入れることで、Webアタックを監視、ブロックすることがWebサイトを構築するうえで必須の要件だ。

|

| 図2 Eコマースサイトの対策例 ファイアウォールにIPSを組み込むことで、PCI DSS要件の11.4をクリアできる |

| ルータベースのUTMという選択 | ||

クレジットカードを取り扱う店舗などでは、POS端末用に無線LANが設置されているケースが多い。PCI DSSの要件1.2.3では、無線LANとカード会員データ間に境界を設けファイアウォールを設置することを求めている。

| ●PCI DSS 要件1.2.3 すべてのワイヤレスネットワークとカード会員データ環境の間に境界ファイアウォールをインストールし、ワイヤレス環境からカード会員データ環境へのすべてのトラフィックを拒否または制御(そのようなトラフィックが業務上必要な場合)するようにファイアウォールを構成する。 (PCI DSS 要件とセキュリティ評価手順 バージョン1.2より) |

店舗にシスコISR(サービス統合型ルータ)が設置されていれば、新たにセキュリティ専用装置を購入することなく、カード情報が保管されている有線LANと、店舗の無線LANの間にファイアウォールを導入することができる。シスコのルータは、「ゾーンベース・ファイアウォール」機能を持ち、専用機と同等のファイアウォール機能をソフトウェアの変更だけで実現できる。さらに、専用CPUを搭載したルータ用のIPSモジュールを追加することで、PCI DSS 要件11.4 が求める「カード情報を取り扱うトラフィックのIDS/IPSでの監視」を満たすことが可能となる。

シスコでセキュリティ製品を担当するシニアプロダクトマネージャ 中西一博氏は、「ルータをベースとしたUTM化は、その豊富なルーティング機能や、サイト間VPN機能をそのまま使えるため、コンプライアンス対応で導入が加速している」と語る。

もはや、「UTM」という装置の名称にとらわれることなく、汎用的なネットワーク装置にセキュリティ機能を組み合わせることが有効な選択肢となっているようだ。

| 本当に必要なものを選択せよ | ||

一方で、Cisco ASA 5500シリーズはファイアウォールをベースとした機器であるため、ここで紹介したポイントだけでなく、データセンタクラスの運用をも支えるパフォーマンスが特徴だ。

中西氏は、これらのユーザーの着目点が、スループット(bps)だけでなく、「コネクションレート」に向けられていると語る。携帯メディアや、Ajaxなどの技術が浸透するにつれ、1ユーザー当たりのコネクション数が増大しているからだ。「実際に他社の機器と比較されたうえで、マルチコアCPUによる圧倒的な価格性能比を実感して購入いただいている。また、このようなお客様は、パフォーマンスを犠牲にしてまで無理にUTMを求めてはいない」と中西氏は続ける。

現在ネットワークを襲っているボットネットや、SQLインジェクションをはじめとする最新の脅威に、プロアクティブに対抗するための投資効果を確実に得るには、適材適所をよく意識したうえで、必要な機能や性能を選択することが重要だ。その結果、場合によってベストな選択肢は、これまでのUTMという「サブセット機能が詰め込まれた単体の箱」ではないかもしれない。

プロフェッショナル化するネットワーク犯罪には、プロフェッショナル仕様の対策を。専用機と同一の最新機能を搭載するモジュールを、ファイアウォール/VPN専用機に搭載する方式は、さまざまなネットワーク境界に対して投資に応えるソリューションとなるはずだ。Cisco ASA 5500シリーズ、そしてルータを初めとするシスコセキュリティ対応製品は、ITコストの削減が求められるいまこそ注目すべきだろう。

|

提供:シスコシステムズ合同会社

アイティメディア 営業企画

制作:@IT 編集部

掲載内容有効期限:2009年10月23日

ソリューションFLASH Pick UP!

Cisco ASA 5500シリーズ

シスコシステムズ

UTM(統合脅威管理)製品の特徴は、1台ですべてのセキュリティをカバーすることだろう。シスコのファイアウォール製品「Cisco ASA 5500シリーズ」が目指す“境界防御のあるべき姿”のアプローチでは、“フル機能の製品を合体させる”ことでセキュリティをカバーする。そこにはどのような意図があるのだろうか。

UTM(統合脅威管理)製品の特徴は、1台ですべてのセキュリティをカバーすることだろう。シスコのファイアウォール製品「Cisco ASA 5500シリーズ」が目指す“境界防御のあるべき姿”のアプローチでは、“フル機能の製品を合体させる”ことでセキュリティをカバーする。そこにはどのような意図があるのだろうか。

ホワイトペーパーダウンロード

脱UTM ― Cisco ASA 5500シリーズによる最適な境界セキュリティ選択

「UTMという箱がすべての問題を解決してくれる」と信じられていたブームが一段落し、セキュリティシステムにもROIが求められる中、本当に効果が出る、適材適所のソリューションの必要性が高まっている。