|

セキュリティ対策製品のカタログスペックに書かれた○と×。その「○」の裏にある技術を知ることが重要だ。日本ラドウェアの「DefensePro」は、ユニークな手法で「未知の攻撃への対応:○」としている。その○の裏に隠された“統計学的に正しい防御”を紹介しよう。

IPSなんていらない? ファイアウォールで十分? |

||

インターネットでお買い物、インターネットで振込、残高照会……これらはすでに当たり前の時代になった。そこでは「安全のため、南京錠のマークが表示されているかを確認しましょう」ということもほぼ“常識”だ。錠や鍵のマーク=安全、安心という図式、しかし、いったいなぜ安全、安心なのだろうか。

「インターネットセキュリティ」の対策はもはや必然だ。しかし、何をすべきか分からない、どの製品が一番なのかも分からない……そのような状況での選択方法では「だったらコストがかからないものを選ぶ」が現状なのではないだろうか。事実、UTMは特にSMB市場と呼ばれる中堅企業に浸透した。UTMは「オールインワンだから」「カタログスペック上の機能が多いから」というだけで選択されているケースはよく見られる。こうした理由でUTMを導入したにもかかわらず、実際に使われているのはファイアウォールのみという場合も多い。これはUTMに搭載された各機能の性能が向上し、単機能の製品を超えるほどになったからともいえる。

では、個別の機能単体を製品化したものは存在理由が薄れているのだろうか。すべての企業はUTMにすべきなのだろうか。その回答ともいえる製品が日本ラドウェアの「DefensePro」だ。

独自の意思決定エンジンで「攻撃者の振る舞い」を判断 |

||

| 図1 DefensePro OnDemand Switch 3S2 Models |

DefenseProは、攻撃と思われる通信を止めることを主目的としたアプライアンス製品である。具体的にDefenseProで守れるものは以下のとおりだ。これらを見れば、本製品がカバーする範囲の広さを感じ取れるだろう。

- ワーム、トロイの木馬、スパイウェアなどのマルウェアの感染、拡散

- SQLインジェクション、クロスサイトスクリプティングに対するWebの保護

- POP3、IMAP、SMTPの脆弱性に対するメールサーバの保護

- SQLやDNSの脆弱性に対するデータベースサーバ、DNSサービスの保護

- telnetやFTPサーバの脆弱性に対するリモートアクセスの保護

- 総当たりアタックやバックドアへの防御

この製品の最も大きな特徴は「振る舞い検知」による攻撃の発見にある。日本ラドウェア 技術本部 ソリューション・アーキテクトの出雲教郎氏は「過去のサイバー攻撃は、例えばWindowsなどOSの脆弱性を狙って攻撃していた。しかし、いまの攻撃は脆弱性そのものではなく、ボットネットを使ったSQLインジェクションなどをはじめとしたサービスへの攻撃を目的としている傾向がある」と述べる。

|

日本ラドウェア 技術本部 ソリューション・アーキテクト 出雲教郎氏 |

ボットネットの通信の特徴は、感染したPCが単体で何かを行うのではなく、ボットコマンダー(司令塔)と呼ばれるコントロールサーバへ指示を仰ぎ、そこから迷惑メールの送信やDoS、DDoS攻撃を行うことにある。

実はこれらの「ボットコマンダーへ指示を仰ぐ」「迷惑メールを送信する」「DoS、DDoS攻撃をする」という1つ1つの通信は、ポート80番などを利用する通常の通信と何ら変わりがない。しかし、これらの通信全体をまとめることで、初めて異常と判断できる。このような現状について出雲氏は「いまのサイバー攻撃はネットワークインフラの弱さを突くもの」と表現する。

この対策として、ある一定のしきい値を超えるような「過剰な通信」は止める、という対策が真っ先に頭に浮かぶだろう。それであればDoS攻撃を検知できるかもしれない。しかし、例えば自社の製品がニュースなどに取り上げられ、その注文のために日本中からアクセスが殺到する(スパイクする)というような、正しい通信の「過剰な集中」も同様に止めてしまうことになるだろう。セキュリティ機器がビジネスを止めてしまうのはあってはならないことだ。

つまり必要な機能とは、このような「正しい通信」と「悪意ある通信」をきっちり判断できることだ。それを実現するのが、ラドウェアの持つ意思決定エンジンの“3次元グラフ群”だ。

3次元グラフで分かる「それは攻撃か否か」 |

||

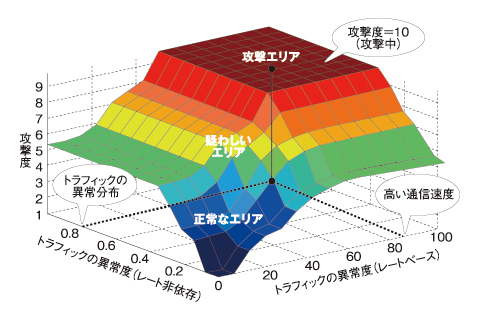

まずはこのグラフを見てほしい。「トラフィックの異常度(レート非依存)」「トラフィックの異常度(レートベース)」「攻撃度」の3つの軸をもつ3次元グラフが、DefenseProの振る舞い検知エンジンの中身そのものだ。

|

| 図2 振る舞い検知型の意思決定エンジンモデル |

通常、TCPの通信はSYN、ACKなどのフラグを付けたパケットを送信する。TCP通信によるセッションがスタートするときにSYNフラグの付いたパケットが送信され、そのフラグにより通信相手とのセッションが確立されたあと、データの入ったパケットがやりとりされる。

その前提でDoS攻撃による通信を考えてみよう。DefenseProの振る舞い検知エンジンでDoS攻撃を判断する際には、これらのパケットのうち「SYNフラグ」を持っているものを判断の対象として考える。DoS攻撃では、「SYNフラッド」と呼ばれる手法が用いられる。この手法では、攻撃元はSYNフラグを持つパケットを連続して送信し続ける。この場合、全体の通信量の中でそのようなパケットの比率が上がるため、「トラフィックの異常分布が高い」「通信速度が高い」と判断される。さらにその攻撃が現在進行形である場合「攻撃度が高い」と判断し、これらの3つの要素を3次元グラフにプロットすると、攻撃エリアに位置することが分かる。これにより意志決定エンジンは「現在DoS攻撃を受けている」と判断し、該当するDoS通信だけをストップする。

では、同じグラフを用いて通常の通信が“スパイク”し、集中している場合を考えてみよう。この場合は通常の通信が集中しているということになるため、SYNパケットはその接続数だけ増えているが、通常のデータパケットも多くなるため、トラフィックの異常分布は低くなる。そのため、プロットされるのは正常なエリア、もしくは疑わしいエリアにとどまることになる。

今回はDoS攻撃についての3次元グラフで考えたが、DefenseProにはこれ以外にもさまざまな評価軸を持つ3次元グラフをいくつも持っており、それらすべてが判断ロジックとして動作することで、そのほかの「悪意ある通信」パターンも識別する。出雲氏は「このような方法で判断ロジックを動かしている製品はない」と述べる。これが、DefenseProのユニークな点なのである。

| 【日本ラドウェア 出雲氏による関連記事】 振る舞い検知型IPSの技術解説 前編 従来型IPSの課題と解決策 http://www.atmarkit.co.jp/fsecurity/special/142ips/ips01.html 後編 “振る舞い検知”の裏側にある技術 http://www.atmarkit.co.jp/fsecurity/special/146ips/ips01.html |

静的シグネチャだけでなく |

||

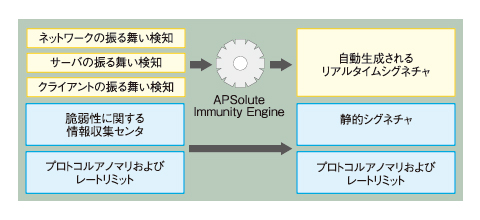

前記の内容はDefenseProがもつ「ネットワークの振る舞い検知」の一部だ。同じように、ボットネットによる通信の広範囲なIPアドレス/ポートへの通信を解析する「クライアントの振る舞い検知」、SQLインジェクションなどサーバへアタックを行う通信を解析する「サーバの振る舞い検知」の3つをもとに、リアルタイムでシグネチャを作成する。その作成にかかる時間は長くても18秒程度だという。

もちろん、DefenseProはラドウェアが持つセキュリティオペレーションセンタで作成される静的シグネチャも利用している。既知の攻撃手法に対してはこのシグネチャで対応が可能だが、通常のシグネチャベースの判断で問題となっているのは、攻撃の「見えない化」によるゼロデイアタック、そして亜種による攻撃だ。ゼロデイアタックのようにシグネチャがない、また用意されたシグネチャをすり抜けるように圧縮、組み替えを行うよう細工した攻撃には静的シグネチャは通用しない。

|

| 図3 シグネチャベースの検知と振る舞い検知を統合したエンジンを持つ |

静的シグネチャと振る舞い検知によるリアルタイムシグネチャによる組み合わせることで、既知、未知の攻撃へ対処が可能となる。

小さく始めて大きく育てる |

||

DefenseProのもう1つの大きな特長は、そのライセンス形態にある。DefenseProには4つのプラットフォームと10の製品モデルがあり、前述した振る舞い検知の機能はそのままに、スループットの大きさで製品を選ぶことになる。インターネットをビジネスに使う企業は、ベンチャーのようなスタートアップ企業がスケールアップし、必要とする帯域幅が変化する。通常であれば、その都度大きなスループットを持つ製品にリプレイスする必要がある。

DefenseProではこのスケールアップを「ライセンス」という形で提供している。同じ製品を利用したまま、ライセンスを追加することでスループットを向上できるのだ。「将来のことを考え、余裕を持ったスループットの製品を選ぶ」というのは本来過大な投資であり、避けたいものだ。適正な投資を行い、ビジネスを拡張してもシステムを止める必要がないという点も、安心して選択ができるポイントだろう。

また、日本ラドウェアの製品である「AppXcel」との連携も見逃せない。これはSSL通信の中身までDefenseProのチェック対象にできる仕組みだ。これは攻撃パケットがSSLによる暗号化が行われたとしても、同様の方法で振る舞い検知が行えるということだ。AppXcelはSSLアクセラレータで、通常はSSL通信の暗号化/復号の処理を行う。これをDefenseProと連携することで、Webサーバに届く通信をAppXcelで復号、その結果を同時にDefenseProに送り込むことで、暗号化されたパケットに悪意が隠されていないかをチェックできる。

攻撃者はその手法をIPSなどで検出されないよう、さまざまな“対策”を行いつつあり、ボットネットの通信などもSSLで暗号化するという手法も見受けられる。そのようなものもきっちり検出する手段があることは大きな特長だ。

「セキュリティ機器の選定は難しい」というのはある程度事実であろう。それは脅威の姿が常に変化していることにも起因する。裏を返すと、形の見えない攻撃への対応度が製品選定の決め手になる。その点ではDefenseProがもつ特長は魅力に感じるだろう。ぜひ、実際の製品を体験し、ほかとはちょっと違うセキュリティ対策を体感していただきたい。

|

提供:日本ラドウェア株式会社

アイティメディア営業企画

制作:@IT 編集部

掲載内容有効期限:2009年6月30日

セミナー情報 |

|||||||||||||

|

|||||||||||||

関連リンク |

|

日本ラドウェア |

|

関連記事 |

|

| 従来型IPSの課題と解決策 振る舞い検知型IPSの技術解説(前編) 既知の脅威ならシグネチャで対応できますが、未知の脅威への対応は? それに対する1つの解答、振る舞い検知の技術を解説 |

|

| “振る舞い検知”の裏側にある技術 振る舞い検知型IPSの技術解説(後編) 未知の攻撃はどうすれば止められるのでしょうか。後半では実際の攻撃パターンから、その特長を3つの視点でとらえます |

|

ホワイトペーパー ダウンロード |

攻撃はどう変わったのか、DefenceProでどう防ぐのか 攻撃はどう変わったのか、DefenceProでどう防ぐのか攻撃対象はコードの脆弱性からサービスの脆弱性へ 〜従来のセキュリティツールでは防御できないネットワークの脅威の変化と、それに対する新たな対処方法について説明する。 |