|

止まらない情報漏えい、その原因の多くは「人」だ。なぜ人は過ちを犯すのか――その回答としてフォーティネットは、2つの機器でネットワークを明るく照らし、悪いことができない仕組みを提供する。その狙いとは?

アイデンティティベースで可視化せよ――ところでなぜ? |

||

こんなたとえ話をしよう。上司の机の上に現金30万円が置いてあった。周りで同僚が働いている中、あなたはそれを盗むだろうか。もちろん答えはNoだろう。しかし、それがサーバにあるデジタルデータ、コピーして売れば30万円になるというものだったとしたら?

ここには大きな違いがある。それは、デジタルデータの「窃盗」は、バレないだろうと思われていることだ。だからこそ、情報漏えい事件が起きてしまう。それを白日の下にさらし、「ネットワーク上の窃盗でも、誰かが見ていて必ず捕まる」という認識を持たせることは、最大の抑止力になる。

まずはこの図をご覧いただきたい。察しのいい読者なら、これが何を示しているのか一目で分かるだろう。

|

| 図1 FortiGate+FortiAnalyzerで作成できるレポート例。なお、凡例中ユーザーIDの部分にはモザイクをかけている |

そう、これはネットワークの可視化により、企業内の利用者がどんなWebサービスを利用しているのかをリスト化、グラフ化したものだ。例えばAさんはTwitterを、BさんはSkype、CさんはWikipediaをどれだけ使っているかなど、インターネットの利用状況が白日の下に「さらされる」グラフだ。

このグラフを見て恐怖を感じる方もいるかもしれない。しかし、このようなことを企業が把握することは、実は社員を「守る」ことにほかならない。そのようなことを実現するソリューションがフォーティネットから提供されている。その内容とその理由をお伝えしていこう。

FortiGate+FortiAnalyzerがネットワークを可視化する |

||

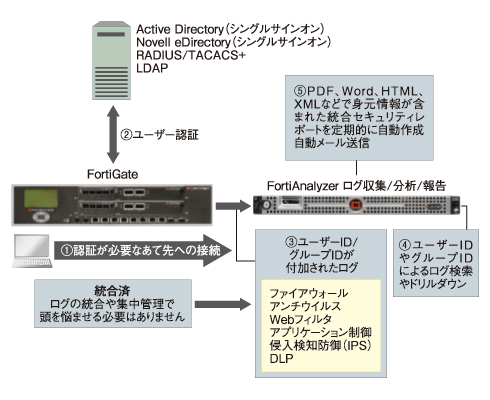

IDごとに利用状況を把握する「アイデンティティベースによる統合ネットワークセキュリティ」は、フォーティネットが提供する「FortiGate」と、ログ収集や分析、レポートを行う「FortiAnalyzer」の2つの機器を組み合わせることで実現できる。すでに企業がActive DirectoryやRADIUSなど、ユーザー認証基盤のソリューションを持っている場合、そのID情報をFortiGateと連携させ、ポリシーを集中管理し、それをFortiAnalyzerで分析できる。

|

| 図2 FortiGate+FortiAnalyzerによる可視化ソリューションの概要 |

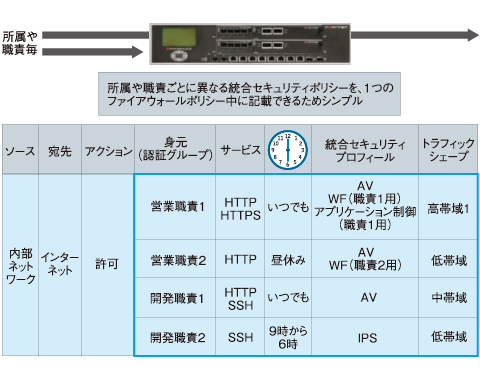

そのポリシーの適用例を考えてみよう。営業と開発ではビジネススタイルが異なる。開発に対しては調査のためのWebブラウズの範囲を広くしたいが、営業職の場合はそうではないなど、適用したいポリシーも変わってくるだろう。FortiGateのセキュリティポリシー設定は、所属や職責ごとに異なるポリシーを、1つのファイアウォールポリシーの中に記載できるようになっている。例えば営業職責1ではいつでもWebサイトを見てよいというルールだが、営業職責2では昼休みの時間帯だけ、特定のネットサービスのみを利用可能にし、かつ帯域を絞るなどの細かいコントロールが可能だ。

|

| 図3 グループ単位で細かな定義が可能 |

さらにFortiGateとFortiAnalyzerを組み合わせることにより、誰がどの程度のサービスを利用しているのかもレポート表示、作成ができる。これはどのWebサービスを利用しているのか、どのサイトを見に行っているのか、さらに攻撃をされている/しているなどの検知を、ユーザー単位で判断できることが大きな特長だ。これにより、企業の限られたリソースが、有効に、健全に、公平に利用されているかを可視化できるのだ。

窮屈? いいえ、これはあなたの身を守るためなのです |

||

ここまでを読んで、ほとんどの人は「何でもチェックされるのは窮屈だ」と感じているだろう。しかし、このようなソリューションの背景には、企業がネットワークの可視化を進めなくてはならない事情がある。

その1つの理由が「不正競争防止法の改正」だ。2009年に改正されたこの法律では、不正競争という行為の範囲が拡張され、「営業秘密の管理に係わる任務を負うものがその任務に背いて営業秘密を記録した媒体等を横領する行為、無断で複製する行為」とした。これにはデジタルデータの横領も含まれる。

このようなデジタルデータの横領は立証が難しいため、情報漏えい事件が発生した場合、「任務に従って、適正に業務している」ことを立証できることが望ましい。自信を持って「問題がない」ことを証明しなければならないのだ。

そのために必要なもの、それはネットワーク利用の可視化だ。万が一の事件発生のとき、このようなソリューションを導入し、個別のID単位での可視化は、自分たちを守るための大きな力になる。

フォーティネットの「FortiGateのアイデンティティベースの統合ネットワークセキュリティ」は、安価でその抑止力を手に入れられる。情報漏えい対策にどこから手を付けていいか分からないという企業にとって、説得力のある仕組みといえるだろう。

関連リンク

関連リンク

| フォーティネットジャパン |

| FortiGate 概要 |

| FortiAnalyzer 概要 |

提供:フォーティネットジャパン株式会社

アイティメディア営業企画

制作:@IT 編集部

掲載内容有効期限:2009年11月26日

関連リンク

関連リンク

関連記事

関連記事